Начальная настройка сервера с CentOS/RHEL 8. В этой статье мы познакомим вас с первыми основными шагами, которые необходимо выполнить после установки сервера CentOS/RHEL 8 без графической среды, чтобы получить информацию об установленной системе, оборудовании, на котором находится сервер выполняет и настраивает другие конкретные системные задачи, такие как обновление системы, работа в сети, права root, настройка ssh, управление службами и другие…

Требования

Важное замечание: Для выполнения обновления системы и установки программного обеспечения на вашем сервере RHEL 8 должна быть включена служба подписки Red Hat.

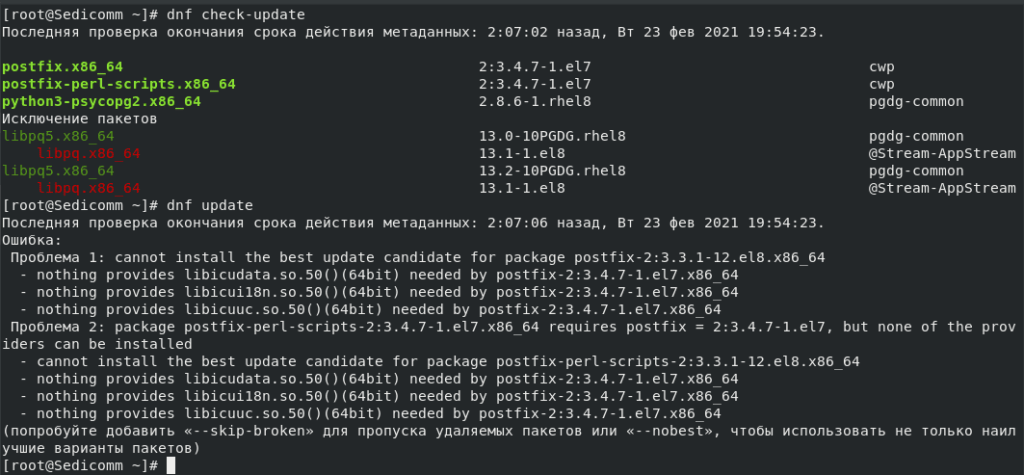

Шаг 1: Обновление системного программного обеспечения

Сначала войдите на сервер как пользователь root и выполните следующие команды, чтобы полностью обновить систему, обновлениями системы безопасности, репозиториями программного обеспечения и пакетами:

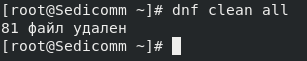

После завершения процесса обновления программного обеспечения, чтобы освободить место на диске, вы можете удалить все загруженные пакеты программного обеспечения со всей информацией из кэшированных репозиториев, выполнив следующую команду:

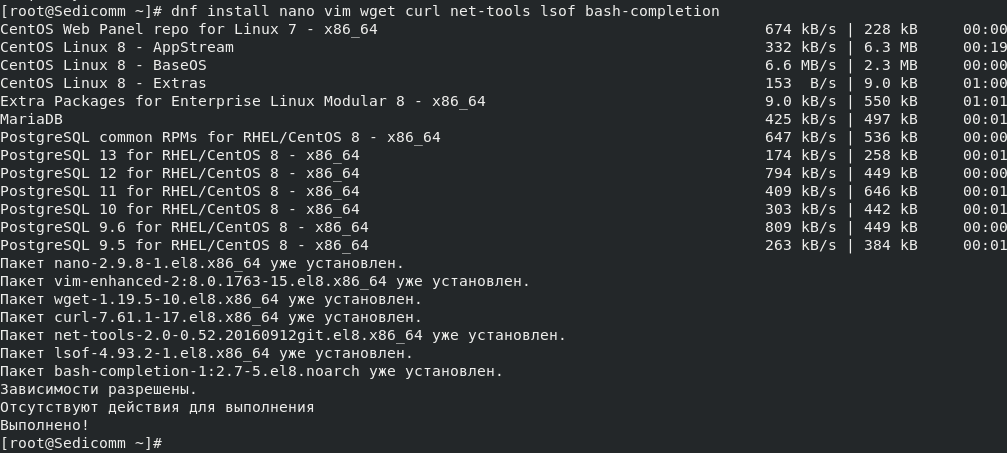

Шаг 2. Установка системных утилит

Следующие системные утилиты могут быть очень полезны для повседневных задач системного администрирования: nano, vim editor, wget & curl (утилиты, используемые в основном для загрузки пакетов по сети) net-tools (утилита для управления локальной сетью), lsof (полезная утилита для поиск списка открытых файлов по процессам) и bash-complete (автозаполнение командной строки).

Шаг 3: Настройка имени хоста и сети

В CentOS/RHEL 8 в репозитории, которые используются для настройки и управления сетью, включен широкий спектр инструментов, от ручного изменения файла конфигурации сети до использования команд, таких как ifconfig, ip, nmcli и nmtui.

Самая простая утилита, которую новичок может использовать для настройки и управления сетевыми конфигурациями, такими как установка имени сетевого узла и настройка статического IP-адреса, — это графическая утилита командной строки nmtui.

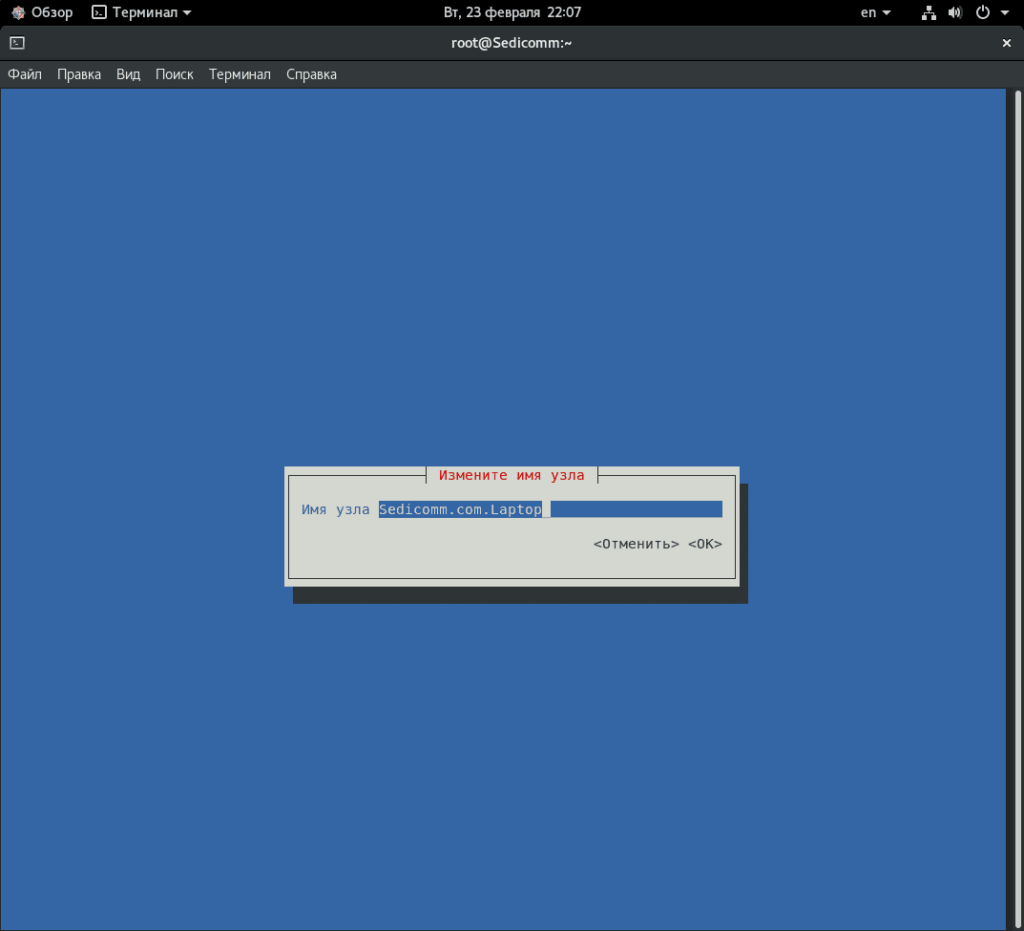

Установка имени хоста в CentOS 8

Чтобы установить или изменить системное имя хоста, выполните следующую команду nmtui-hostname, которая предложит вам ввести имя хоста вашего компьютера и нажать OK для завершения, как показано на скриншоте ниже:

Установка статического IP-адреса в CentOS 8

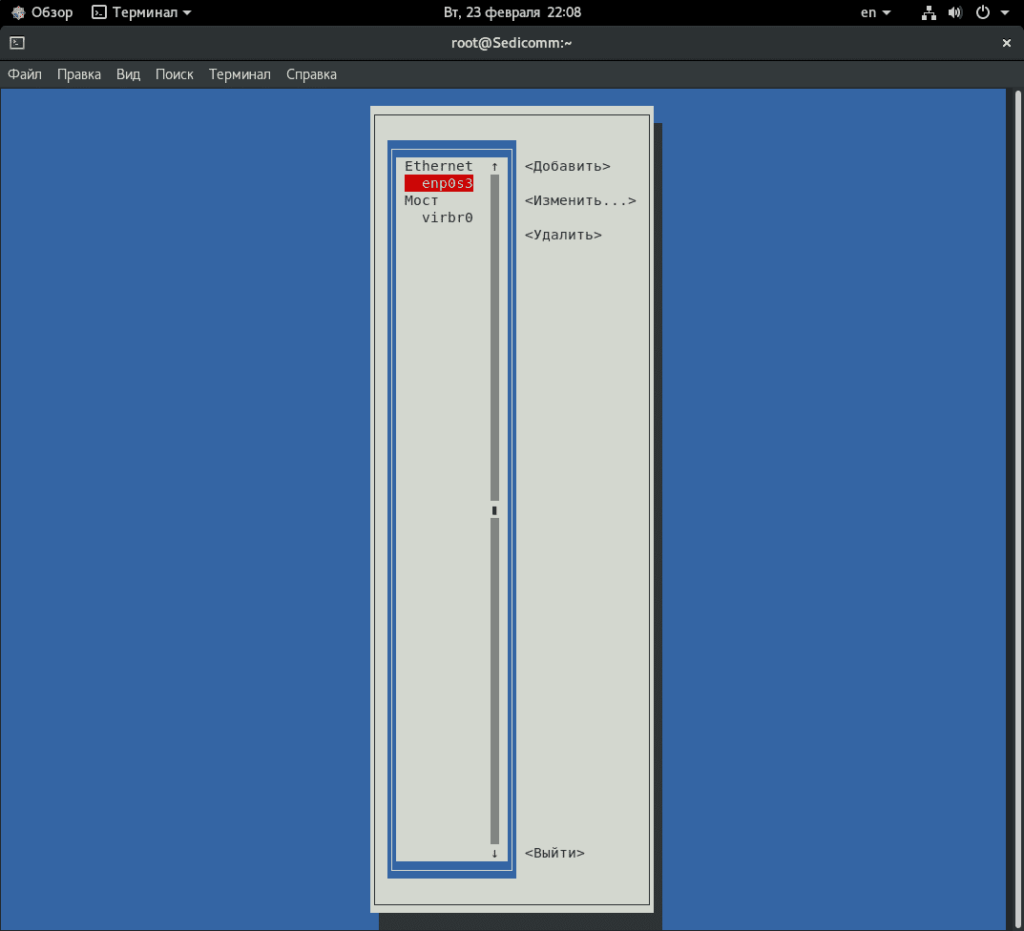

Чтобы настроить сетевой интерфейс, выполните следующую команду nmtui-edit, которая предложит вам выбрать интерфейс, который вы хотите настроить, из меню, как показано на скриншоте ниже:

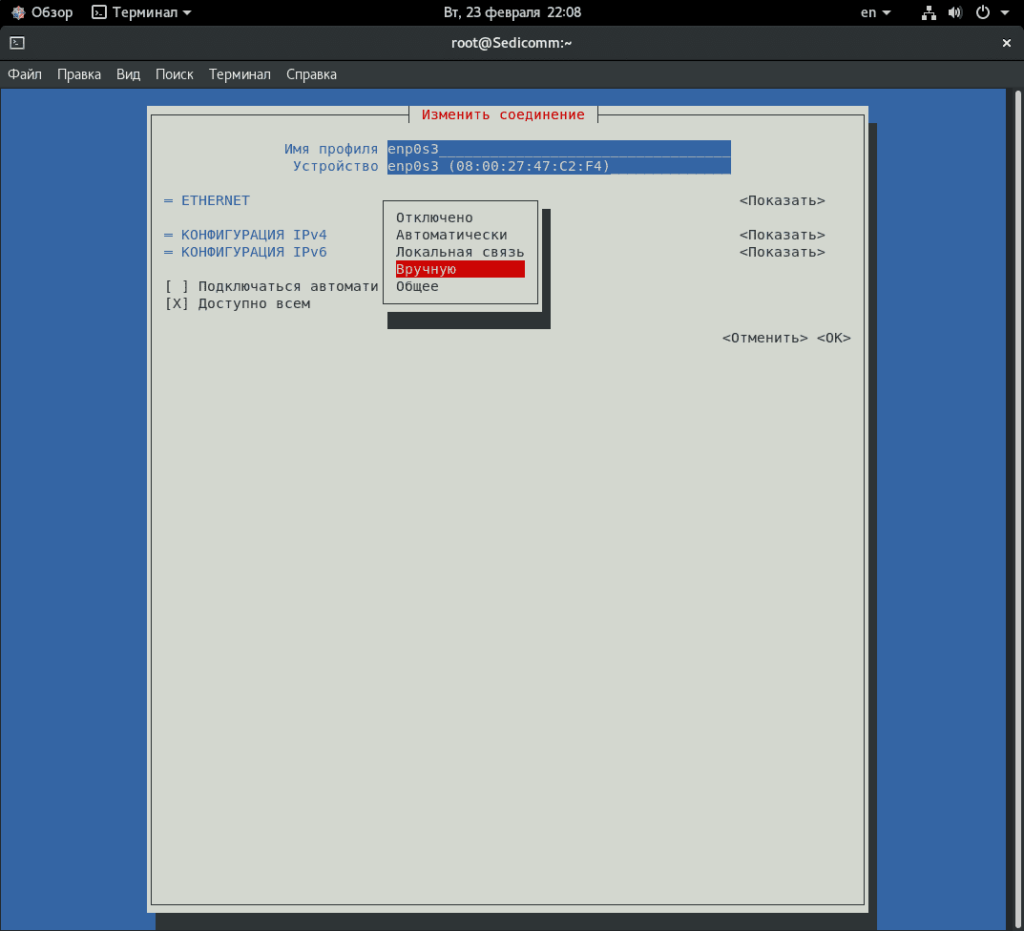

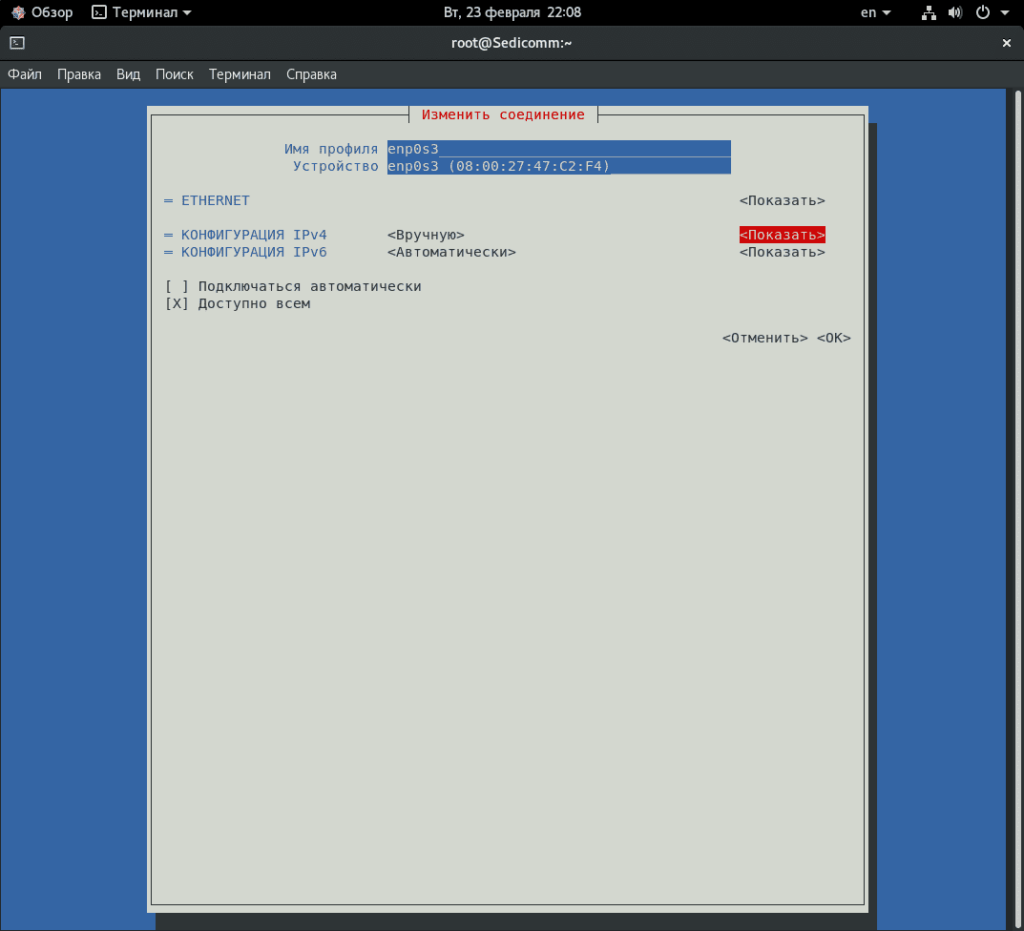

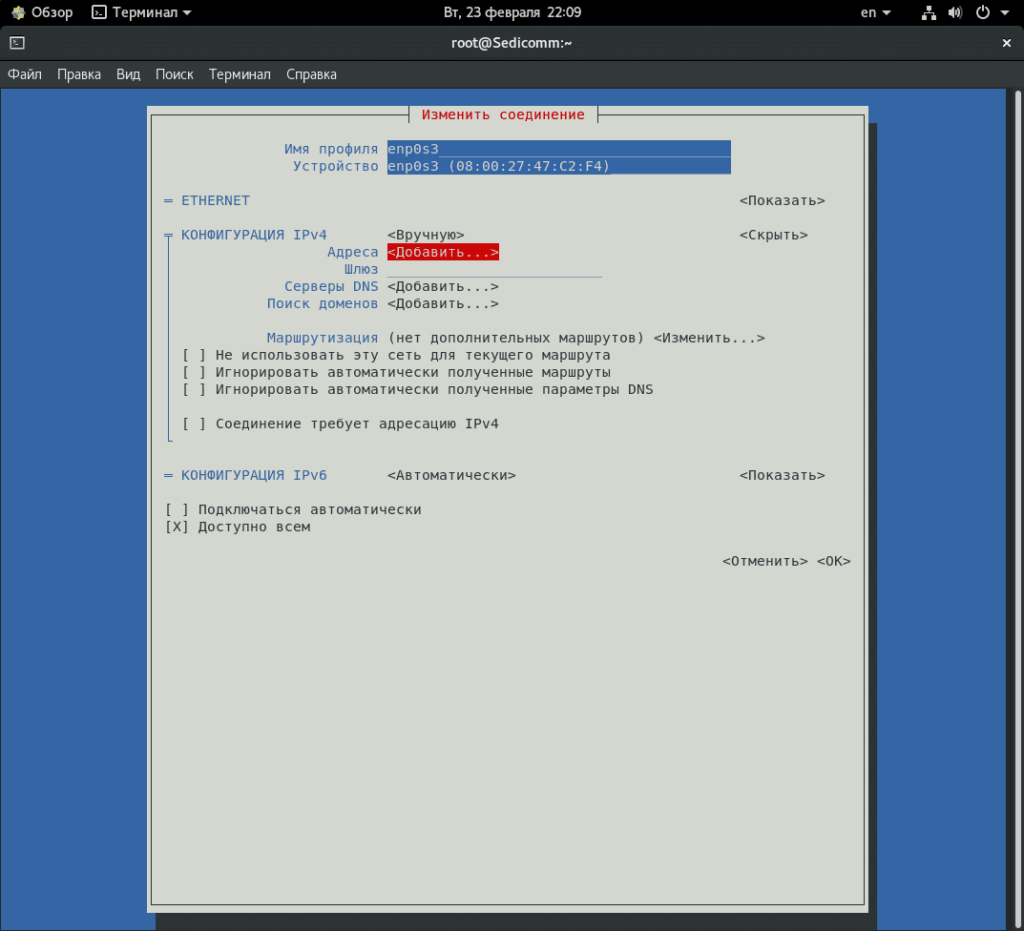

После того, как вы нажмете кнопку «Изменить», вам будет предложено настроить IP-адреса сетевого интерфейса, как показано на скриншоте ниже. Когда вы закончите, перейдите к OK, используя клавишу [tab], чтобы сохранить конфигурацию и выйти:

Начальная настройка сервера с CentOS/RHEL 8

Когда вы закончите настройку сети, вам нужно будет выполнить следующую команду, чтобы применить новые настройки сети, выберите интерфейс, которым вы хотите управлять, и затем выберите опцию Deactivate а потом Activate для выхода и вызова интерфейса с настройками IP, как представлено на скриншоте ниже:

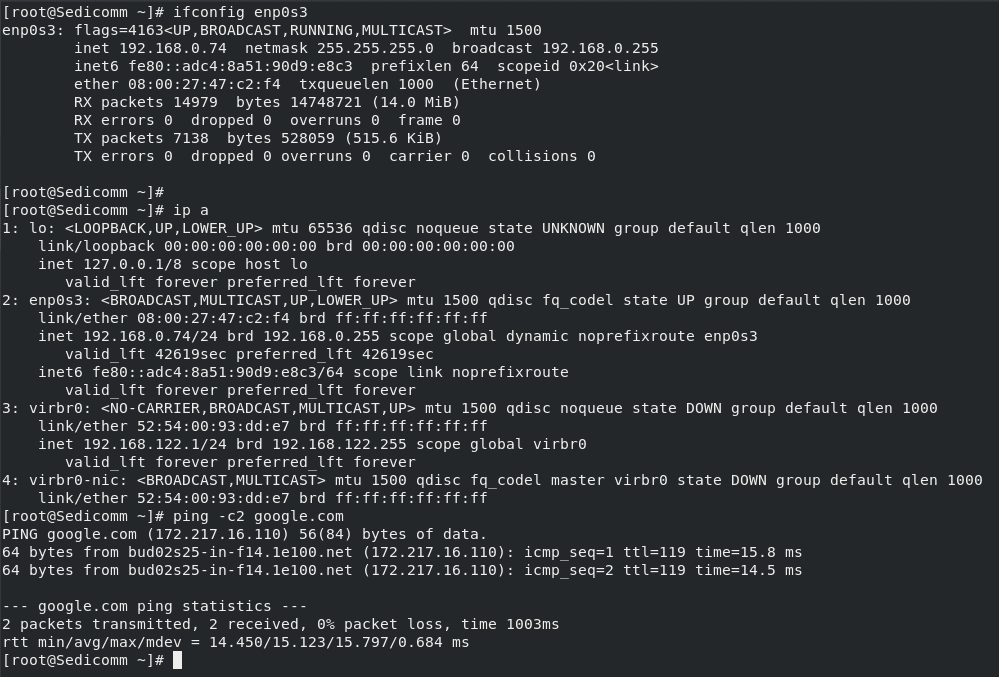

Чтобы проверить параметры конфигурации сети, вы можете проверить содержимое файла интерфейса или выполнить приведенные ниже команды:

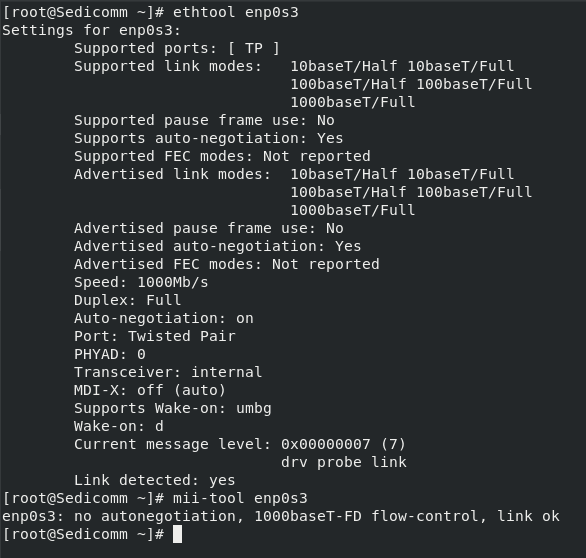

Вы также можете использовать другие полезные сетевые утилиты, такие как ethtool и mii-tool, чтобы проверить скорость сетевого интерфейса, состояние сетевого соединения и получить информацию о сетевых интерфейсах машины:

Начальная настройка сервера с CentOS/RHEL 8

Важно перечислить все открытые сетевые сокеты, чтобы проверить, какие службы прослушивают какие порты и каков статус установленных сетевых подключений, а также просмотреть список всех файлов, которые открываются процессами:

Шаг 4: Создание новой учетной записи пользователя

Всегда желательно иметь обычного пользователя с правами root для выполнения административных задач, когда это необходимо. Чтобы назначить привилегии root обычному пользователю, сначала создайте пользователя с помощью команды useradd, установите пароль и добавьте пользователя в группу administrative wheel:

Начальная настройка сервера с CentOS/RHEL 8

Чтобы убедиться, что у нового пользователя есть права root, войдите в систему с учетными данными пользователя и выполните команду dnf с разрешениями Sudo, как показано ниже:

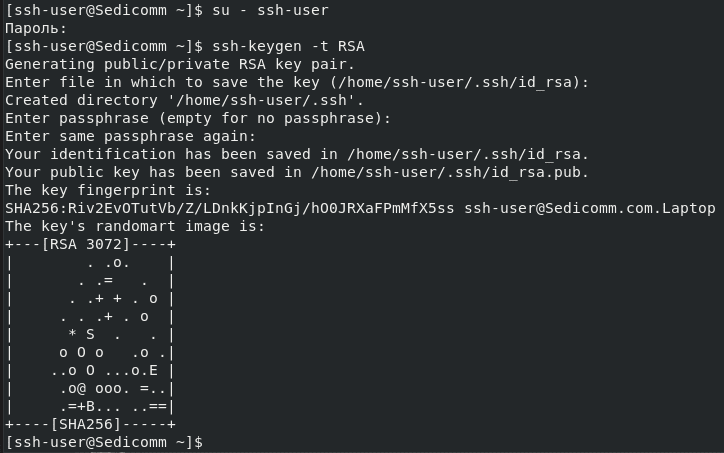

Шаг 5: Настройка SSH доступа без пароля (по ключу) для входа в систему CentOS 8

Чтобы повысить безопасность своего сервера, настройте аутентификацию без пароля для нового пользователя, создав пару ключей SSH, которые содержат открытый и закрытый ключи, которые вам предварительно необходимо создать. Это повысит безопасность вашего сервера, поскольку для подключения к системе потребуется закрытый ключ SSH:

Начальная настройка сервера с CentOS/RHEL 8

Как только ключ будет сгенерирован, вам необходимо будет ввести ключевую фразу, чтобы защитить личный ключ. Вы можете ввести надежную фразу-пароль или оставить её пустой, если вы хотите автоматизировать административные задачи через SSH-сервер.

После того, как ключ SSH сгенерирован, вам необходимо скопировать сгенерированную пару открытого ключа на удаленный сервер, выполнив команду ssh-copy-id с именем пользователя и IP-адресом удаленного сервера, как показано ниже:

После того, как ключ SSH скопирован, вы можете попытаться войти на удаленный сервер Linux, используя закрытый ключ в качестве метода аутентификации. Должен произойти автоматический вход сервером SSH в систему, без запроса пароля:

Шаг 6: Защита SSH удаленных входов

Здесь мы немного обезопасим наш сервер, отключив удаленный SSH-доступ к root учетной записи в файле конфигурации SSH:

Начальная настройка сервера с CentOS/RHEL 8

Найдите строку, в которой указано «#PermitRootLogin yes«, раскомментируйте строку, удалив символ «#» в начале строки и измените строку на следующую:

После этого перезапустите сервер SSH, чтобы применить последние изменения:

Теперь проверьте конфигурацию, попытавшись войти в систему как пользователь root, вы получите ошибку SSH Permission Denied, как показано ниже:

В некоторых случаях может потребоваться автоматическое отключение всех удаленных подключений SSH к серверу после определенного периода бездействия.

Шаг 7. Настройка брандмауэра в CentOS 8

В CentOS/RHEL 8 брандмауэр по умолчанию — Firewalld, Установка и настройка Firewalld,который используется для управления правилами iptables на сервере. Чтобы включить и запустить службу firewalld на сервере, выполните следующие команды:

Чтобы открыть входящее соединение с определенной службой (SSH), сначала необходимо проверить, присутствует ли служба в правилах firewalld, а затем добавить правило для службы, добавив ключ -permanent в команды, как показано ниже:

Если вы хотите открыть входящие соединения с другими сетевыми службами, такими как HTTP или SMTP, просто добавьте правила, как показано ниже, указав имя службы:

Чтобы просмотреть все правила брандмауэра на сервере, выполните следующую команду:

Шаг 8: Удаление ненужных сервисов (служб) в CentOS 8

Настоятельно рекомендуется после установки нового сервера CentOS/RHEL 8 вам необходимо удалить и отключить нежелательные службы, работающие по умолчанию на сервере, чтобы уменьшить количество атак на сервер.

Чтобы просмотреть список всех запущенных сетевых служб, включая TCP и UDP на сервере, выполните команду ss или netstat, как показано в примере ниже:

Или же:

Приведенные выше команды выводят некоторые интересные сервисы, которые по умолчанию работают на сервере, например, почтовый сервер Postfix. Если вы не планируете размещать почтовую систему на сервере, вы должны остановить и удалить её из системы, как показано ниже:

В дополнение к командам ss и netstat вы также можете запускать команды ps, top или pstree, чтобы обнаружить и идентифицировать все нежелательные сервисы и удалить их из системы:

Шаг 9: Управление сервисами (службами) в CentOS 8

В CentOS/RHEL 8 все сервисы, службы и демоны управляются с помощью команды systemctl, и вы можете использовать эту команду для вывода списка всех активных, запущенных, вышедших из строя или не активных сервисов:

Чтобы проверить, включается ли демон или служба при запуске системы, введите следующую команду:

Вот и все! В этой статье мы объяснили несколько основных настроек и команд, которые каждый системный администратор Linux должен знать и применять в недавно установленной системе CentOS/RHEL 8 или же для выполнения повседневных задач в системе.

Спасибо за уделенное время на прочтение статьи!

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности, курсы DevNet (программируемые сети) от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.