Сегодня расскажем про 20 полезных команд Netstat. Прежде всего, Netstat (сетевая статистика) — инструмент командной строки для мониторинга как входящих, так и исходящих сетевых подключений, а также просмотра таблиц маршрутизации, статистики интерфейса и т.д. Netstat доступен во всех Unix-подобных операционных системах, а также доступен в ОС Windows. Это очень полезно с точки зрения устранения неполадок в сети и измерения производительности. Netstat — один из самых базовых инструментов отладки сетевых сервисов, рассказывающий о том, какие порты открыты и какие программы их используют.

Этот инструмент очень важен и полезен для сетевых администраторов Linux/Windows для мониторинга и устранения неполадок, связанных с сетью, и определения производительности сетевого трафика. В этой статье показано использование команды netstat с примерами, которые могут быть полезны при ежедневной работе.

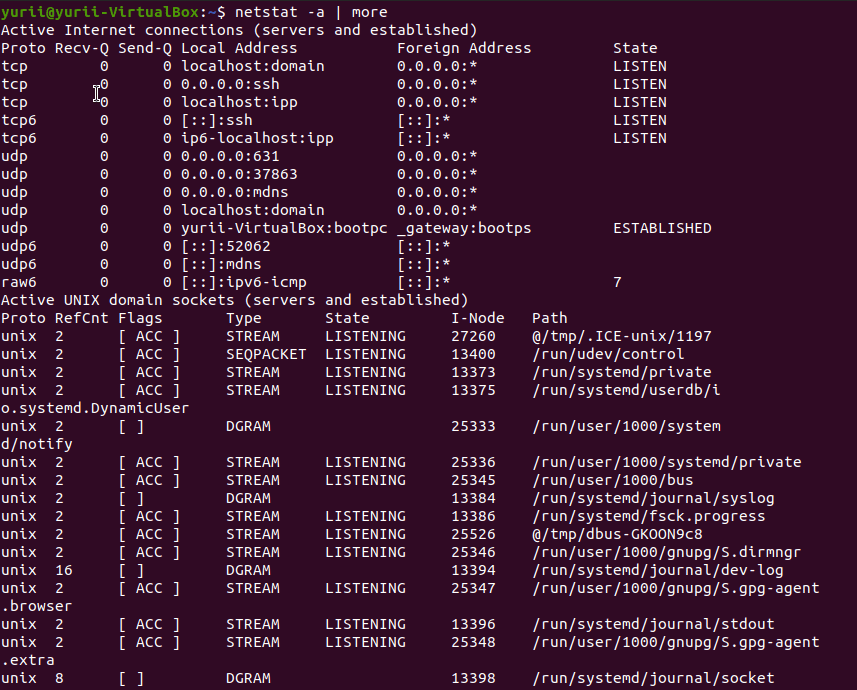

1. Перечисление всех портов для соединений TCP и UDP

Список всех портов (как TCP, так и UDP) с использованием опции netstat -a.

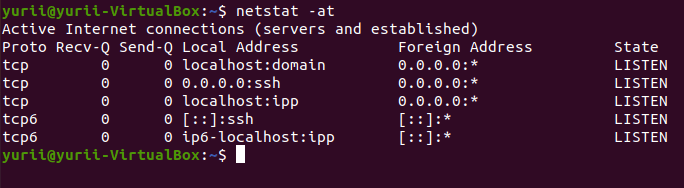

2. Перечисление соединений TCP-портов

Список соединений TCP (Transmission Control Protocol) с использованием опции netstat -at.

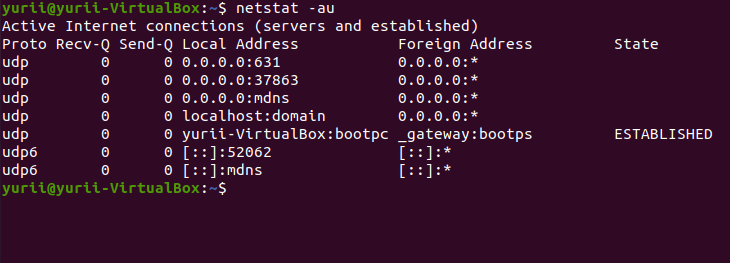

3. Спикок соединений портов UDP

Список соединений UDP (User Datagram Protocol) с использованием опции netstat -au.

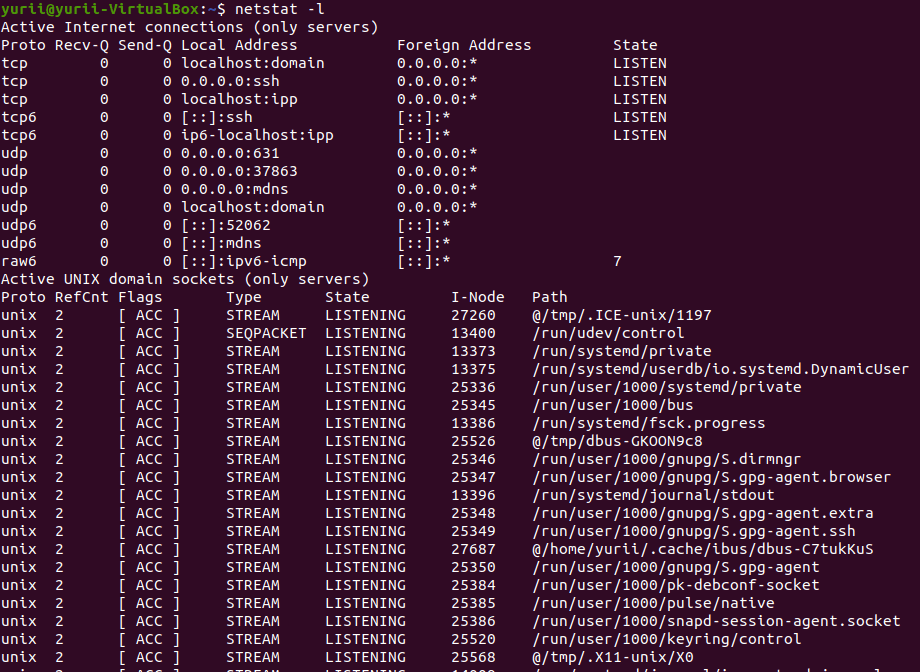

4. Список всех открытых входящих портов

Список всех открытых входящих портов с использованием опции netstat -l.

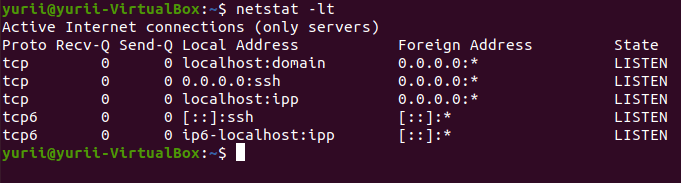

5. Список всех активных входящих портов TCP

Список всех активных TCP-портов прослушивания с использованием опции netstat -lt.

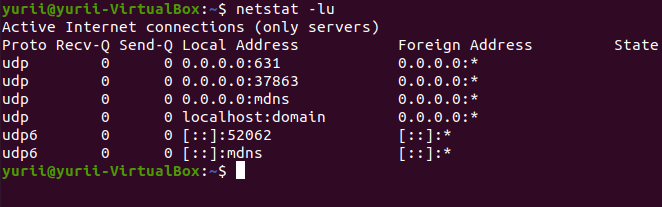

6. Список всех активных входящих портов UDP

Список всех активных входящих портов UDP с использованием опции netstat -lu.

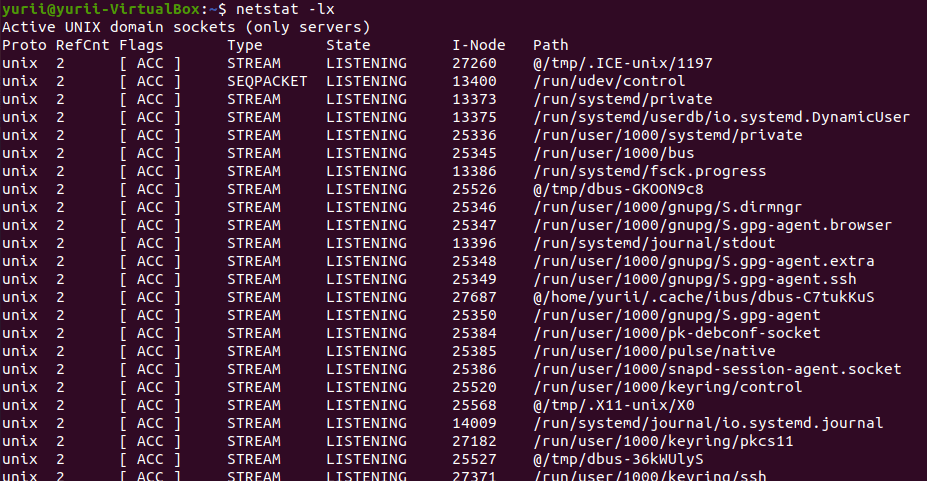

7. Список всех активных входящих сокетов UNIX

Список всех активных входящих сокетов UNIX с помощью опции netstat -lx.

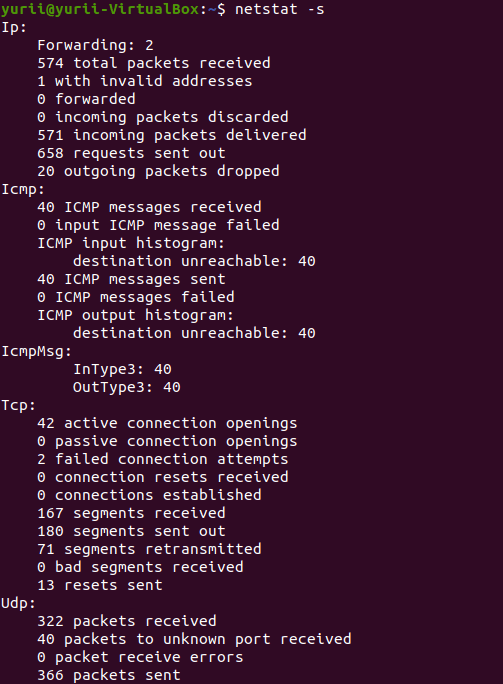

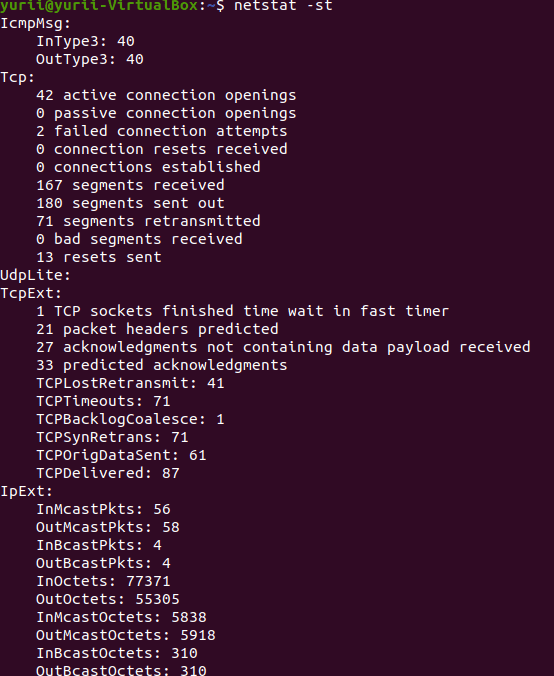

8. Отображение статистики по всем протоколам

По умолчанию для протоколов TCP, UDP, ICMP и IP показаны статистические данные. Параметр -s может использоваться для указания набора протоколов.

9. Отображение статистики по протоколу TCP

Отображение статистики TCP-протокола с использованием опции netstat -st.

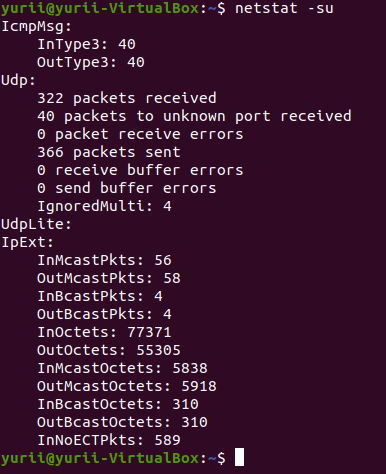

10. Отображение статистики по протоколу UDP

Отображение статистики UDP-протокола с использованием опции netstat -su.

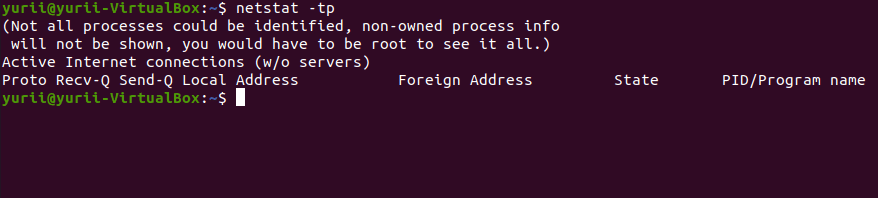

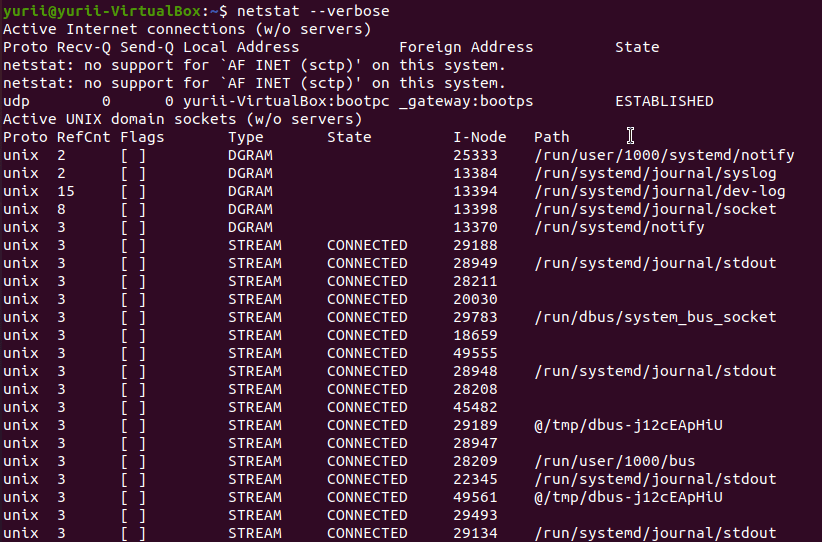

11. Отображение имени службы с PID

Ниже приведен пример отображения имени службы с её номером PID. Для этого необходимо использовать опцию netstat -tp, которая отобразит «PID / Program Name».

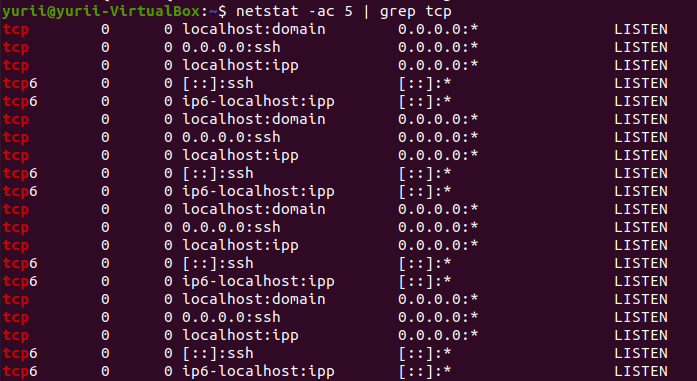

12. Отображение режима Promiscuous

Promiscuous mode или promisc mode — так называемый «неразборчивый» режим, в котором сетевая плата позволяет принимать все пакеты независимо от того, кому они адресованы.

Отображая режим Promiscuous с переключателем -ac, netstat выводит выбранную информацию на экран и обновляет её каждые пять секунд. По умолчанию экран обновляется каждую секунду.

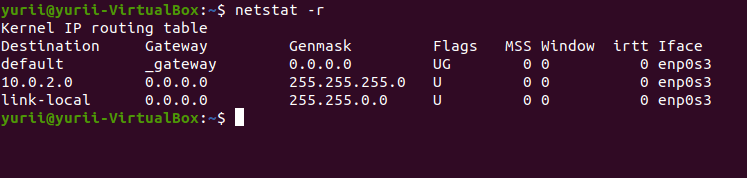

13. Отображение маршрутизации IP-адреса ядра

Отображение таблицы IP-маршрутизации ядра с помощью команды netstat.

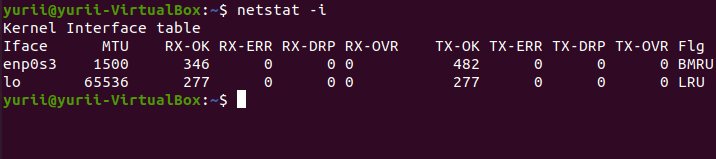

14. Отображение транзакций сетевого интерфейса

Отображение транзакций пакетов сетевого интерфейса, включая как отправляемые, так и принимаемые пакеты с размером MTU.

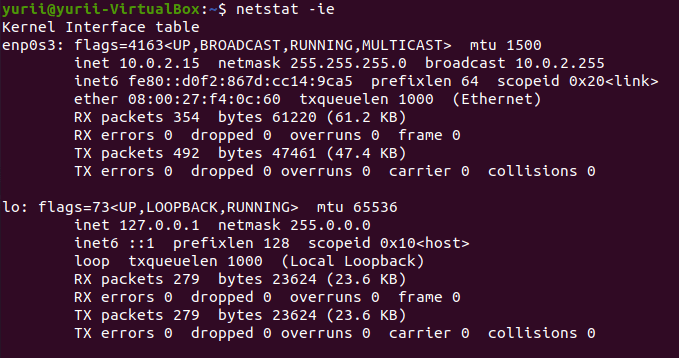

15. Отображение таблицы интерфейса ядра

Команда отображает таблицу интерфейса ядра, аналогично команде ifconfig.

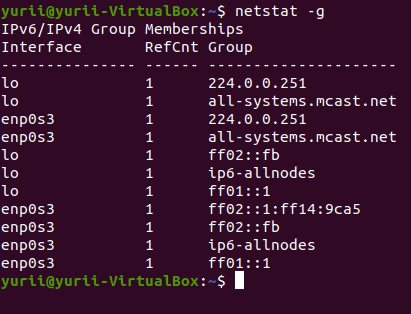

16. Отображение информации IPv4 и IPv6

Отображает информацию о членстве в многоадресной группе для IPv4 и IPv6.

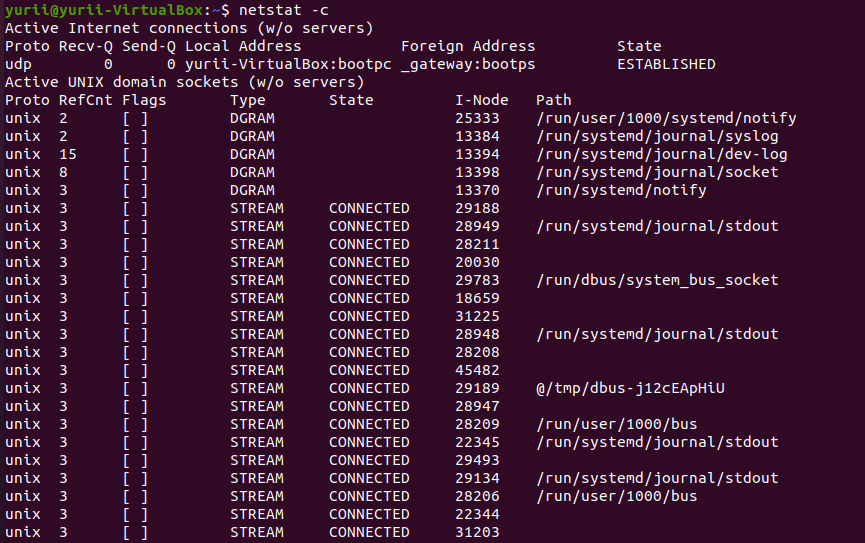

17. Циклический вывод информации Netstat

Чтобы получать информацию netstat каждые несколько секунд, используйте команду приведенную ниже. Она будет непрерывно выводить информацию, через каждые несколько секунд.

18. Поиск не поддерживаемых адресов

Команда выводит список не настроенных семейств адресов с некоторой полезной информацией.

19. Поиск программ прослушивания

Узнайте, сколько программ прослушивает работу на портов.

Узнайте больше о таких программах в наших статьях:

- 10 советов по использованию Wireshark для анализа пакетов данных

- tcpdump — полезное руководство с примерами

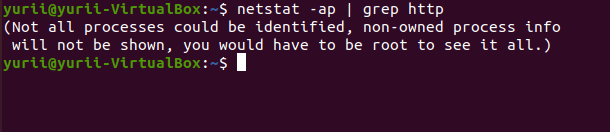

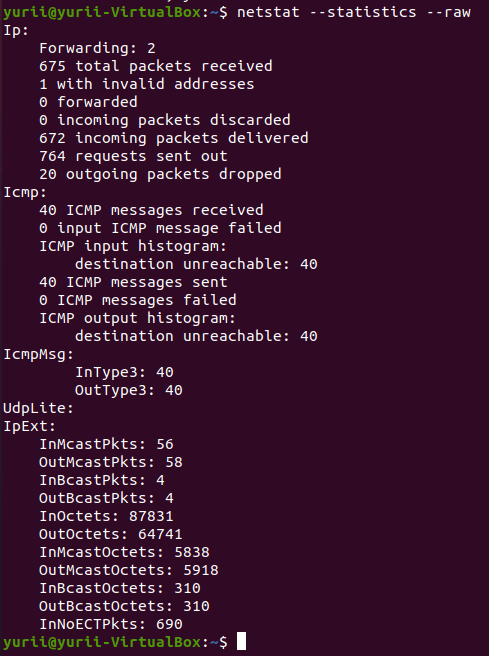

20. Отображение статистики сети RAW

Команда отображает статистику сети RAW со всей сопутствующей полезной информацией.

Спасибо за уделенное время на прочтение статьи!

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University.

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.

3 комментария. Оставить новый

Огромное спасибо. Очень полезная статья

Рады Вам помочь!!!

netstat -nao куда полезнее многих ….