В этой статье вы узнаете о том, как настроить WireGuard VPN на MikroTik RouterOS. Это относительно простая задача, которая, тем не менее, требует определенных знаний и навыков.

В современном Интернете VPN давно уже является не диковинкой, а необходимостью для многих пользователей. Но проблема в том, что надежный VPN достаточно сложно правильно настроить и довольно дорого обслуживать. Именно тут на помощь приходит WireGuard VPN. Это полезный инструмент для каждого айтишника. Он достаточно прост в использовании и отличается высокой производительностью.

Содержание:

Как настроить интерфейс WireGuard VPN

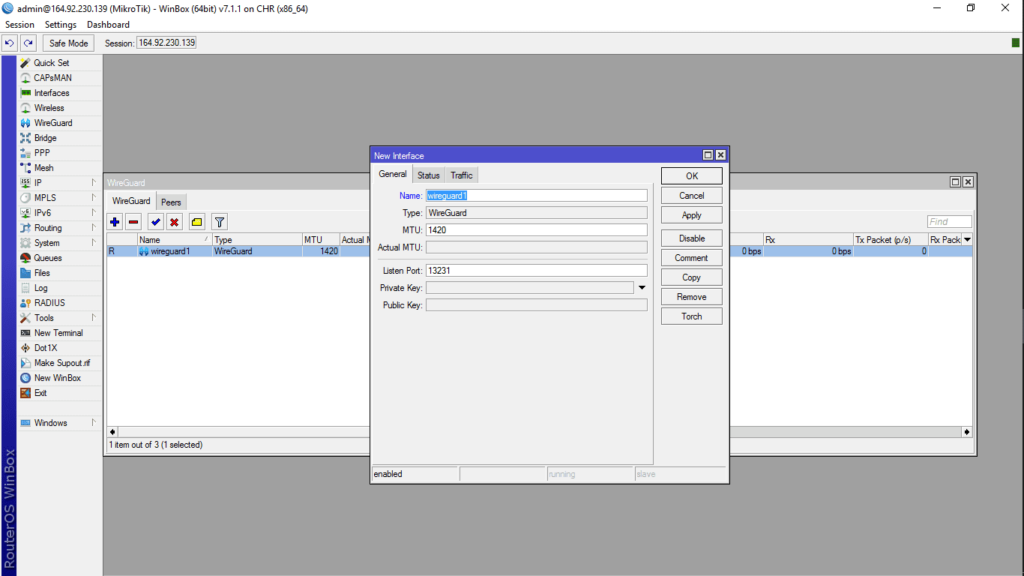

Добавляем интерфейс WireGuard:

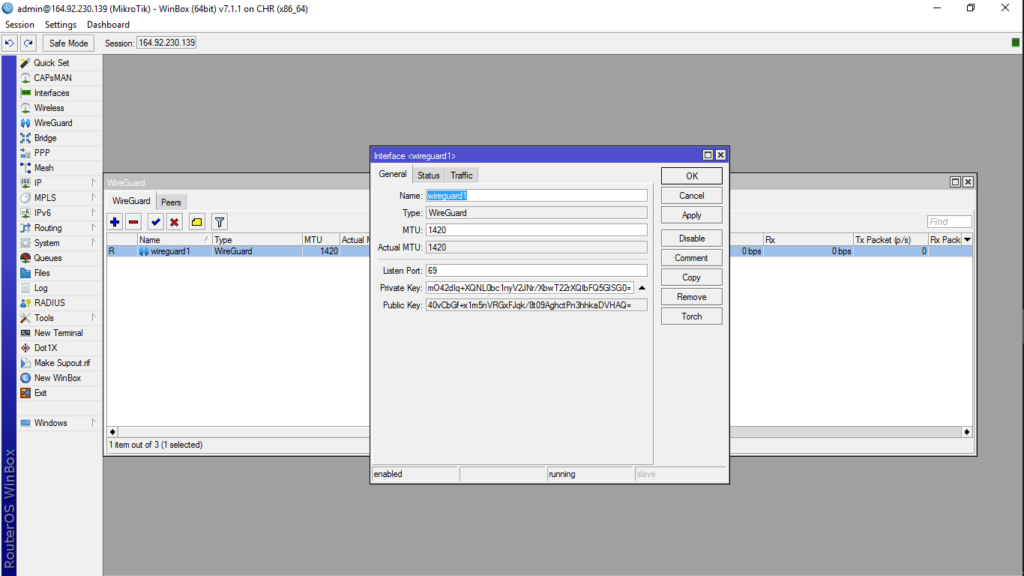

Должно получиться так:

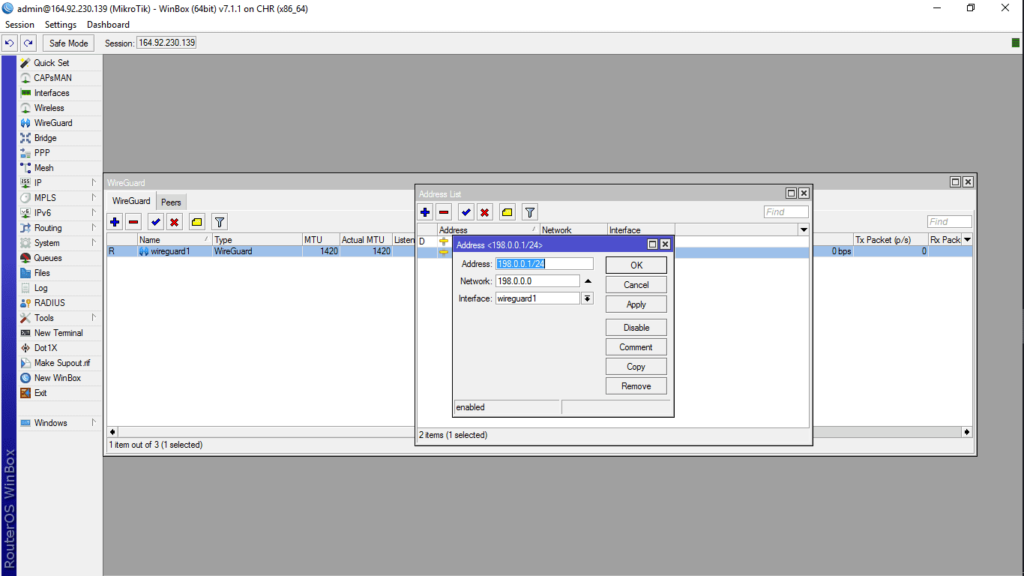

Назначаем IP-адрес на интерфейсе:

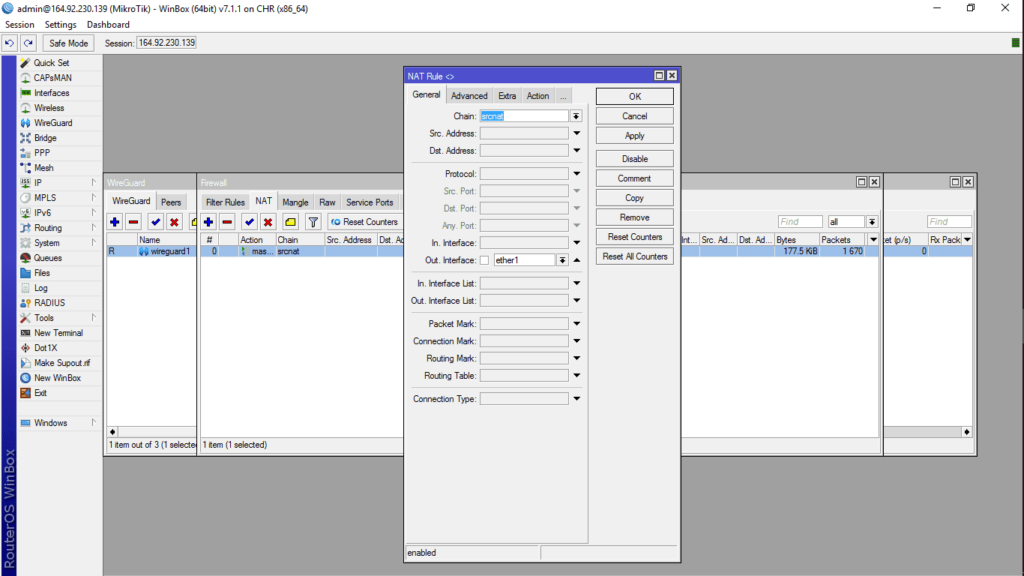

Настройка NAT

Настроим NAT, чтобы удаленные клиенты могли выходить в Интернет через VPN:

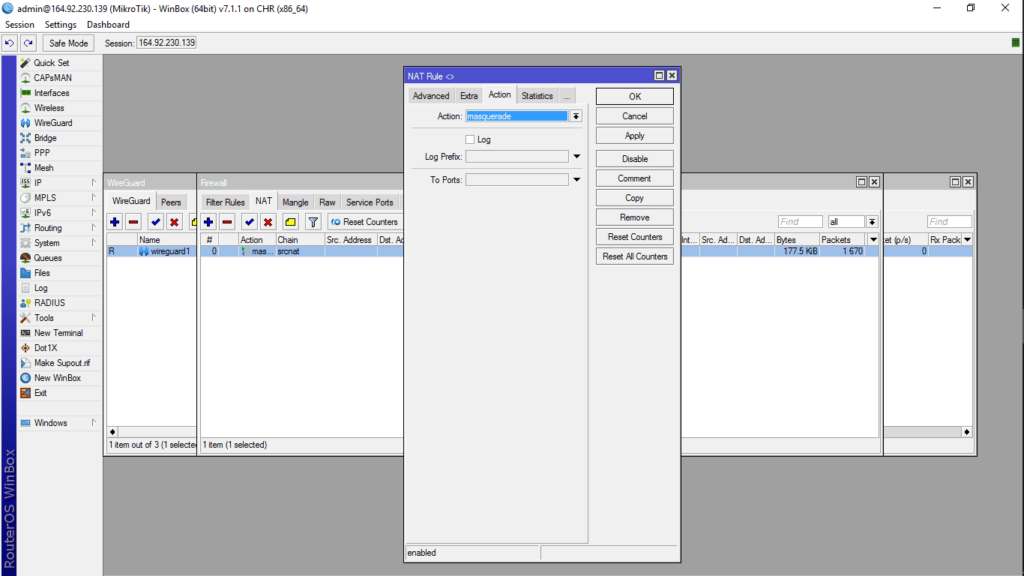

Указываем действие маскарад для NAT:

Установка WireGuard VPN

Скачиваем и устанавливаем клиент для Windows по этой ссылке: https://www.wireguard.com/install/.

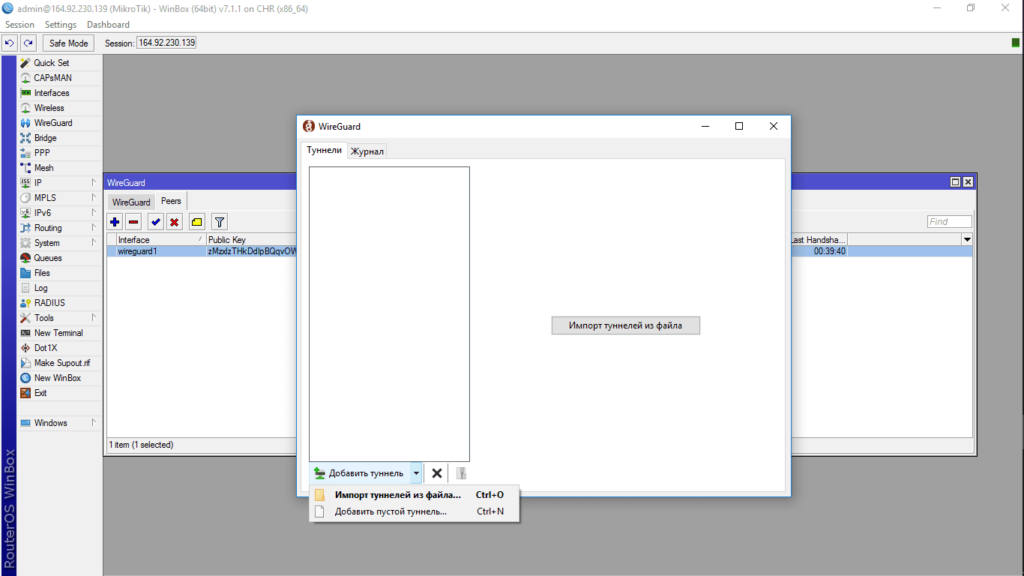

Далее запускаем клиента и добавляем пустой туннель:

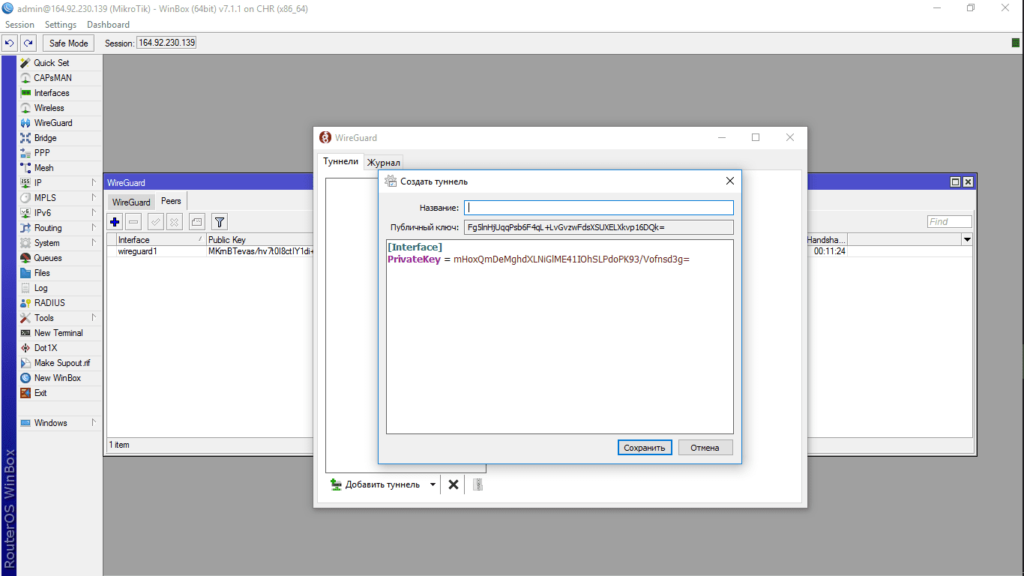

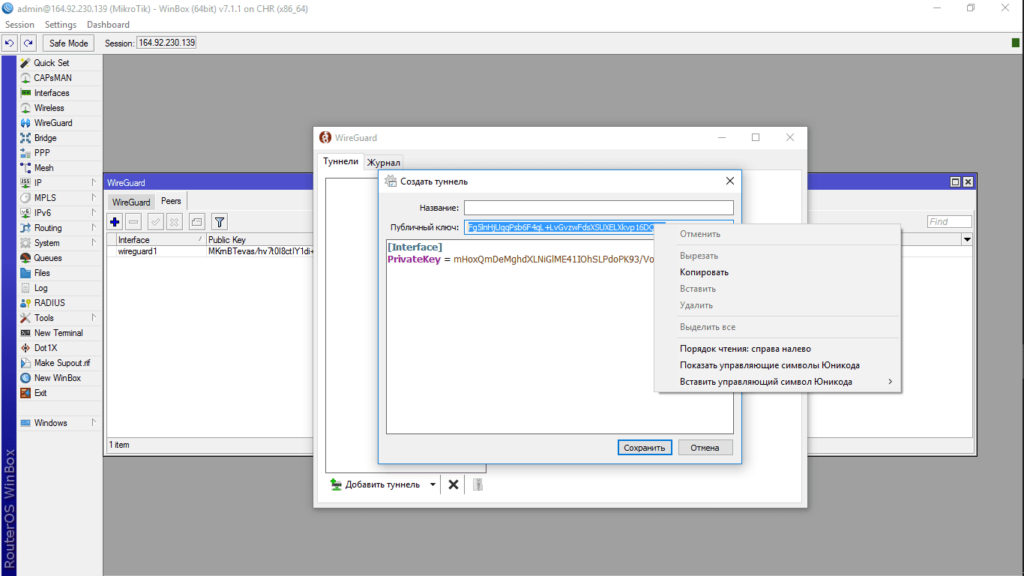

При добавлении туннеля должны сгенерироваться ключи шифрования:

Копируем публичный ключ:

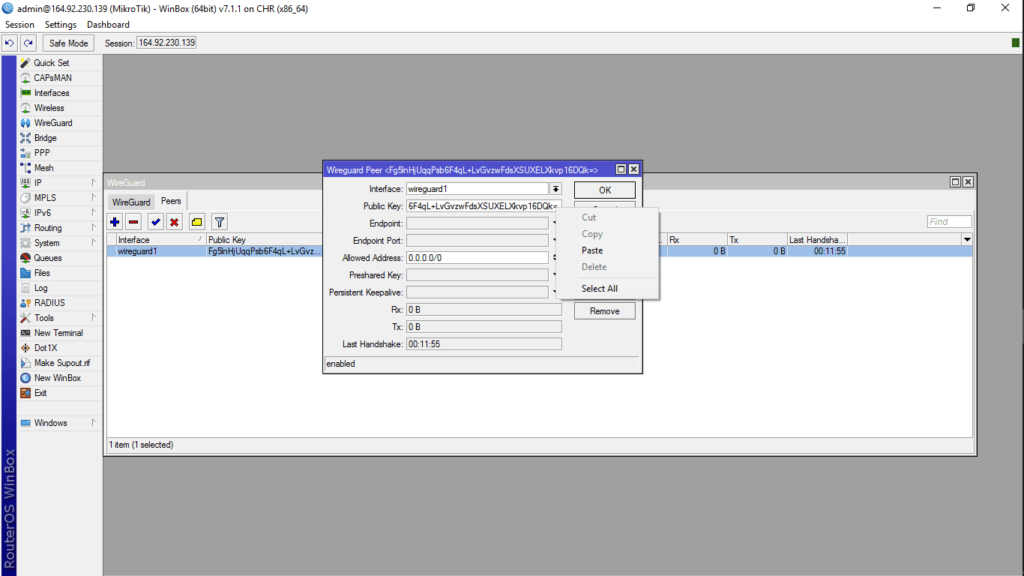

Добавляем клиента и туда вставляем публичный ключ клиента:

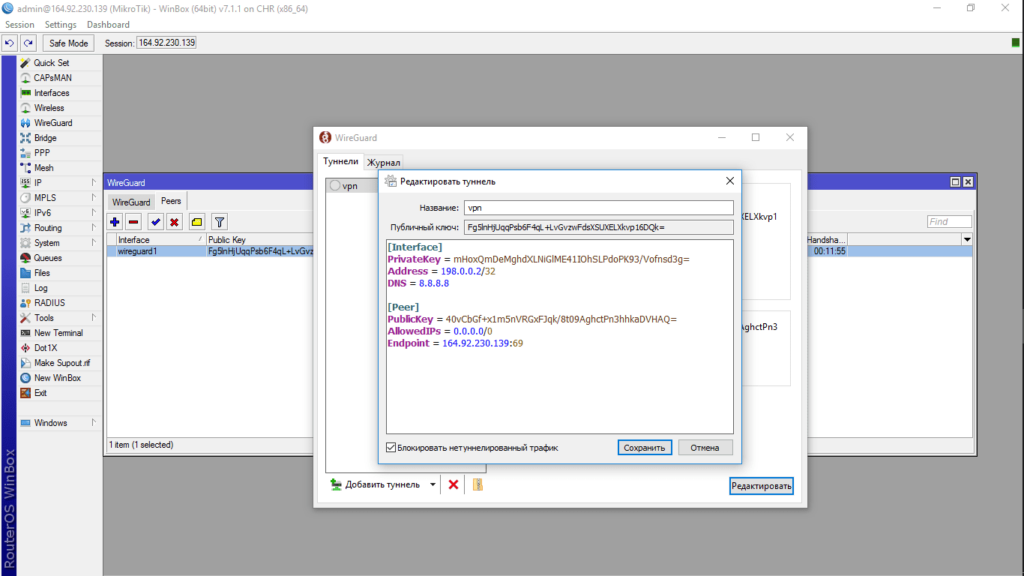

Донастраиваем клиента до такого вида:

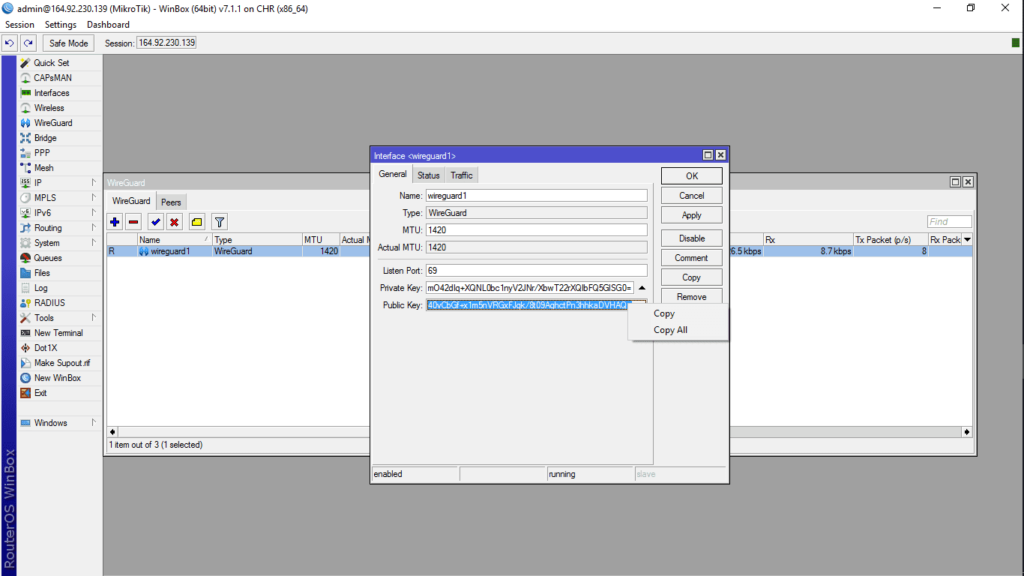

В раздел Peer вставляем публичный ключ нашего Mikrotik RouterOS, IP-адрес и порт. Эти данные берем здесь:

Пример файла конфигурации клиента:

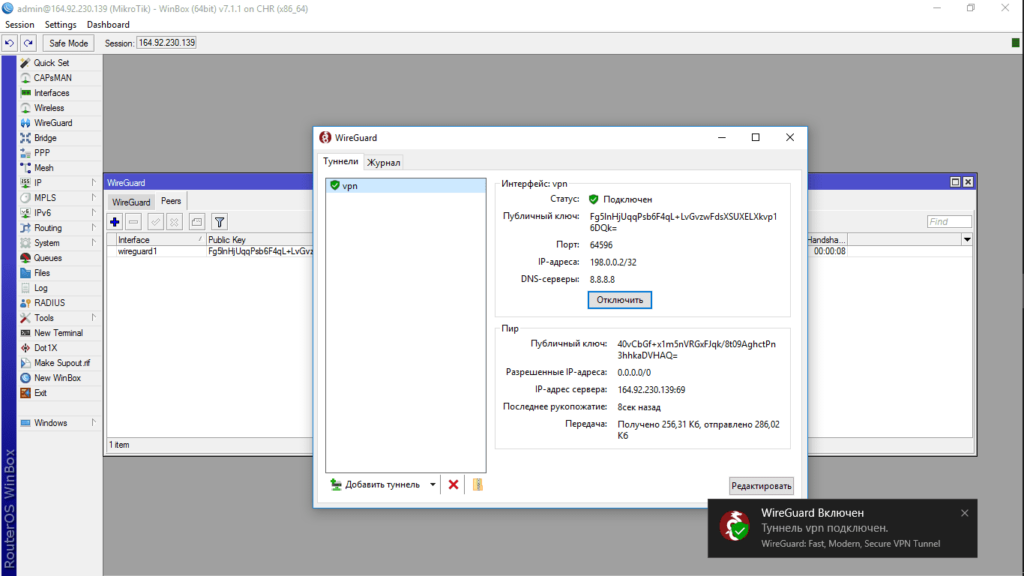

Далее нажимаем «подключиться», туннель должен подняться, и вы сможете увидеть, что данные передаются:

Выводы

Таким образом, мы достаточно быстро справились с поставленной задачей: настройкой WireGuard VPN на MikroTik RouterOS.

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности, курсы DevNet / DevOps (программируемые системы) от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.