Рассмотрим, как настроить NAT на маршрутизаторе Cisco, а также сделать тонкие настройки сервиса трансляции адресов (PAT, NAT Virtual Interface, NAT timeout, max-entries).

Содержание:

- Что такое NAT

- Какие есть типы NAT

- Топология

- Начальные настройки на маршрутизаторе

- Настройки PAT на маршрутизаторе

- Что такое NVI

- Проверка настроек

- Настройка тайм-аута и максимального количества записей NAT на маршрутизаторе

- Выводы

Что такое NAT

NAT (Network Address Translation) обычно реализуется на пограничных устройствах, таких как межсетевые экраны или маршрутизаторы, что позволяет устройствам в организации иметь частные адреса. NAT преобразует частные адреса в общедоступные и наоборот, сохраняя соответствие между ними для обратного трафика. NAT можно настроить для преобразования всех частных адресов только в один общедоступный адрес или для выбора из пула общедоступных адресов.

Согласно стандарту RFC 1918, для частного использования выделено следующее адресное пространство IPv4:

- Сети класса A: от 10.0.0.0 до 10.255.255.255

- Сети класса B: от 172.16.0.0 до 172.31.255.255

- Сети класса C: от 192.168.0.0 до 192.168.255.255

Какие есть типы NAT

Типы NAT:

- Статический NAT — это преобразование «один в один». Статический NAT особенно полезен, когда устройство должно быть доступно извне сети.

- Динамический NAT — это преобразование «много во много» с использованием пула (диапазона) адресов. Когда внутреннее устройство обращается к внешней сети, ему назначается доступный IPv4-адрес из пула в порядке очереди. При использовании динамического NAT необходимо убедиться, что в пуле достаточно адресов, чтобы удовлетворить общее количество пользовательских сеансов.

- PAT (Port Address Translation) — это преобразование «много в один»; например, он сопоставляет несколько внутренних локальных IPv4-адресов с одним внутренним глобальным IPv4-адресом, отслеживая номера портов. PAT также известен как NAT с перегрузкой (NAT overloading).

В данной статье будут рассмотрены настройки PAT на маршрутизаторе.

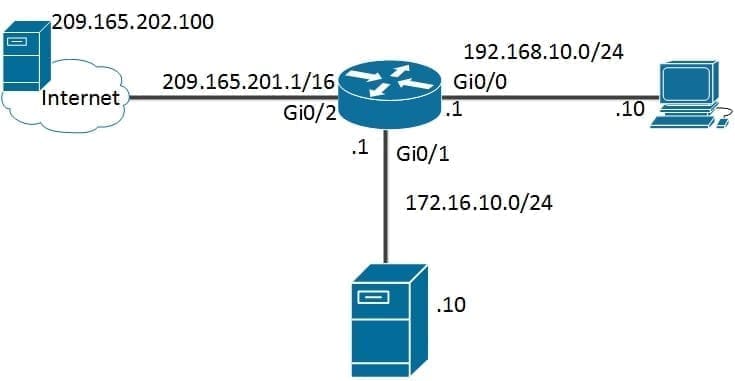

Топология

Исследуемая топология состоит из маршрутизатора Cisco 2911 с ПО Cisco IOS 15.0. Допускается использование других маршрутизаторов и версий Cisco IOS.

Начальные настройки на маршрутизаторе

Настройки PAT на маршрутизаторе

Настроим NAT для внутренней сети 192.168.10.0/24 и статический NAT для сервера 172.16.10.10:

Осталось настроить NAT на интерфейсах, которые являются либо внутренними (inside), либо внешними (outside) с точки зрения NAT.

Что такое NVI

Начиная с версии программного обеспечения Cisco IOS 12.3 (14) T, Cisco представила новую функцию — виртуальный интерфейс NAT (NAT virtual interface, NVI), которая устраняет необходимость настройки интерфейса как внутреннего, так и внешнего.

Порядок действий NVI также немного отличается от NAT. Напомним, что классический NAT сначала выполняет маршрутизацию, а затем трансляцию при переходе от внутреннего интерфейса к внешнему, и наоборот, когда поток трафика меняется на противоположный. Однако NVI выполняет маршрутизацию, трансляцию и снова маршрутизацию; NVI выполняет операцию маршрутизации дважды, до и после трансляции, прежде чем перенаправить пакет на выходной интерфейс. Весь процесс симметричен, независимо от того, в какую сторону движется трафик.

Например, если нужно маршрутизировать трафик с внутренней сети на сервер в другой внутренней сети, но при этом доступный по публичному IP-адресу, то этот сценарий не будет работать, если используется классический NAT. Из-за добавленного шага маршрутизации, пакеты могут проходить, в классических терминах NAT, с внутреннего интерфейса на внутренний, и это решает проблему классического NAT.

Для того, чтобы закончить настройки NAT на маршрутизаторе, осталось настроить на всех интерфейсах команду ip nat enable.

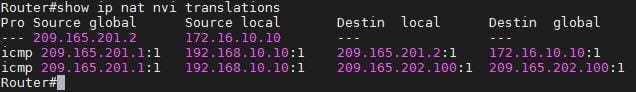

Проверка настроек

Когда пакет входит в маршрутизатор с NAT на любой интерфейс с поддержкой NAT, он сопоставляется с таблицей преобразования NAT. Если есть совпадение, пакет направляется на интерфейс NVI0, где происходит трансляция. После процесса трансляции пакет снова маршрутизируется и пересылается на соответствующий интерфейс.

Интерфейсу NVI0 назначается IPv4-адрес, который необходим для внутренней работы Cisco IOS. Назначенный IPv4-адрес не влияет на поведение NAT; он копируется с первого физического интерфейса или с первого интерфейса, на котором включен NAT.

Настройка тайм-аута и максимального количества записей NAT на маршрутизаторе

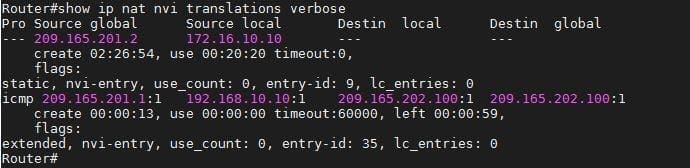

Динамическая трансляция сетевых адресов (Dynamic NAT) создает записи в таблице трансляции, когда пакет проходит от внутреннего интерфейса NAT к внешнему интерфейсу NAT или наоборот. Эти записи имеют значение тайм-аута по умолчанию, по истечении которого они удаляются из таблицы, если в течение этого тайм-аута нет активности. Для TCP-соединений период ожидания по умолчанию составляет 86400 секунд, или 24 часа, для UDP всего 300 секунд, или 5 минут. Статические записи NAT никогда не истекают по тайм-ауту и всегда остаются в таблице.

Для того, чтобы узнать тайм-аут для конкретного соединения, можно использовать команду show ip nat nvi translations verbose.

При использовании динамического NAT может потребоваться уменьшение значения тайм-аута, когда продолжительность связи между конечными узлами мала, и небольшой пул глобальных адресов используется для преобразования большего пула локальных адресов. Это позволяет быстро закончится тайм-ауту существующих записей NAT, так что глобальные адреса могут быть повторно использованы локальными адресами.

Чтобы изменить значение тайм-аута по умолчанию, в режиме глобальной конфигурации введите команду

Если настроен PAT с динамической трансляцией, можно изменить значения тайм-аута на основе протокола.

Для экономии памяти маршрутизатора также можно определить максимальное количество записей таблицы трансляции NAT:

Выводы

Спасибо за уделенное время на прочтение статьи. Теперь вы больше знаете о том, как настроить NAT на маршрутизаторе с ПО Cisco IOS и сделать тонкие настройки сервиса трансляции адресов (PAT, NAT Virtual Interface, NAT timeout, max-entries)!

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности, курсы DevNet / DevOps (программируемые системы) от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.

1 комментарий. Оставить новый

switchport port-security (maximum 60) (mac-address sticky)

switchport port-security viblation protest

access-list 101 permit tcp host any eq 22

Ip access—group 101 in

Line vty 0 15

Access-class 101 in

Interface tunnel 0

Ip address

Tunnel source gigabit 0/0

Tunnel destination

Ospf

router ospf 1

network area 0

По очереди.