Системные и сетевые инженеры занимаются обеспечением безопасности и устранением неполадок в сети. Для выполнения этих задач используются программы-анализаторы сетевых пакетов. Wireshark — самый популярный из них, благодаря своей универсальности и простоте использования. Также, Wireshark позволяет не только отслеживать трафик в режиме реального времени, но и сохранять его в файл для последующего просмотра.

Содержание:

- Установка Wireshark в Linux

- Настройка параметров захвата

- Совет № 1 — проверка HTTP-трафика

- Совет №2 — проверка трафика HTTP с заданного IP-адреса

- Совет №3 — проверка HTTP-трафика на заданный IP-адрес

- Совет №4 — мониторинг трафика Apache и MySQL в сети

- Совет №5 — исключение пакетов с заданными IP-адресами

- Совет № 6 — мониторинг трафика локальной сети (192.168.0.0/24)

- Совет №7 — отслеживание содержания в TCP conversation

- Совет № 8 — изменение правил раскраски

- Совет № 9 — сохранение Capture в файл

- Совет № 10 — образцы захвата

- Выводы

Установка Wireshark в Linux

Прежде всего, необходимо скачать Wireshark. Сделать это можно здесь.

Чтобы Wireshark было проще установить, он должен быть доступен непосредственно из репозиториев Вашего дистрибутива. И хотя версии программы могут отличаться, параметры и меню должны быть одинаковыми в каждой из них.

Важно: если Вы не будете использовать sudo для запуска Wireshark в Debian, то возникнет известная ошибка. И ее последствия могут препятствовать листингу сетевых интерфейсов.

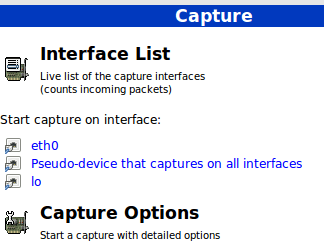

После запуска Wireshark Вы можете выбрать сетевой интерфейс в разделе «Захват» (Capture):

В этой статье мы будем использовать интерфейс eth0, но Вы можете выбрать любой другой.

Важно: не нажимайте на выбор интерфейса сразу — мы сделаем это после того, как рассмотрим несколько опций.

Настройка параметров захвата

Наиболее полезные опции захвата в Wireshark:

- Сетевой интерфейс. Как мы объясняли ранее, мы будем анализировать только пакеты, проходящие через eth0, входящие или исходящие.

- Фильтр захвата. Этот параметр указывает, какой вид трафика мы хотим отслеживать по порту, протоколу или типу.

Прежде чем перейти к советам, важно отметить, что некоторые организации запрещают использование Wireshark в своих сетях.

Важно: если Вы используете Wireshark НЕ в личных целях, убедитесь, что Ваша организация разрешает применение программы.

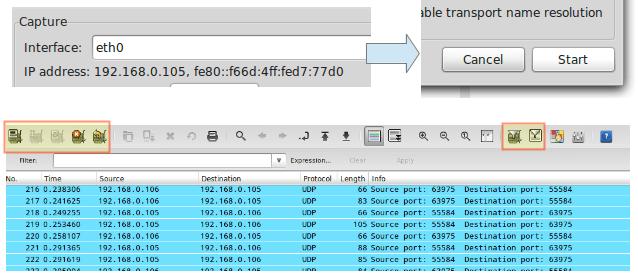

Выберите eth0 из раскрывающегося списка и нажмите кнопку «Начать» в меню. Вы увидите весь трафик, проходящий через этот интерфейс. Стоит отметить, что эта не самая полезная функция для мониторинга из-за большого количества проверяемых пакетов.

Значки на скриншоте отображают доступные интерфейсы и позволяют остановить текущий захват и перезапустить его (красное поле слева), а также настроить и отредактировать фильтр (красное поле справа). Когда Вы наведите курсор на одну из этих пиктограмм, появится подсказка, указывающая на ее назначение.

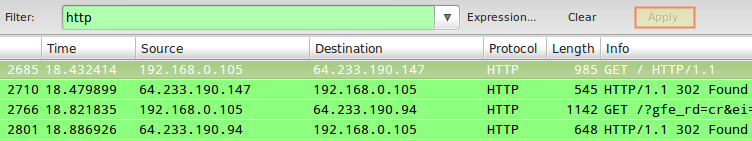

Совет № 1 — проверка HTTP-трафика

Введите http в поле фильтра и нажмите «Применить». Затем запустите браузер и перейдите на любой сайт:

Чтобы начать новый анализ, остановите захват в реальном времени и отредактируйте фильтр параметров съемки.

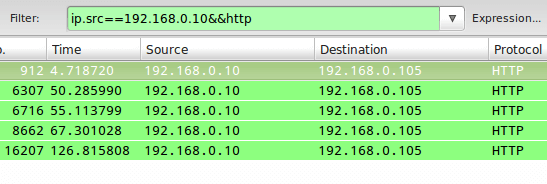

Совет №2 — проверка трафика HTTP с заданного IP-адреса

Чтобы осуществить проверку, добавим в фильтр для отслеживания HTTP-трафика между локальным компьютером и 192.168.0.10 параметр ip.src:

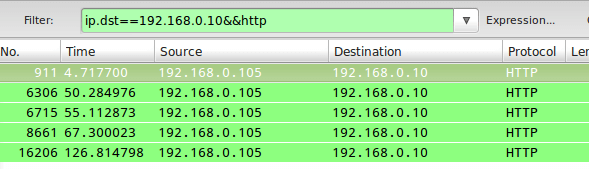

Совет №3 — проверка HTTP-трафика на заданный IP-адрес

Этот пункт тесно связан с советом №2. Но в этом случае мы будем использовать параметр ip.dst как часть фильтра захвата:

Объединяя советы №2 и №3, Вы можете использовать ip.addr в правиле фильтрации вместо ip.src или ip.dst.

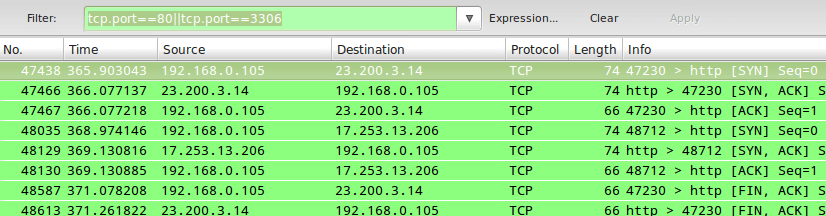

Совет №4 — мониторинг трафика Apache и MySQL в сети

Эта функция может Вам пригодиться при необходимости проверить трафик, который будет соответствовать определенным условиям. К примеру, чтобы контролировать трафик на портах TCP 80 (веб-сервер) и 3306 (сервер базы данных MySQL / MariaDB), можно использовать условие OR в фильтре захвата:

В советах №2 и №3 символ || и слово or производят одинаковые операции. То же самое справедливо для символов && и слова and.

Совет №5 — исключение пакетов с заданными IP-адресами

Чтобы исключить пакеты, не соответствующие правилам фильтра, используйте ! и заключите правило в круглые скобки. Например, чтобы исключить отправляемые пакеты или направляющиеся к заданному IP-адресу, Вы можете использовать:

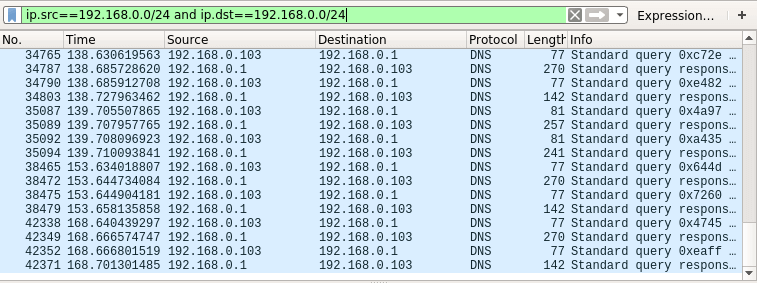

Совет № 6 — мониторинг трафика локальной сети (192.168.0.0/24)

Это правило фильтра позволит отображать только локальный трафик и исключать различные пакеты (как адресованные, так и поступающие из Интернета):

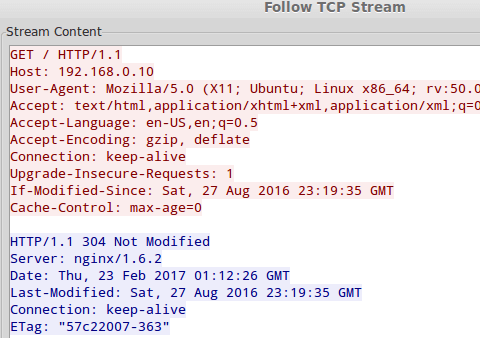

Совет №7 — отслеживание содержания в TCP conversation

Для того, чтобы проверить содержимое TCP conversation (обмена данными протокола TCP), щелкните правой кнопкой мыши на данном пакете и выберите TCP поток. Появится всплывающее окно с содержанием TCP conversation.

Важно: если мы проверяем веб-трафик в Wireshark, а также любые простые текстовые учетные данные, передаваемые в ходе процесса, то тут появятся HTTP-заголовки.

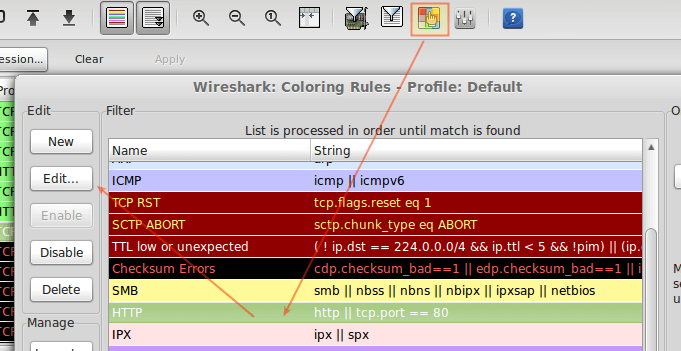

Совет № 8 — изменение правил раскраски

Наверняка Вы уже заметили, что каждая строка в окне захвата окрашена. По умолчанию, HTTP-трафик появляется на зеленом фоне с белым текстом, в то время как контрольная проверка ошибок отображается красным цветом текста на черном фоне.

Если Вы хотите изменить эти настройки, нажмите на значок «Редактирование правил раскраски», выберите фильтр и нажмите кнопку «Изменить».

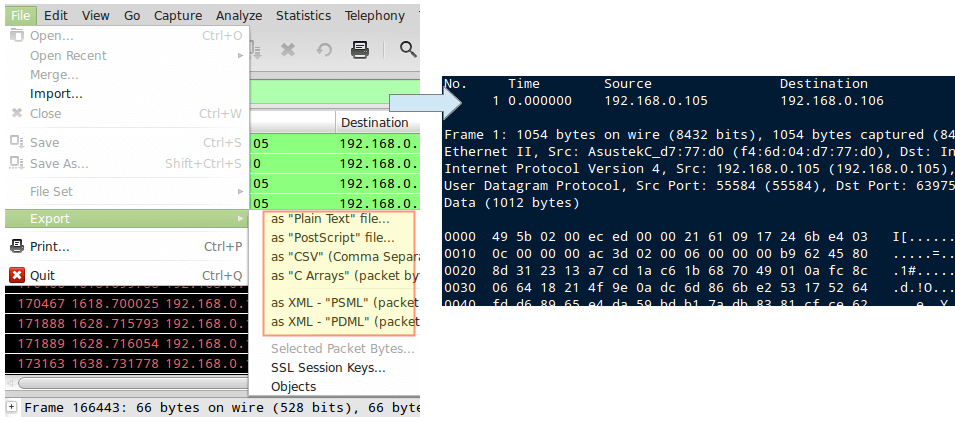

Совет № 9 — сохранение Capture в файл

Вы можете изучить содержимое захвата Wireshark подробнее, сохранив его. Для этого перейдите в меню «Файл → Экспорт» и выберите формат экспорта из списка:

Совет № 10 — образцы захвата

Если Вам нужны более сложные сетевые настройки, Wireshark предоставляет ряд образцов файлов захвата, которые можно использовать на практике. Вы можете загрузить эти Sample Captures и импортировать их с помощью меню «Файл → Импортировать».

Выводы

Спасибо за время, уделенное на прочтение статьи! Теперь Вы знаете про особенности работы с таким удобным и многофункциональным инструментом, как Wireshark для анализа пакетов данных. Надеемся, эти знания помогут Вам повысить свою квалификацию.

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности, курсы DevNet / DevOps (программируемые системы) от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.

4 комментария. Оставить новый

Подскажите как осуществить мониторинг объектов ОС Windows (процессы, устройства, файлы, распределение памяти и др.) с помощью Wireshark?

Для мониторинга существует Zabbix. Как установить, настроить Zabbix есть статья: https://blog.sedicomm.com/2017/06/20/kak-ustanovit-zabbix3-2-na-debian8-i-ubuntu16/ Если будут вопросы — пишите, будем рады помочь.

Скажите пожалуйста как фильтровать только исходящий трафик? У меня идет постоянный Out, а что это за пакеты и куда идут не могу установить. Можно ли поймать его с помощью Wireshark-а ?

Фильтр ip.src==»Ваш ip»