Рассмотрим, как повысить безопасность локальной сети и настроить ограничение (изоляцию) трафика на уровне L2 коммутатора в пределах одной IP-сети (VLAN) с помощью технологии Private VLAN (PVLAN) — контроль трафика внутри VLAN.

Содержание:

Топология

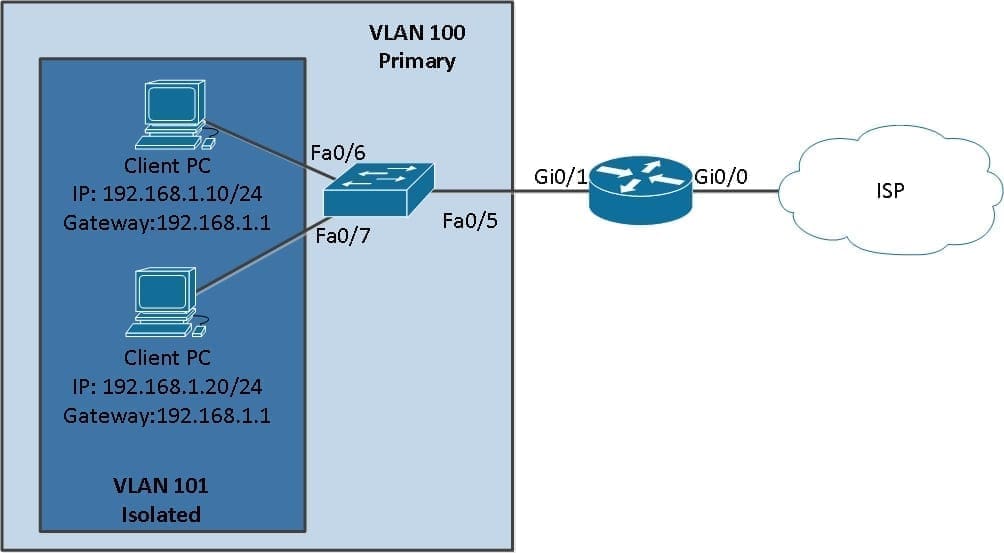

Исследуемая топология состоит из одного коммутатора Cisco Catalyst 2960 с операционной системой Cisco WS-C2960-24TT-L с ОС Cisco IOS Release 15.0(2)SE4 (образ C2960-LANBASEK9-M) и одного маршрутизатора Cisco 2911 с операционной системой Cisco IOS версии 15.6(3)M2 (образ C2900-UNIVERSALK9-M)). Допускается использование других коммутаторов и версий Cisco IOS.

Схема топологии следующая:

Подробный мастер-класс

Видеоинструкция на нашем YouTube-канале:

Сценарий

Очень часто в сетях интернет-провайдеров реализуется подключение абонентов через общий коммутатор (сеть коммутаторов) с одной точкой подключения к интернету. Если при этом выдавать IP-адреса по DHCP из единого адресного пространства, то получается, что все абоненты (клиенты) получают трафик (широковещательный и т. п.) других абонентов в сети. Это негативно влияет на безопасность, производительность и управляемость такой сети. Есть различные решения данной проблемы. Одно из очевидных решений — выделить под каждого абонента VLAN и, соответственно, отдельную IP-сеть. Однако такое решение является мало масштабируемым, поскольку количество VLAN ограничено 4096 (еще и отнимем зарезервированные номера, которые использовать нельзя).

Настройка технологии PVLAN ограничивает взаимодействие устройств конечных пользователей (абонентов) друг с другом, но по-прежнему разрешает связь с портами маршрутизатора и сетевыми службами. Устройства конечных пользователей будут вести себя как обычно, но не смогут связываться с другими устройствами в том же домене уровня 2. Этот механизм обеспечивает определенный уровень безопасности.

Что такое PVLAN

В этой статье будет рассмотрена настройка PVLAN и более простого варианта — PVLAN Edge.

PVLAN — это, по сути, VLAN внутри VLAN. Для маршрутизации пакетов между разными PVLAN необходимо устройство уровня 3.

Когда VLAN разделена на PVLAN, устройства в разных PVLAN по-прежнему принадлежат одной IP-подсети, но не могут взаимодействовать друг с другом на уровне 2. PVLAN — это элегантное решение, когда нужно сохранить несколько устройств в одной IP-подсети, но при этом обеспечить изоляцию портов на уровне 2.

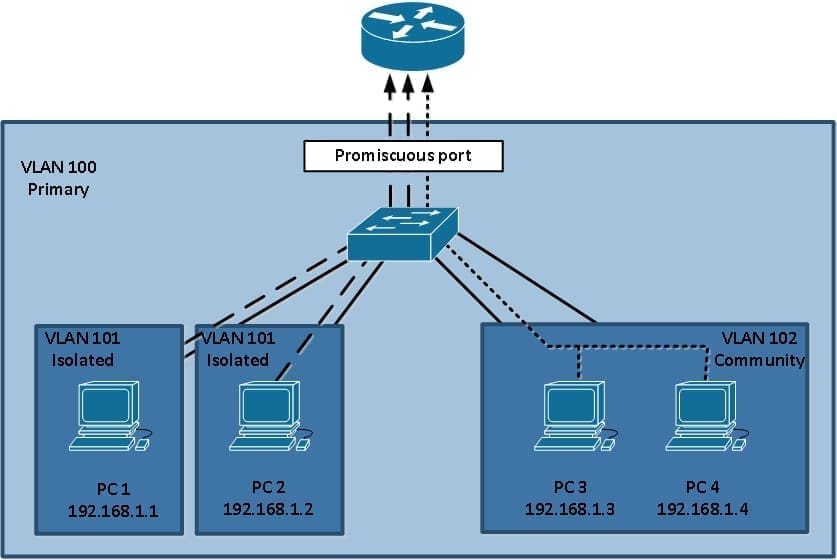

Домен PVLAN имеет одну основную VLAN (primary VLAN). Каждый порт в домене PVLAN является членом основной VLAN. Тогда как основная VLAN — это весь частный домен VLAN.

Вторичные VLAN (secondary VLAN) — это поддомены, которые обеспечивают изоляцию между портами в одном и том же частном домене VLAN. Существует два типа вторичных VLAN: изолированные VLAN (isolated VLAN) и VLAN сообщества (community VLAN).

- Изолированные VLAN содержат изолированные порты, которые не могут связываться друг с другом в изолированной VLAN.

- Сети VLAN сообщества содержат порты сообщества, которые могут обмениваться данными между собой в VLAN сообщества.

Типы портов PVLAN (см. рисунок ниже):

- Разнородный (Promiscuous). Принадлежит основной VLAN и может взаимодействовать со всеми подключенными портами в основной VLAN, включая порты сообщества и изолированные порты. В основной VLAN может быть несколько разнородных портов.

- Изолированный (Isolated). Это порт, который принадлежит изолированной вторичной VLAN. Изолированный порт полностью изолирован от других портов, за исключением связанных с ним случайных портов. В указанной изолированной VLAN может быть несколько изолированных портов.

- Сообщество (Community). Это порт, который принадлежит вторичной сети VLAN сообщества. Порты сообщества обмениваются данными с другими портами в той же VLAN сообщества и со связанными разнородными портами. Они изолированы от всех портов в других VLAN сообщества и от всех изолированных портов.

Функция PVLAN доступна не на всех коммутаторах. Защищенный порт, также известный как PVLAN Edge — это функция, которая (в отличие от PVLAN) имеет для коммутатора только локальное значение. Защищенные порты не направляют трафик на защищенные порты одного и того же коммутатора. Настройки защищенного порта выполняются в режиме интерфейсной конфигурации:

Задачи

- Построение сети и проверка соединения.

- Настройка базовых параметров коммутаторов.

- Настройка PVLAN.

Настройки коммутатора и маршрутизатора после выполнения Части 2

Настройки маршрутизатора после выполнения Части 3

Настройки коммутатора после выполнения Части 3

Выводы

Спасибо за уделенное время на прочтение статьи. Теперь вы больше знаете о том, как повысить безопасность локальной сети и настроить ограничение (изоляцию) трафика на уровне L2 коммутатора в пределах одной IP-сети (VLAN) с помощью технологии Private VLAN (PVLAN).

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности, курсы DevNet / DevOps (программируемые системы) от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.