Firewalld — динамически управляемый брандмауэр с поддержкой зон сети, который определяет уровень доверия сетевых подключений или интерфейсов. Он поддерживает IPv4, настройки брандмауэра IPv6, мосты Ethernet и IP-наборы. Он также предоставляет интерфейс для служб или приложений для непосредственного добавления правил брандмауэра.

Первая модель брандмауэра с system-config-firewall / lokkit была статической, и каждое изменение требовало полного перезапуска брандмауэра. Она включала также выгрузку модулей ядра сетевого фильтра брандмауэра и загрузку модулей, необходимых для новой конфигурации. Разгрузка модулей привела к нарушению состояния брандмауэра и установлению соединений.

Демон брандмауэра динамически управляет Firewalld и применяет изменения без его перезапуска. Поэтому нет необходимости перезагружать все модули ядра брандмауэра. Но использование демона требует, чтобы все изменения брандмауэра выполнялись синхронизировано с этим демоном.

Демон Firewall не может разобрать правила брандмауэра, добавленные инструментами командной строки iptables и ebtables. Демон предоставляет информацию о текущих настройках активного брандмауэра через D-BUS, а также принимает изменения через D-BUS с использованием методов проверки подлинности PolicyKit.

Таким образом, Firewalld использует зоны и службы вместо цепочек и правил для выполнения операций, и может управлять правилами динамического обновления и модификации без нарушения существующих сеансов и соединений.

Firewalld имеет следующие функции:

- API D-Bus.

- Временные правила брандмауэра.

- Богатый язык для описания правил брандмауэра.

- Поддержка IPv4 и IPv6 NAT.

- Зоны межсетевого экрана.

- Поддержка IP-набора.

- Логи отклоненных пакетов.

- Прямой интерфейс.

- Lockdown: Белый список приложений, которые могут изменить брандмауэр.

- Поддержка iptables, ip6tables, ebtables и брандмауэров ipset firewall.

- Автоматическая загрузка модулей ядра Linux.

- Интеграция с Puppet.

Чтобы узнать больше о Firewalld, перейдите по этой ссылке.

Как установить Firewalld

Перед установкой Firewalld убедитесь, что вы остановили iptables. Для этого введите:

Затем убедитесь, что iptables больше не используется вашей системой:

Теперь проверьте состояние iptables:

Теперь все готово для установки Firewalld.

Для Ubuntu

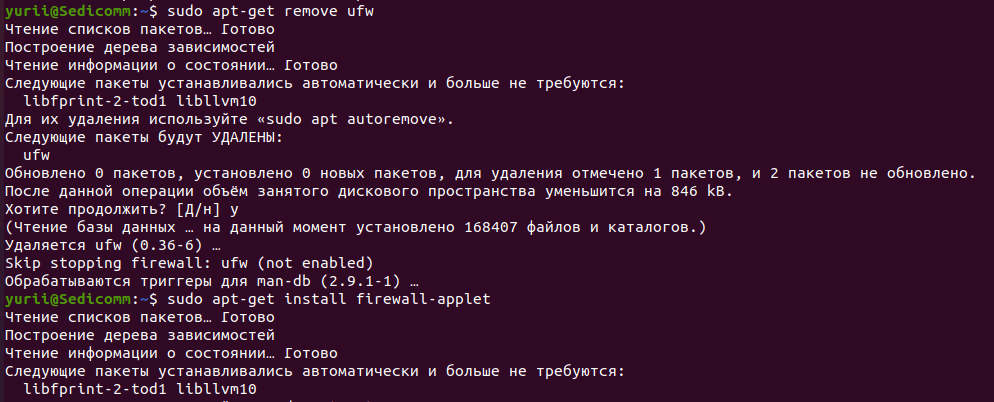

Чтобы установить Firewalld на Ubuntu, сначала необходимо удалить UFW, а затем установить. Чтобы удалить UFW, выполните команду приведенную ниже.

После удаления UFW введите:

Или вы можете открыть Ubuntu Software Center и посмотреть или скачать «firewall-applet», а затем установить его на вашу систему Ubuntu.

Для RHEL, CentOS & Fedora

Введите ниже команду для установки Firewalld в вашей системе CentOS.

Как настроить Firewalld

Перед настройкой мы должны знать его статус после установки. Чтобы это узнать, введите следующее:

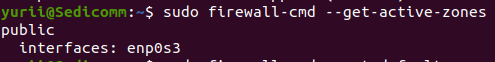

Поскольку Firewalld работает на основе зон, необходимо проверить все зоны и сервисы, даже учитывая, что мы еще не сделали никакой настройки.

Для зон

или

Чтобы узнать зону по умолчанию, выполните команду:

Для служб

Здесь можно увидеть сервис, охваченный Firewalld.

Установка зоны по умолчанию

Важно отметить, что после каждой модификации вам нужно перезагрузить Firewalld, чтобы изменения вступили в силу.

или

После изменения зоны проверьте, изменилась ли она или нет.

Добавление порта в общественной зоне

Это команда добавит TCP-порт 80 в публичную зону. Также можно добавить желаемый порт, заменив 80 на любой необходимый.

Теперь перезагрузите Firewalld.

После проверьте статус, чтобы узнать, был ли добавлен порт tcp 80 или нет.

Здесь вы можете увидеть, что был добавлен TCP-порт 80.

Также можно ввести:

Удаление порта из общественной зоны

Чтобы удалить порт Tcp 80 из общественной зоны, введите следующее.

В вашем терминале будет отображен текст «success».

Добавление служб в Firewalld

Чтобы добавить службу ftp в Firewalld, выполните команду приведенную ниже:

В вашем терминале будет отображаться текст «success».

Аналогичным образом для добавления услуги smtp выполните команду:

При желании можно заменить ftp и smtp на собственный сервис, который вы хотите добавить.

Удаление служб из Firewalld

Чтобы удалить службы ftp и smtp, выполните команду:

Блокировка любых входящих и исходящих пакетов

Можно заблокировать любые входящие или исходящие пакеты / соединения, используя Firewalld. Это известно как “panic-on” Firewalld. Для этого выполните:

В вашем терминале будет отображаться текст «success».

После этого вы не сможете выполнить ping или просмотреть любой веб-сайт.

Чтобы отключить этот запрет, выполните команду:

Добавление IP-адреса в Firewalld

Таким образом, Firewalld будет принимать пакеты IPv4 от источника IP 192.168.1.4.

Блокировка IP-адреса от Firewalld

Аналогично, чтобы заблокировать любой IP-адрес:

При этом Firewalld будет удалять / отбрасывать все пакеты IPv4 из исходного IP 192.168.1.4.

Спасибо за уделенное время на прочтение статьи!

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University.

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.