Рассмотрим, как настроить эффективную маршрутизацию с помощью политик PBR (Policy-based Routing) на Cisco.

Содержание:

- Топология

- Сценарий

- Задачи

- Настройка и проверка маршрутизации OSPF

- Применение и проверка политик PBR

- Пример локального PBR

- Выводы

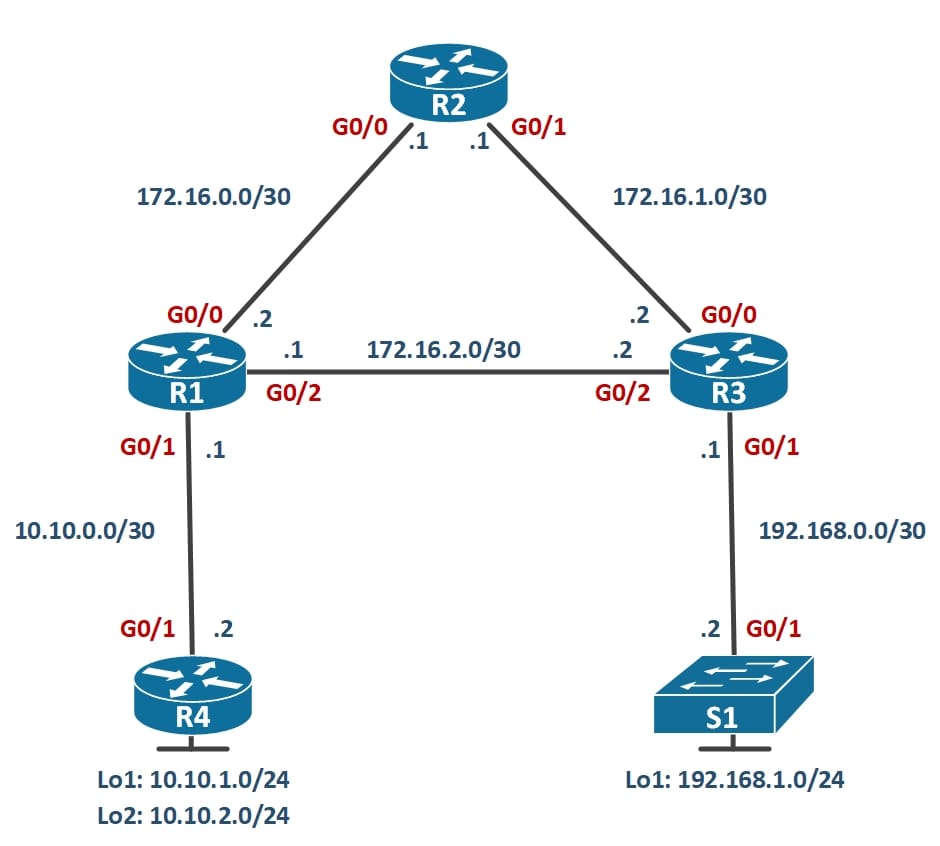

Топология

Исследуемая топология состоит из четырех маршрутизаторов (Cisco 1941 с образом Cisco IOS Release 15.2 IP Base) и одного коммутатора (Cisco 2960 с ПО Cisco IOS 15.0(2)SE6 LAN Base). Допускается использование других моделей маршрутизаторов и версий программного обеспечения Cisco IOS. В зависимости от модели маршрутизатора и версии программного обеспечения Cisco IOS доступные команды и полученные результаты могут отличаться от показанных в этой статье.

Схема топологии следующая:

Сценарий

В этом примере поэкспериментируем с маршрутизацией на основе политик (PBR), чтобы увидеть, как она реализована, и изучить, как её можно использовать для влияния на выбор пути. Задача — подключить и настроить домен маршрутизации OSPF с 4 маршрутизаторами и 1 коммутатором, после чего проверить оптимальный выбор пути. Таким образом поток трафика с локальных сетей маршрутизатора R4 к месту назначения будет изменен с помощью политик PBR. Также будет использоваться Cisco IOS IP SLA с PBR для достижения динамического управления маршрутом. Чтобы изменить исходящий трафик с маршрутизатора R1, применим локальный PBR.

Задачи

- Базовая настройка и проверка маршрутизации OSPF.

- Применение необходимых команд для настройки работы маршрутизации на основе политик.

- Проверка настроек и работы PBR, используя команды show и traceroute.

Настройки маршрутизатора R1

Настройки маршрутизатора R2

Настройки маршрутизатора R3

Настройки маршрутизатора R4

Настройки коммутатора S2

Настройка и проверка маршрутизации OSPF

На коммутаторе R4 объявим подключенные сети, используя идентификатор процесса OSPF 123, и назначим идентификатор маршрутизатора 1.1.1.2. Также установим эталонную полосу пропускания для распознавания интерфейсов Gigabit Ethernet:

То же самое настроим на маршрутизаторе R1, используя идентификатор процесса OSPF 123 и идентификатор маршрутизатора 1.1.1.1:

Настроим маршрутизацию OSPF на маршрутизаторе R2. Идентификатор процесса OSPF 123 и идентификатор маршрутизатора 2.2.2.1:

На маршрутизаторе R3 также объявим подключенные сети, используя идентификатор процесса OSPF 123 и идентификатор маршрутизатора 3.3.3.1:

Не забываем про коммутатор S2. Используем идентификатор процесса OSPF 123 и идентификатор маршрутизатора 3.3.3.2:

Перед настройкой PBR проверим текущую таблицу маршрутизации на всех устройствах:

Также с любого устройства можно проверить доступность всех настроенных сетей, используя следующий скрипт TCL. Скрипт следует вводить в привилегированном режиме. Все ping должны быть успешными:

С помощью утилиты traceroute определим путь к сети коммутатора S2 Loopback 1 от сети маршрутизатора R4 Loopback 1. Обратите внимание, что путь для пакетов, полученных из локальной сети R4 Loopback 1, проходит через R1 —> R2 —> R3 —> S2:

Теперь выполним проверку пути от сети R4 Loopback 2 к сети S2 Loopback 1. Он также идет по тому же пути:

Примечание: пропускная способность канала R1 —> R3 специально была снижена. Сделано это, чтобы создать узкое место и маршрутизация не будет выбирать этот канал, потому что он низкопроизводительный.

Ранее в таблице маршрутизации OSPF маршрутизатора R1 показано, что он пересылает все пакеты, предназначенные для сети 192.168.1.0/24, из своего интерфейса G0/0 на маршрутизатор R2. С помощью команды show ip route можно посмотреть, что R1 узнал о сети 192.168.1.0 от маршрутизатора R2 (т. е. 172.16.0.1), который изначально узнал о ней от коммутатора S2 (т. е. 3.3.3.2):

Применение и проверка политик PBR

В качестве примера настроим следующую политику на маршрутизаторе R1:

- Весь трафик, исходящий из локальной сети R4 Lo1, должен проходить по пути R1 —> R2 —> R3 —> S2.

- Весь трафик, исходящий из локальной сети R4 Lo2, должен проходить по пути R1 —> R3 —> S2.

На маршрутизаторе R1 создадим стандартный список ACL с именем Lo2-ACL для идентификации локальной сети R4 Loopback 2 (т. е. 10.10.2.0/24):

Далее создаем карту маршрутов с именем R1-to-R3, соответствующую Lo2-ACL, и устанавливаем в качестве интерфейса следующего перехода интерфейс G0/2 R3:

Применяем карту маршрутов к интерфейсу G0/1 R1 с помощью команды ip policy route-map:

На маршрутизаторе R1 отобразим политику и совпадения с помощью команды show route-map. Но, в настоящее время совпадений нет, поскольку пакеты, соответствующие ACL, ещё не прошли через R1 G0/1:

Также можем убедиться, что карта маршрутов от R1 до R3 применена к интерфейсу G0/1 R1:

Проверим путь к сети S2 Loopback 1, используя интерфейс R4 Loopback 1 в качестве исходной сети:

Обратите внимание, что путь, выбранный для пакета, полученного из локальной сети R4 Loopback 1, по-прежнему проходит через R1 —> R2 —> R3 —> S2. Почему трафик трассировки не использует путь R3 —> R1, как указано в политике R1-to-R3?

Он не использует путь, указанный PBR, поскольку локальная сети R4 Loopback 1 не соответствует критериям, указанным в списке доступа Lo1-ACL.

Теперь определим путь к сети коммутатора S2 Loopback 1 от сети маршрутизатора R4 Loopback 2. Таким образом путь для пакета, полученного из локальной сети R4 Loopback 2, выглядит R1 —> R3 —> S2, как и ожидалось:

На маршрутизаторе R1 отобразим таблицу карты маршрутов. Теперь политики совпадают, поскольку пакеты, соответствующие ACL, прошли через интерфейс R1 G0/1:

Пример локального PBR

Локальный PBR — это функция для политики маршрутизации локально генерируемого трафика.

В этом примере настроим маршрутизатор R1 для политики маршрутизации всего трафика, генерируемого маршрутизатором, по каналу R1–R3.

Проверим путь, который в настоящее время использует R1, без настроенного локального PBR. R1 отправляет трафик R2, затем R3 и, наконец, S2:

На маршрутизаторе R1 создадим именованный расширенный список ACL под названием R1-TRAFFIC, который соответствует всем IP-пакетам, сгенерированным от маршрутизатора R1 и предназначенным для сети коммутатора S2 192.168.1.0/24:

На маршрутизаторе R1 создаем карту маршрутов под названием LOCAL-PBR, которая разрешает трафик, соответствующий ACL R1-TRAFFIC, и перенаправляет его на интерфейс R3 172.16.2.2. Также создадим локальную политику PBR, соответствующую карте маршрутов LOCAL-PBR:

Проверим путь, выбранный маршрутизатором R1 для достижения локальной сети S2 192.168.1.0/24. Трафик теперь по правилам направляется непосредственно на маршрутизатор R3 (т. е. 172.16.2.2):

Проверим путь, выбранный маршрутизатором R1 для доступа к другим сетям. Трафик проходит по обычному пути, сгенерированному OSPF, и не маршрутизируется политикой:

Посмотрим на счетчики карты маршрутов. Локальная политика PBR соответствует пакетам:

Выводы

Спасибо за уделенное время на прочтение статьи. Теперь Вы умеете настраивать эффективную маршрутизацию с помощью политик PBR (Policy-based Routing) на Cisco.

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности, курсы DevNet (программируемые сети) от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.