Рассмотрим, как настроить основные параметры Cisco ASA и межсетевого экрана (firewall, файрвол, брандмауэр) с помощью ASDM.

Содержание:

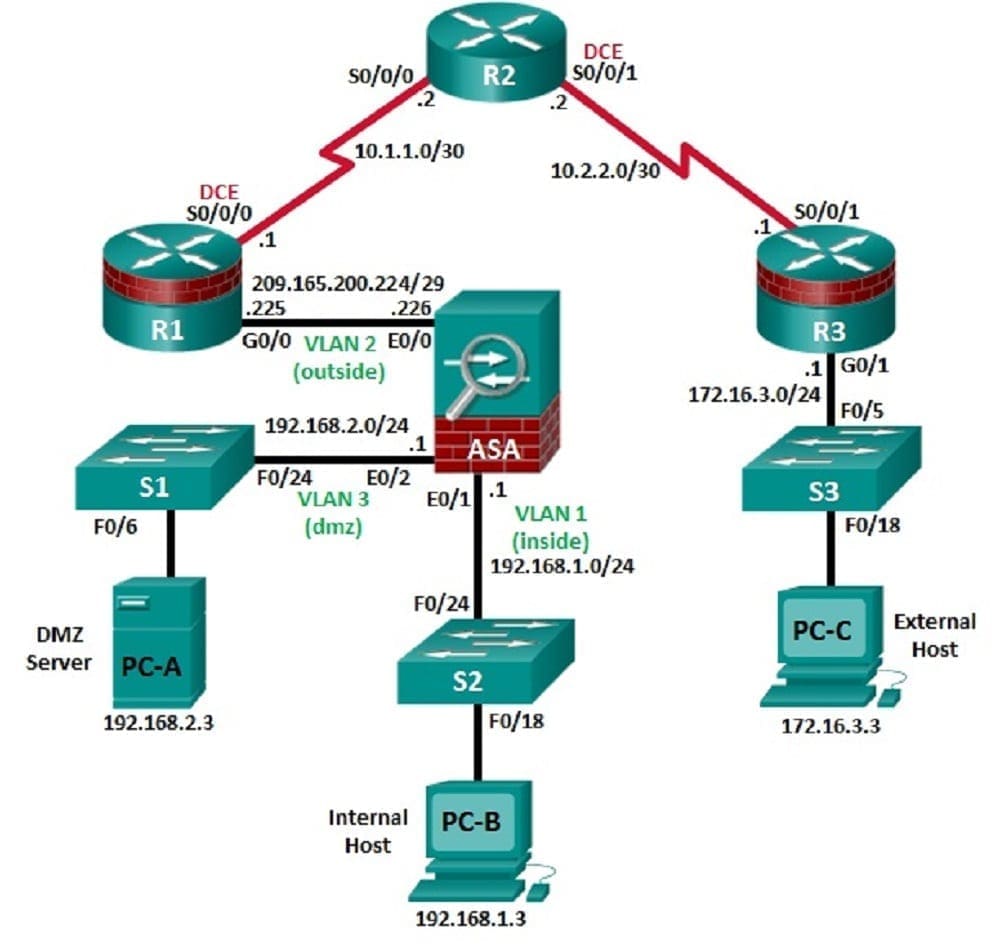

Топология

Исследуемая топология состоит из трех маршрутизаторов (Cisco 1941 с образом Cisco IOS Release 15.4(3)M2 и лицензией Security Technology Package), одного устройства ASA 5505 (версия ОС 9.2 (3), ASDM версии 7.4(1), базовая или сопоставимая лицензия), трех коммутаторов (Cisco 2960 или аналогичный).

Схема топологии следующая:

Лабораторная работа доступна здесь: CCNA S Lab Cisco ASA basic ASDM.

Сценарий

Многофункциональное устройство безопасности ASA Cisco (Adaptive Security Appliance; ASA) — это усовершенствованное устройство сетевой безопасности, включающее в себя межсетевой экран с сохранением состояния, VPN и другие возможности. В данной статье для создания межсетевого экрана и защиты внутренней корпоративной сети от внешнего проникновения, а также организации доступа в интернет для внутренних пользователей, используется ASA 5505.

ASA создает три интерфейса безопасности: внешний, внутренний и DMZ. Данное устройство предоставляет внешним пользователям ограниченный доступ к DMZ и блокирует им доступ к внутренним ресурсам. Тогда как внутренние пользователи имеют доступ к DMZ и внешним ресурсам.

Основной упор делается на настройке ASA в качестве основного межсетевого экрана. На других устройствах необходимо выполнить минимальную настройку для поддержки работы ASA. Для настройки основных параметров устройства и безопасности используется приложение ASDM и графического интерфейса пользователя (GUI) в ASA.

ASA — это граничное устройство безопасности, подключающее внутрикорпоративную сеть и DMZ к ISP и одновременно предоставляющее сервисы NAT и DHCP внутренним хостам. ASA необходимо настроить для управления администратором как во внутренней сети, так и для удаленного администратора. Интерфейсы VLAN третьего уровня предоставляют доступ к трем зонам, созданным в ходе настройки: внутренней, внешней и DMZ. При этом ISP назначает пространство общедоступных IP-адресов 209.165.200.224/29, которое будет использоваться для преобразования адресов на ASA.

Задачи

- Настройка основных параметров устройства.

- Организация доступа к консоли ASA и ASDM.

- Настройка ASA и межсетевого экрана с использованием мастера запуска ASDM.

- Настройка параметров ASA в меню настройки ASDM.

- Настройка DMZ, статического преобразования NAT и ACL-списков.

Базовые настройки Cisco ASA

Выводы

Спасибо за уделенное время на прочтение статьи. Теперь вы больше знаете о том, как настроить основные параметры Cisco ASA и межсетевого экрана (firewall, файрвол, брандмауэр) с помощью ASDM.

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности, курсы DevNet / DevOps (программируемые системы) от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.