Рассмотрим, как настроить классификацию и маркировку (marking classification) трафика для QoS на коммутаторе Cisco. Перед началом настройки QoS на коммутаторе Cisco необходимо иметь представление о такой концепции как «граница доверия» (trust boundary). Настройка границы доверия рассмотрена в этой статье. Используя команду mls qos trust, коммутатор может доверять значению CoS, значению DSCP или IP-телефону. С помощью команды mls qos cos получится установить новое значение CoS, если это необходимо. Недостатком этих двух команд является то, что они применяются ко всем пакетам или кадрам Ethernet, которые поступают на интерфейс FastEthernet 0/1 (в примере).

Содержание:

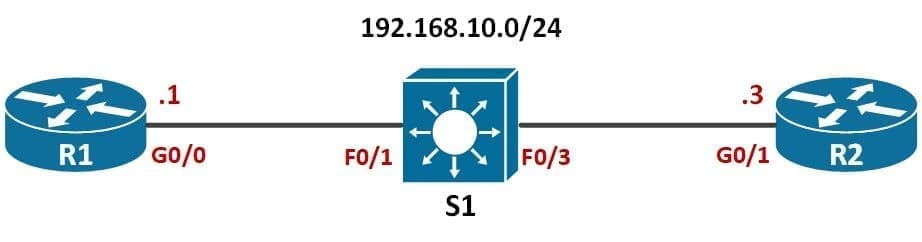

Топология

Исследуемая топология состоит из коммутатора (Cisco 3560 ) и двух маршрутизаторов (Cisco 1941 с образом Cisco IOS Release 15.2 IP Base). Допускается использование других моделей устройств и версий программного обеспечения Cisco IOS. В зависимости от модели и версии программного обеспечения Cisco IOS доступные команды и полученные результаты могут отличаться от показанных в этой статье.

Схема топологии следующая:

Задачи

- Базовые настройки.

- Классификация и маркировка трафика telnet с помощью standard ACL.

- Классификация и маркировка трафика SSH с помощью extented ACL.

- Классификация и маркировка трафика HTTP с помощью MAC ACL.

Настройки коммутатора S1

Настройки маршрутизатора R1

Настройки маршрутизатора R2

Примеры настройки

Пример №1

В этом примере необходимо выполнить классификацию и маркировку собственноручно. Можно использовать стандартный, расширенный или MAC-список доступа в сочетании с MQC (Modular QoS Configuration) «модульная конфигурация QoS», чтобы выполнить работу. Для настройки будем использовать коммутатор Cisco Catalyst 3560.

На коммутаторе включаем границу доверия:

Начнем со стандартного списка доступа ACL для классификации трафика с маршрутизатора R1:

Для маркировки трафика будем использовать карту классов (class-map). Укажем access-list 1 с помощью команды match, которая будет соответствовать IP адресу 192.168.10.1:

Это уже часть классификации, но всё ещё необходимо промаркировать трафик. Это можно выполнить с помощью карты политик (policy-map). Используя команду set, установим значение DSCP на 46 и укажем границу доверия:

Теперь необходимо активировать policy-map на интерфейсе FastEthernet 0/1. Используя команду service-policy, можно использовать ключевое слово input или output, чтобы применить её к входящему или исходящему трафику. Также включаем границу доверия на интерфейсе:

На R1 сгенерируем трафик telnet:

Следующий шаг — это проверка маркировки трафика на коммутаторе S1 с помощью команды show policy-map interface FastEthernet 0/1, но к сожалению команда не выведет ожидаемый результат, даже при наличии правильно настроенной настройки и захватываемого трафика. Выход из ситуации есть! Конечно, можно использовать различные команды границы доверия для проверки трафика, например show mls qos interface FastEthernet 0/1 statistics, или использовать стороние программы для захвата трафика, но в данном примере хочется всё таки вернуться к policy-map. Для этого на маршрутизаторе R2 настраиваем такую же самую class-map и policy-map для захвата трафика.

На R1 сгенерируем трафик telnet:

На R2 проверим настройку и посмотрим, отмечен ли трафик:

Примечание: Чтобы очистить предыдущие записи policy-map, используйте команду clear counters (interface)

В выводе команды можно увидеть, что карта политик была применена к интерфейсу GigabitEthernet 0/1 и, что ещё лучше, можно проверить количество пакетов, которые соответствуют policy-map и class-map. Также указан класс по умолчанию. Весь трафик, который не принадлежит карте классов, будет принадлежать карте класса по умолчанию.

Пример №2

Приведенный пример №1 подходит для демонстрации карты классов и карты политик, где удалось сопоставить только исходный IP адрес из-за стандартного списка доступа. Рассмотрим следующий пример, который будет соответствовать только трафику SSH с использованием расширенного списка доступа ACL. На коммутаторе создаём карту классов с именем SSH, которая соответствует access-list 101:

Не забываем про список доступа, который будет соответствовать исходному IP адресу 192.168.10.1 и исходному порту 22 (SSH):

Теперь объединяем всё это вместе с картой политик и устанавливаем значение DSCP в CS6:

Допускается иметь только одну активную карту политик для каждого направления интерфейса, поэтому сначала удалим карту из примера №1. Активируем значение:

Как и в предыдущем примере, настраиваем настройку на R2:

На R1 сгенерируем трафик ssh:

Проверим настройку на R2:

Обратите внимание, что карта активна. Использование расширенного списка доступа — хороший и удобный метод для классификации трафика.

Пример №3

В этом примере будем классифицировать и маркировать трафик в обратною сторону — с R2 на R1. На коммутаторе создаём карту классов и обратимся к списку доступа MAC.

Для следующего шага потребуется MAC адрес интерфейса GigabitEthernet 0/1 маршрутизатора R2. Его можно узнать с помощью команды:

Обратите внимание, MAC адрес интерфейса GigabitEthernet 0/1 — .

Настраиваем access-list MAC:

Теперь создаём карту политик:

И активируем её:

На R1 настраиваем похожую настройку, как в примере №2:

На R2 сгенерируем трафик http:

Проверим настройку на R1:

Примечание: Настройка MQC похожа и на маршрутизаторах, поэтому допускается выполнение таких же настроек на маршрутизаторе.

Выводы

Спасибо за уделенное время на прочтение статьи. Теперь Вы умеете настраивать классификацию и маркировку (marking classification) трафика с помощью MQC для QoS на коммутаторе Cisco.

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности, курсы DevNet / DevOps (программируемые системы) от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.