Рассмотрим, как настроить безопасность протокола STP в коммутируемой сети (Root Guard, Loop Guard).

Содержание:

- Топология

- Подробный мастер-класс

- Сценарий

- Задачи

- Настройки DLS1 после Части 1

- Настройки DLS2 после Части 1

- Настройки ALS1 после Части 1

- Настройки ALS2 после Части 1

- Настройки ALS1 после Части 2

- Настройки DLS1 после Части 2

- Настройки DLS2 после Части 2

- Настройки DLS2 после Части 2

- Настройки ALS1 после Части 2

- Настройки ALS2 после Части 2

- Команды для проверки настроек STP

- Выводы

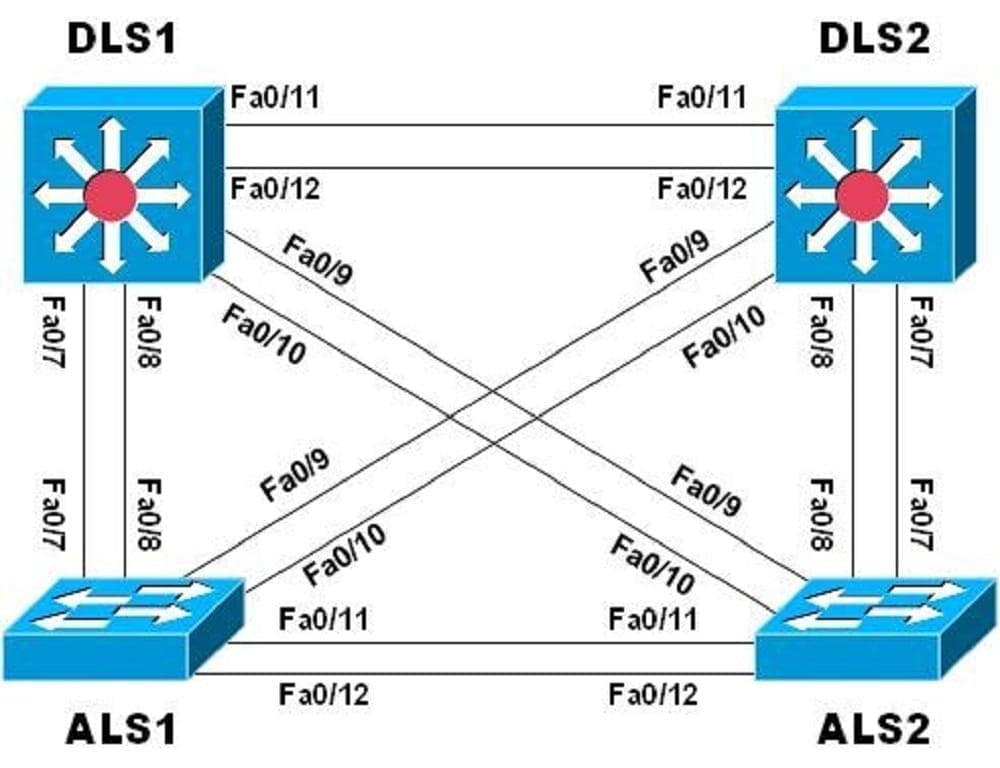

Топология

Исследуемая топология состоит из четырех коммутаторов Cisco Catalyst 3560 и 2960 под управлением Cisco IOS 15.0(2)SE6. Допускается использование других коммутаторов и версий Cisco IOS.

Схема топологии следующая:

Подробный мастер-класс

Видеоинструкция на нашем YouTube-канале:

Сценарий

Протокол STP работает по умолчанию в коммутируемой сети и обеспечивает расчет кратчайших маршрутов без петель в зарезервированной коммутируемой локальной сети предприятия. При этом протокол, изначально описанный в стандарте IEEE 802.1d, имеет ряд недостатков, которые решаются двумя способами: путем выпуска обновленных стандартов (например, RSTP — IEEE 802.1w и MST — IEEE 802.1s) и путем тонких настроек дополнительных функций (PortFast, UplinkFast, BackboneFast, BPDU Guard, BPDU Filter, Root Guard, Loop Guard и других).

Основные сведения про Root Guard и Loop Guard

Root Guard — это функция, позволяющая предотвращать появление мошеннических коммутаторов и спуфинг. То есть это защитный механизм в ситуациях, когда вашей сети и сети вашего клиента необходимо сформировать один домен STP. Но при этом вы хотите иметь корневой мост STP в своей сетевой части, и не хотите, чтобы ваш клиент взял на себя выбор корневого коммутатора. В этих случаях вы должны поставить Root Guard на портах по направлению к клиенту.

Root Guard можно включить на всех портах коммутатора, которые не являются корневыми. Обычно эта функция включена на портах, подключенных к граничным коммутаторам, которые никогда не должны получать пакеты BPDU с более высоким BID. Каждый коммутатор должен иметь только один корневой порт, который является наилучшим путем к корневому коммутатору.

Функция STP Loop Guard обеспечивает дополнительную защиту от закольцовывания при передаче на уровне 2 (петель STP). Петля STP появляется, когда порт в состоянии блокировки STP в топологии с резервированием ошибочно переходит в состояние пересылки. Обычно это происходит из-за того, что один из портов топологии с физическим резервированием (необязательно порт с блокировкой STP) больше не получает пакеты STP BPDU.

Если все порты находятся в состоянии пересылки (forwarding), то это приводит к появлению петель (закольцовывания). Если порт, на котором включена функция Loop Guard, перестает получать пакеты BPDU из назначенного порта в сегменте, он переходит в состояние loop inconsistent вместо перехода в состояние forwarding. Как правило, состояние loop inconsistent является блокирующим, поэтому никакой трафик не пересылается. Если порт снова обнаруживает пакеты BPDU, он автоматически восстанавливается и переходит в состояние блокировки (blocking). Функцию Loop Guard следует применять к неназначенным портам.

Задачи

- Проверка работы протокола STP по умолчанию.

- Настройка и проверка дополнительных функций STP Root Guard и Loop Guard.

Настройки DLS1 после Части 1

Настройки DLS2 после Части 1

Настройки ALS1 после Части 1

Настройки ALS2 после Части 1

Настройки ALS1 после Части 2

Настройки DLS1 после Части 2

Настройки DLS2 после Части 2

Настройки DLS2 после Части 2

Настройки ALS1 после Части 2

Настройки ALS2 после Части 2

Команды для проверки настроек STP

Выводы

Спасибо за уделенное время на прочтение статьи. Теперь вы больше знаете о тюнинге протокола STP. А именно о том, как настроить безопасность в коммутируемой сети (Root Guard, Loop Guard).

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности, курсы DevNet / DevOps (программируемые системы) от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.