StrongSwan — это многоплатформенное, современное и удобное VPN-решение на базе IPsec для Linux с открытым исходным кодом, обеспечивающее полную поддержку обмена ключами в Интернете (IKEv1 и IKEv2) для установления ассоциаций безопасности (SA) между двумя узлами. Его полнофункциональный, модульный дизайн легко дополняется десятки плагинов, которые расширяют основные функциональные возможности.

В этой статье вы узнаете, как настроить межсетевые шлюзы IPsec VPN с использованием StrongSwan на серверах CentOS/RHEL 8. Это позволяет одноранговым узлам аутентифицировать друг друга с использованием strong pre-shared ключа (PSK). Настройка «site-to-site» означает, что у каждого шлюза безопасности есть собственная подсеть.

Тестовая среда

Не забудьте использовать свои реальные IP-адреса во время настройки, следуя руководству.

Site 1 Gateway

Site 2 Gateway

Шаг 1: Включение пересылки пакетов в ядре CentOS 8

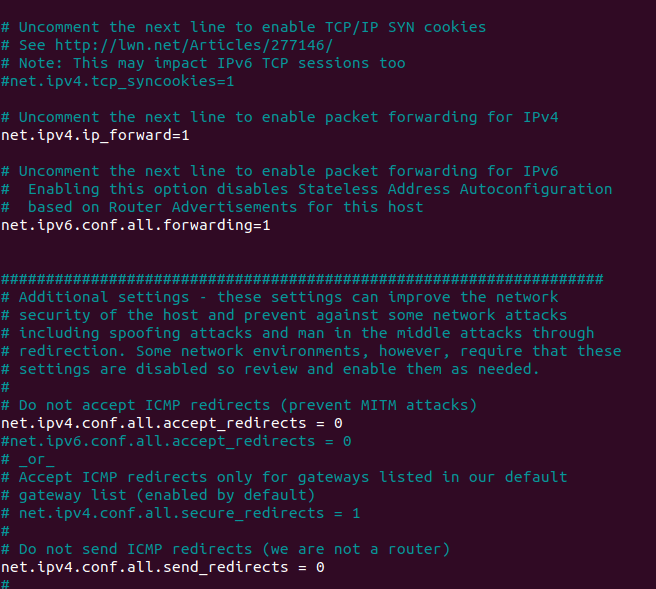

1. Начните с включения функции пересылки IP ядра в файле конфигурации /etc/sysctl.conf на обоих VPN-шлюзах:

Добавьте эти строки в файл:

Как настроить VPN

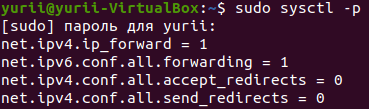

2. После сохранения изменений в файле выполните следующую команду, чтобы загрузить новые параметры ядра во время выполнения:

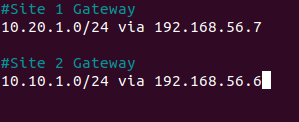

3. Затем создайте постоянный статический маршрут в файле /etc/sysconfig/network-scripts/route-eth0 на обоих шлюзах безопасности:

Добавьте следующую строку в файл:

Как настроить VPN

4. Затем перезапустите диспетчер сети, чтобы применить новые изменения:

Шаг 2: Установка StrongSwan в CentOS 8

5. Пакет strongswan предоставляется в репозитории EPEL. Чтобы установить его, вам нужно включить репозиторий EPEL, а затем установить strongwan на обоих шлюзах безопасности:

6. Чтобы проверить версию strongswan, установленную на обоих шлюзах, выполните следующую команду:

7. Затем запустите службу strongswan и включите её автоматический запуск при загрузке системы. Затем проверьте состояние на обоих шлюзах безопасности:

Примечание: последняя версия strongswan в CentOS/REHL 8 поставляется с поддержкой обоих swanctl (новая переносная утилита командной строки, представленная в strongSwan 5.2.0, используемая для настройки, управления и мониторинга демона IKE Charon с помощью плагина vici) и утилита запуска (или ipsec), использующая устаревший плагин Stroke.

8. Основным каталогом конфигурации является /etc/strongswan/, который содержит файлы конфигурации для обоих плагинов:

Для этой статьи мы будем использовать утилиту IPsec, которая вызывается с помощью команды strongswan и интерфейса stroke. Поэтому мы будем использовать следующие файлы конфигурации:

- /etc/strongswan/ipsec.conf — файл конфигурации для подсистемы strongSwan IPsec.

- /etc/strongswan/ipsec.secrets — файл ключей.

Шаг 3: Настройка шлюзов безопасности

9. На этом шаге необходимо настроить профили подключения на каждом шлюзе безопасности с помощью файла конфигурации strongswan — /etc/strongswan/ipsec.conf. Как настроить VPN.

Настройка профиля подключения Site 1

Скопируйте и вставьте следующую конфигурацию в файл:

Настройка профиля подключения Site 2

Скопируйте и вставьте в файл следующую конфигурацию:

Давайте кратко опишем каждый из параметров конфигурации приведённый выше:

- config setup — определяет общую информацию о конфигурации для IPSec, которая применяется ко всем соединениям.

- charondebug — указывает, сколько выходных данных отладки Charon должно быть зарегистрировано.

- uniqueids — определяет, должен ли конкретный идентификатор участника оставаться уникальным.

- conn gateway1-to-gateway2 — используется для установки имени соединения.

- type — определяет тип соединения.

- Auto — используется для объявления того, как обрабатывать соединение при запуске или перезапуске IPSec.

- keyexchange — объявляет версию протокола IKE для использования.

- authby — указывает, как одноранговые узлы должны аутентифицировать друг друга.

- left — объявляет IP-адрес интерфейса публичной сети левого участника.

- leftsubnet — объявляет личную подсеть позади левого участника.

- right — объявляет IP-адрес общедоступного сетевого интерфейса правого участника.

- rightsubnet — объявляет личную подсеть позади левого участника.

- ike — используется для объявления списка используемых алгоритмов шифрования/аутентификации IKE/ISAKMP SA. Обратите внимание, что это может быть список указанный через запятую.

- esp — указывает список алгоритмов шифрования/аутентификации ESP, которые будут использоваться для соединения.

- aggressive — указывает, использовать ли aggressive или Main режим.

- keyingtries — объявляет количество попыток согласования соединения.

- ikelifetime — указывает, как долго должен быть доступным канал ключей соединения перед повторным согласованием.

- lifetime — указывает, как долго должен длиться конкретный экземпляр соединения, от успешного согласования до истечения срока действия.

- dpddelay — объявляет временной интервал, с которым R_U_THERE/INFORMATIONAL сообщения обмена отправляются на одноранговый узел.

- dpdtimeout — используется для объявления интервала времени ожидания, после которого все соединения с одноранговым узлом удаляются в случае неактивности.

- dpdaction — указывает, как использовать протокол Dead Peer Detection (DPD) для управления соединением.

Вы можете найти описание всех параметров конфигурации подсистемы strongSwan IPsec, прочитав справочную страницу ipsec.conf:

Шаг 4. Настройка PSK для одноранговой аутентификации

10. Затем вам нужно сгенерировать PSK, который будет использоваться узлами для аутентификации следующим образом:

Как настроить VPN

11. Добавьте PSK в файл /etc/strongswan/ipsec.conf на обоих шлюзах безопасности:

Введите следующие строки в файле:

12. Затем запустите службу strongsan и проверьте состояние подключений:

Как настроить VPN

13. Проверьте, можете ли вы получить доступ к частным подсетям с любого шлюза безопасности, выполнив команду ping:

Как настроить VPN

14. И последнее, но не менее важное: чтобы узнать больше о командах strongswan для мануального установления/отключения соединений и многого другого, загляните на справочную страницу strongswan:

На этом пока все! Чтобы поделиться своими мыслями с нами или задать вопросы, свяжитесь с нами через форму обратной связи ниже. А чтобы узнать больше о новой утилите swanctl и новой, более гибкой структуре конфигурации обратитесь к документацию пользователя strongSwan.

Спасибо за уделенное время на прочтение статьи о том, как настроить VPN (site-to-site) на основе IPsec с помощью Strongswan на CentOS/RHEL 8!

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности, курсы DevNet (программируемые сети) от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.

3 комментария. Оставить новый

root@~]# systemctl restart strongswan

[root@~]# strongswan status

[root@~]# ping 10.20.1.1

PING 10.20.1.1 (10.20.1.1) 56(84) bytes of data.

^C

— 10.20.1.1 ping statistics —

7 packets transmitted, 0 received, 100% packet loss, time 134ms

не работает

Ошибка:

no socket implementation registered, sending failed

Еще бы требования и генерацию сертификатов для CA, Site1 и Site2, а также CRL описал бы. Куда интереснее, чем PSK.. Кстати, extendedKeyUsage там содержит определенный OID, который openssl из коробки DEB-систем определяется прям текстом, а из коробки RHEL — вид его цифрово-точечный (OID же)