Рассмотрим, как организовать защиту внутри периметра и настроить PACL (Port Access Control List) — фильтрацию трафика на портах L2 коммутатора Cisco Catalyst.

Содержание:

- Что такое PACL

- Топология

- Начальные настройки на коммутаторе

- Цель настройки

- Настройка PACL

- Проверка настройки

- Выводы

Что такое PACL

Существуют разные способы фильтрации трафика на сетевых устройствах. Их общее название — списки контроля доступа (Access control lists, ACL). На коммутаторах можно реализовать три вида списков контроля доступа:

- Router ACL (RACL) — применяется на маршрутизаторе либо на коммутаторе (на логическом интерфейсе SVI для коммутатора);

- Port ACL (PACL) — применяется на коммутаторе (на физическом интерфейсе);

- VLAN ACL (VACL) — применяется на коммутаторе (к VLAN).

Основные ограничения PACL

В данной статье будут рассмотрены Port ACL. Начнем с основных ограничений PACL:

- К одному и тому же интерфейсу уровня 2 в каждом направлении может быть применено не более одного списка доступа IP и одного списка доступа MAC.

- PACL не применяются к сообщениям MPLS или ARP.

- Список доступа IP фильтрует только пакеты IPv4 и IPv6. Для списков доступа IP можно настроить стандартный, расширенный или именованный список доступа.

- Список доступа MAC фильтрует входящие пакеты неподдерживаемого типа (не пакеты IP, ARP или MPLS) на основе полей кадра Ethernet. Список доступа MAC не применяется к сообщениям IP, MPLS или ARP. Можно настроить только именованные списки доступа MAC.

- Количество списков ACL и ACE, которые можно настроить как часть PACL, ограничено аппаратными ресурсами коммутатора. Эти аппаратные ресурсы используются различными функциями ACL (такими как VACL), которые настроены в системе. Если аппаратных ресурсов недостаточно для программирования PACL на оборудовании, PACL не применяется.

- PACL не поддерживает ключевые слова log и reflect/evaluate. Эти ключевые слова игнорируются, если добавить их в список доступа для PACL.

- OAL (Optimized Access-list Logging) не поддерживает PACL.

- Режим группы доступа может изменить способ взаимодействия PACL с другими ACL. Чтобы поддерживать согласованное поведение на всех платформах Cisco, используйте режим группы доступа по умолчанию (режим слияния — merge mode).

- PACL не могут фильтровать протоколы физического и канального уровней, такие как CDP, VTP, DTP, PAgP, UDLD и STP, поскольку протоколы перенаправляются в процессор до того, как ACL вступит в силу. Можно применить CoPP или QoS к трафику протоколов физического и канального уровней.

Режимы PACL

PACL используют следующие режимы:

- Предпочитаемый режим порта (Prefer port mode) — если PACL настроен на интерфейсе уровня 2, PACL вступает в силу и перезаписывает действие других ACL (Cisco IOS ACL и VACL). Если на интерфейсе уровня 2 не настроена функция PACL, другие функции, применимые к интерфейсу, объединяются и применяются к интерфейсу.

- Режим слияния (Merge mode) — в этом режиме списки ACL PACL, VACL и Cisco IOS объединяются во входящем направлении в соответствии с логической последовательной моделью. Это режим группы доступа по умолчанию.

PACL может быть настроен на магистральном порте (Trunk) только после выбора режима предпочтительного порта. Магистральные порты не поддерживают режим слияния.

Чтобы проиллюстрировать режим группы доступа, предположим, что физический порт принадлежит VLAN10, и настроены следующие ACL:

- Cisco IOS ACL применяется к маршрутизируемому интерфейсу VLAN10.

- VACL (фильтр VLAN) применяется к VLAN10.

- PACL применяется к физическому порту.

В этой ситуации происходят следующие взаимодействия ACL:

- В режиме предпочтительного порта ACL Cisco IOS и VACL игнорируются.

- В режиме слияния Cisco IOS ACL, VACL и PACL объединяются и применяются к порту.

Принципы обработки коммутируемых кадров

В режиме слияния списки ACL применяются в следующем порядке:

- PACL для входного порта

- VACL для входящей VLAN.

- VACL для исходящей VLAN.

Принципы передачи маршрутизированных пакетов и пакетов с коммутацией уровня 3

В режиме слияния списки ACL применяются в следующем порядке:

- PACL для входного порта

- VACL для входящей VLAN.

- Входящий ACL Cisco IOS

- ACL Cisco IOS на выходном направлении.

- VACL для выходной VLAN.

В режиме предпочтительного порта к входящим пакетам применяется только PACL (входной VACL и Cisco IOS ACL не применяются).

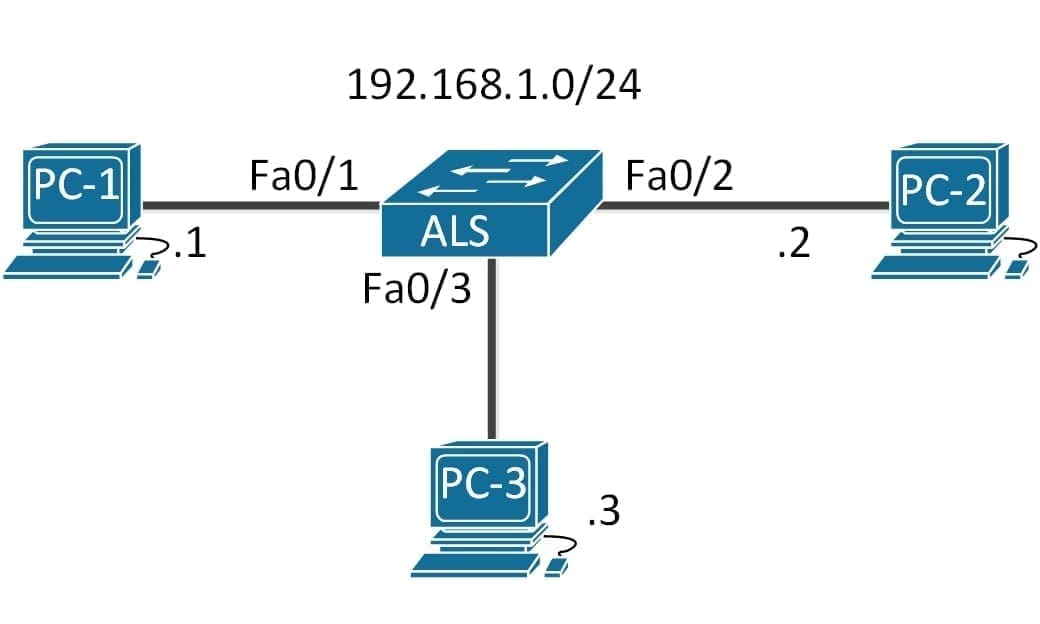

Топология

Исследуемая топология состоит из коммутатора Cisco Catalyst 3560 или 2960 с ПО Cisco IOS 15.0(2) IP Services и LAN Base соответственно. Допускается использование других коммутаторов и версий Cisco IOS.

Схема топологии следующая:

Начальные настройки на коммутаторе

Проверим связь между устройствами:

Цель настройки

Тогда как без PACL, три компьютера могут обмениваться данными без проблем, следует убедиться, что связь между РС есть, но если у РС-2 меняется IP-адрес, то он теряет связь с остальными компьютерами.

Настройка PACL

Давайте теперь перейдем непосредственно к настройке PACL на коммутаторе Cisco.

Шаг 1: создать ACL (классический) для определения трафика

Обратите внимание на то, что здесь ACL используется для определения конкретного трафика. Поэтому необходимо правило «разрешение» (permit) соответственно тому, что будет затребовано, будь то отклонение или разрешение, независимо от действия. В данном случае идентифицируем трафик от РС-2. Значит должно быть правило, разрешающее для того трафика, который подходит этому правилу:

Шаг 2: применить к PACL к нужному интерфейсу

Остается только применить эти правила к interface fastEthernet 0/2:

Проверка настройки

Проверяем как проходит связь с РС-2:

Все работает, как и планировалось.

Выводы

Спасибо за уделенное время на прочтение статьи. Теперь вы больше знаете о том, как настроить фильтрацию трафика на портах на L2 коммутаторах Cisco IOS с помощью PACL!

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности, курсы DevNet / DevOps (программируемые системы) от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.