Рассмотрим, как повысить безопасность локальной сети и настроить ограничение MAC-адресов на коммутаторе Cisco с помощью функции Port Security.

Содержание:

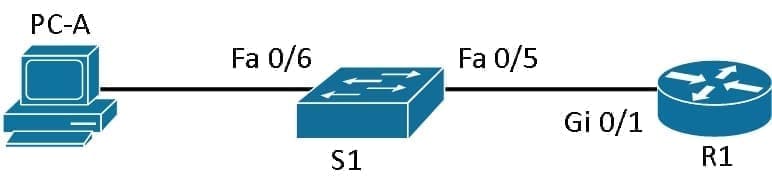

Топология

Исследуемая топология состоит из одного коммутатора Cisco Catalyst 2960 с операционной системой Cisco WS-C2960-24TT-L с ОС Cisco IOS Release 15.0(2)SE4 (образ C2960-LANBASEK9-M) и одного маршрутизатора Cisco 2911 с операционной системой Cisco IOS версии 15.6(3)M2 (образ C2900-UNIVERSALK9-M)). Допускается использование других коммутаторов и версий Cisco IOS.

Схема топологии следующая:

Лабораторная работа доступна здесь: CCNA RS / CCNA Security Lab Configure Switch Port Security.

Общие сведения

Перед введением коммутатора в эксплуатацию необходимо обеспечить безопасность всех портов (интерфейсов) коммутатора. Один из способов защиты портов — использование функции безопасности портов (функция Port Security). Данная функция ограничивает количество допустимых МАС-адресов на одном порте. Доступ для MAC-адресов санкционированных устройств разрешен, а для остальных MAC-адресов — запрещен.

Для того чтобы разрешить доступ одному или нескольким МАС-адресам, необходимо настроить функцию безопасности портов. В случае, если количество разрешенных МАС-адресов на порте ограничено до одного, к этому порту может подключиться только устройство с этим конкретным МАС-адресом.

Если порт настроен как защищенный, и достигнуто максимальное количество МАС-адресов, любые дополнительные попытки подключения с неизвестных адресов приведут к нарушению безопасности.

Сценарий

В этой статье будет рассмотрена настройка и проверка одной из функций безопасности на коммутаторах LAN в соответствии с практическими рекомендациями — функции безопасности порта (Port Security), направленной на блокировку любого устройства с MAC-адресом, который неизвестен коммутатору.

Существует множество способов настроить функцию безопасности порта. В зависимости от настроек, различают следующие типы защищенных адресов:

- Статическая защита МАС-адреса (Static secure MAC addresses) — МАС-адреса, которые настроены на порте вручную. МАС-адреса, настроенные таким образом, хранятся в таблице адресов и добавляются в текущие настройки коммутатора.

- Динамическая защита МАС-адреса (Dynamic secure MAC addresses) — МАС-адреса, которые получены динамически и хранятся в таблице адресов. MAC-адреса, настроенные таким образом, удаляются при перезагрузке коммутатора.

- Защита МАС-адреса на основе привязки (Sticky secure MAC addresses) — МАС-адреса, которые могут быть получены динамически или настроены вручную. Они хранятся в таблице адресов и добавляются в текущие настройки.

Режимы реагирования на нарушение безопасности

Интерфейс можно настроить на один из трех режимов реагирования на нарушение безопасности, который определяет действия, предпринимаемые в случае нарушения. А именно:

- Защита (Protect). Когда количество защищенных МАС-адресов достигает предела разрешенных адресов для порта, пакеты с неизвестными адресами источника отбрасываются, пока не будет удалено достаточное количество защищенных МАС-адресов или не будет увеличено максимальное количество разрешенных адресов. Для этого режима не предусмотрено уведомление о нарушении безопасности.

- Ограничение (Restrict). Когда количество защищенных МАС-адресов достигает предела разрешенных адресов для порта, пакеты с неизвестными адресами источника отбрасываются, пока не будет удалено достаточное количество защищенных МАС-адресов или не будет увеличено максимальное количество разрешенных адресов. Для этого режима предусмотрено уведомление о нарушении безопасности.

- Выключение (Shutdown). В этом режиме (установленном по умолчанию) нарушение безопасности порта вызывает немедленное отключение интерфейса по причине ошибки и отключает индикатор порта. Для этого режима предусмотрено увеличение значения счетчика нарушений.

Задачи

- Построение сети и проверка соединения.

- Настройка основных параметров устройств и проверка соединения.

- Настройка и проверка параметров безопасности для S1.

Настройки коммутатора и маршрутизатора после выполнения Части 2

Настройки маршрутизатора после выполнения Части 3

Настройки коммутатора после выполнения Части 3

Выводы

Спасибо за уделенное время на прочтение статьи. Теперь вы знаете больше о том, как обеспечить безопасность на портах коммутатора Cisco при помощи Port Security!

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности, курсы DevNet / DevOps (программируемые системы) от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.

1 комментарий. Оставить новый

все топ