В условиях растущего числа кибератак и взломов, защита вашего сайта является главным приоритетом. В этом руководстве мы рассмотрим, как настроить бесплатный сертификат SSL с помощью Let’s Encrypt SSL для Apache в Debian 10.

Let’s Encrypt — это бесплатный SSL-сертификат, срок действия которого составляет всего 90 дней, но может быть продлен в любой момент времени. Его создатель — Let Encrypt.

Что такое SSL-сертификат?

SSL-сертификат — это цифровой сертификат, который шифрует связь между браузером и веб-сервером. Этот шифр гарантирует, что любая информация, отправляемая на веб-сервер, является конфиденциальной. SSL-сертификаты обычно используются на веб-сайтах электронной коммерции, банковских веб-сайтах и платформах отправки/перевода денег, таких как PayPal, Payoneer и Skrill.

Как я узнаю, что мой сайт защищен?

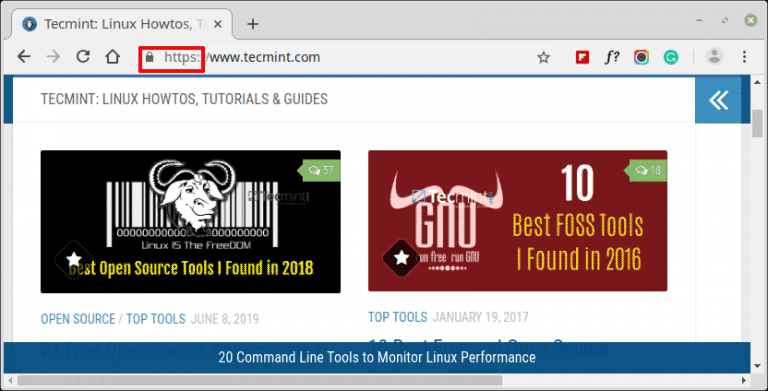

Веб-сайты, защищенные с помощью SSL, имеют символ замка в строке URL, за которым следует аббревиатура https (HyperText Transfer Protocol Secure), как показано на следующем скиншоте:

Если сайт не защищен сертификатом SSL, Google отобразит предупреждение «Not Secure» перед адресом сайта в URL.

Предпосылки

Прежде чем начать, убедитесь, что выполнены следующие требования:

- активирован минимальный сервер Debian 10;

- активирован веб-сервер Apache с настройкой домена в Debian 10;

- зарегистрированное полное доменное имя (Fully Qualified Domain Name) с записью A, указывающей на IP-адрес системы Linux Debian 10 на вашем провайдере домена.

Для этой статьи мы используем sedicomm.com с IP-адресом 192.168.0.104.

Шаг 1: Установка Certbot в Debian 10

Для начала нам нужно установить Certbot на Debian 10. Certbot — это клиентское программное обеспечение от EFF (Electronic Frontier Foundation), которое загружает Let Encrypt SSL и устанавливает его на веб-сервере.

Для реализации выше сказанного действия, вам нужно обновите системные репозитории:

Добавьте репозиторий в вашей системе Debian, используя команду показанную ниже:

Шаг 2: Получение сертификата SSL для домена

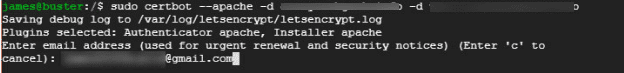

После успешной установки клиента certbot, устанавливаем сертификат Let Encrypt с помощью приведенной ниже команды:

Система запросит ваш адрес электронной почты, как показано на скриншоте ниже:

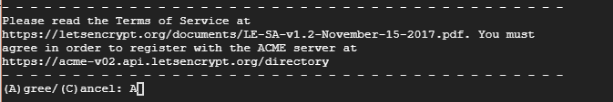

Далее вам будет предложено согласиться с Условиями обслуживания. Введите A и нажмите Enter.

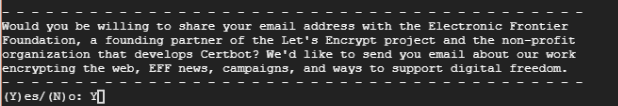

Кроме того, вам будет задан вопрос о том, хотите ли вы поделиться своим адресом электронной почты с фондом EFF и получать периодические обновления о своей работе. Введите Y и нажмите Enter:

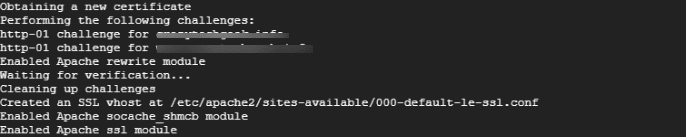

После этого certbot свяжется с серверами Let’s encrypt и проверит, является ли запрашиваемый домен зарегистрированным и действительным доменом.

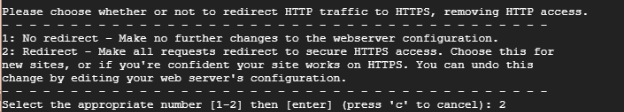

Следующим поступит вопрос о том, хотите ли вы перенаправить все запросы на HTTPS. Для зашифровки HTTP-доступа, введите 2 для перенаправления и нажмите клавишу ENTER:

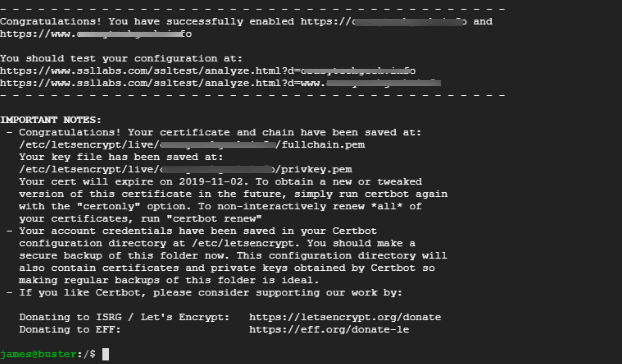

Вы получите уведомление о том, что вы успешно включили протокол HTTPS на вашем веб-сервере и дату истечения срока действия вашего сертификата SSL:

Шаг 3. Разрешение протокола HTTPS на брандмауэре

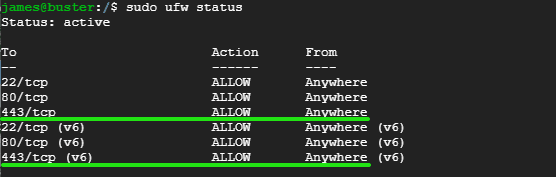

Если включен брандмауэр UFW, вам нужно разрешить HTTPS-трафик через него, иначе вы не сможете получить доступ к вашему сайту через веб-браузер.

Поскольку HTTPS работает на порту 443, откройте порт используя следующую команду:

Затем перезагрузите брандмауэр, чтобы изменения вступили в силу:

Чтобы проверить, вступили ли изменения в силу, выполните команду ниже, для проверки состояние брандмауэра:

Как видно из вывода выше, порт 443 открыт.

Шаг 4: Проверка HTTPS на веб-сайте

Зайдите в ваш веб-браузер и введите доменное имя вашего сайта в строке URL, а затем аббревиатуру https.

Вы также можете проверить дополнительную информацию о SSL-сертификате, нажатием значка замка, как показано на скриншоте ниже:

В раскрывающемся меню указана опция «Certificate» со знаком «Valid».

Чтобы узнать больше, нажмите на эту опцию. Появится всплывающее окно со всеми подробностями, включая издателя сертификата (Let’s Encrypt Authority), дату выдачи и дату истечения срока действия.

Вы также можете проверить SSL-сертификат своего сайта на https://www.ssllabs.com/ssltest/.

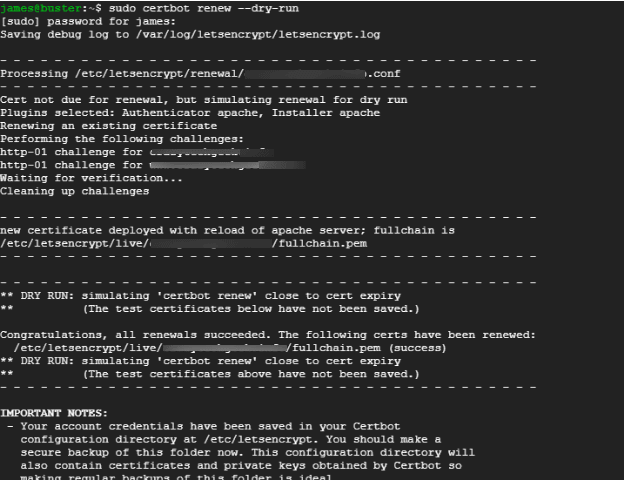

Шаг 5: Проверка автообновления сертификата Certbot SSL

Certbot автоматически продлевает сертификат SSL за 30 дней до истечения срока его действия. Чтобы проверить процесс обновления, выполните команду ниже:

Приведенные ниже результаты подтверждают, что все в порядке и что сертификат SSL будет автоматически обновляться до истечения 90-дневного срока.

Итоги

Из этой статьи вы узнали, как защитить веб-сервер Apache с помощью бесплатного шифрования Let’s Encrypt.

Спасибо за уделенное время на прочтение статьи!

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности, курсы DevNet (программируемые сети) от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.

1 комментарий. Оставить новый

В первом шаге Certbot не установиться, сначало надо репозиторий указать.

nano /etc/apt/sources.list

В конце добавить:

deb http://ftp.debian.org/debian stretch-backports main