Tiger — бесплатный инструмент с открытым исходным кодом, предназначенный для проведения аудита безопасности и обнаружения вторжений в ОС Linux. Несмотря на то, что он уже не так активно разрабатывается и поддерживается, Tiger по-прежнему может эффективно обнаруживать уязвимости в Linux. Эта утилита сканирует различные компоненты операционной системы, включая системные файлы, файловые системы и профили пользователей, в поисках потенциальных проблем.

В этой статье мы покажем, как установить и использовать инструмент Tiger в дистрибутивах на базе Debian Linux.

Содержание:

- Установка Tiger в Linux

- Сканирование операционной системы с помощью Tiger

- Анализ файла с отчетом по аудиту ОС

- Выводы

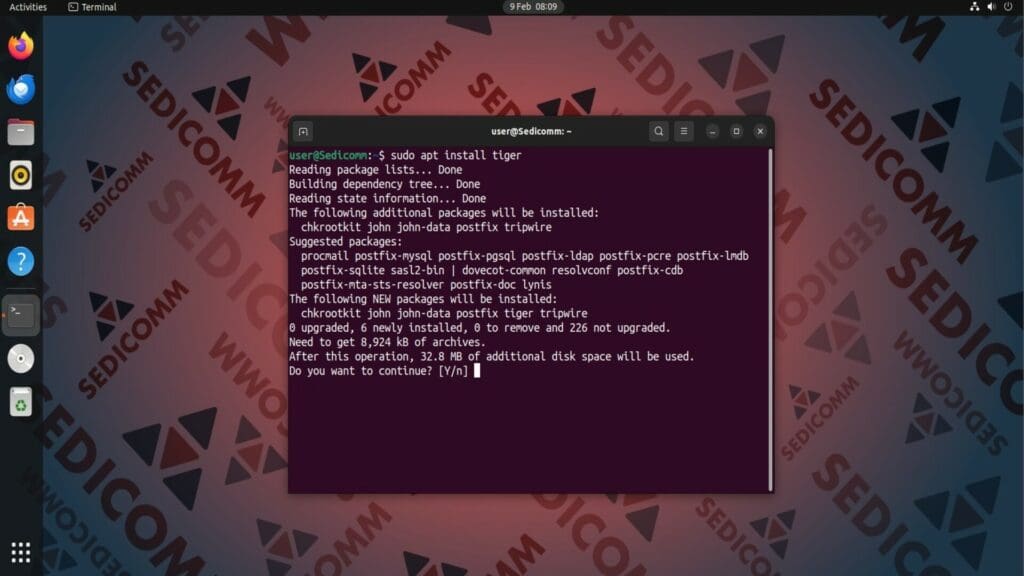

Установка Tiger в Linux

Чтобы установить инструмент Tiger в дистрибутивах на базе Debian, Вы можете использовать менеджер управления пакетами apt:

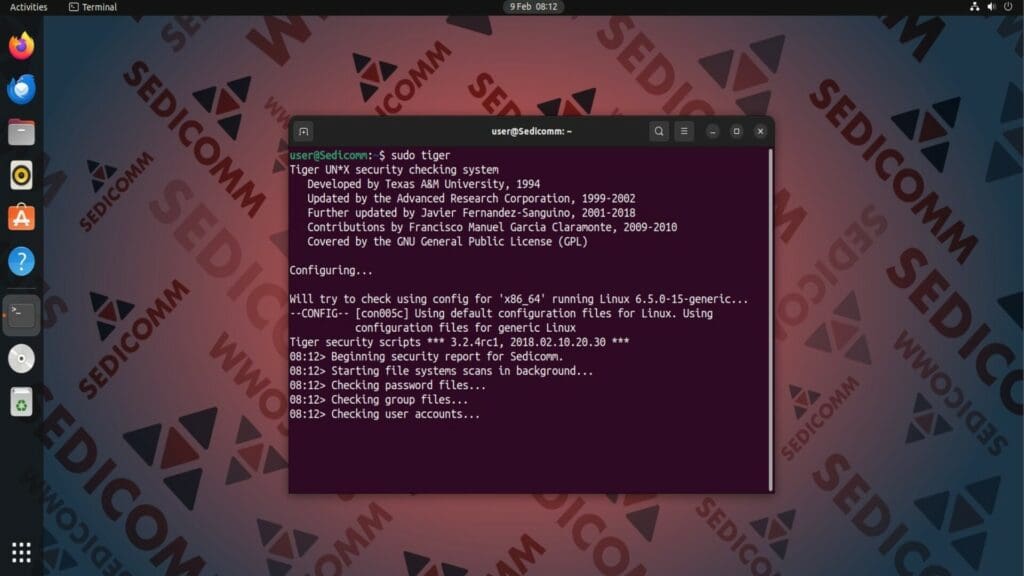

Сканирование операционной системы с помощью Tiger

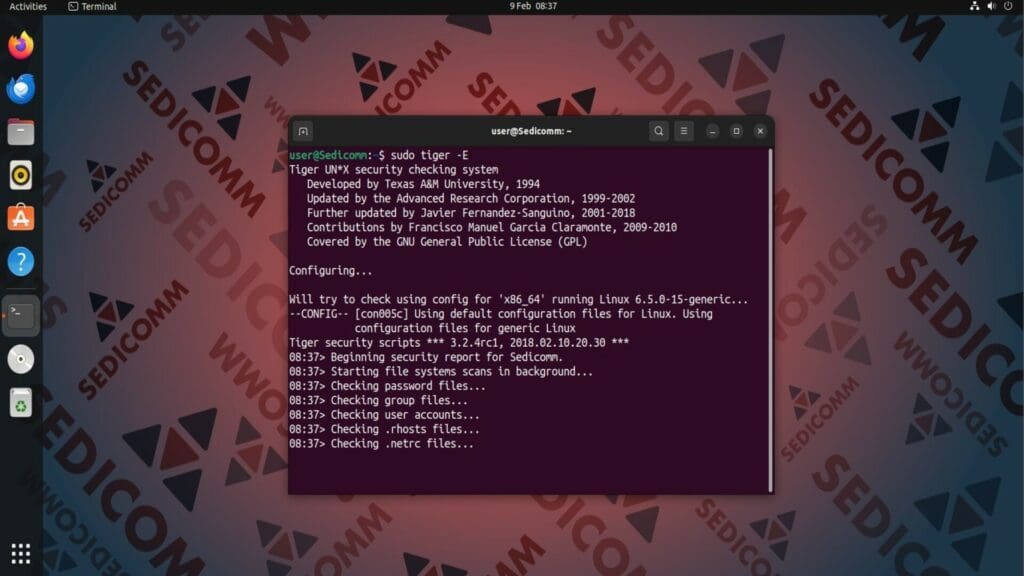

Для запуска инструмента Tiger и сканирования операционной системы Вам достаточно выполнить команду tiger с привилегиями суперпользователя:

Важно: сканирование Linux может занять немало времени.

Читайте также: 27 полезных советов по iptables для администратора Linux.

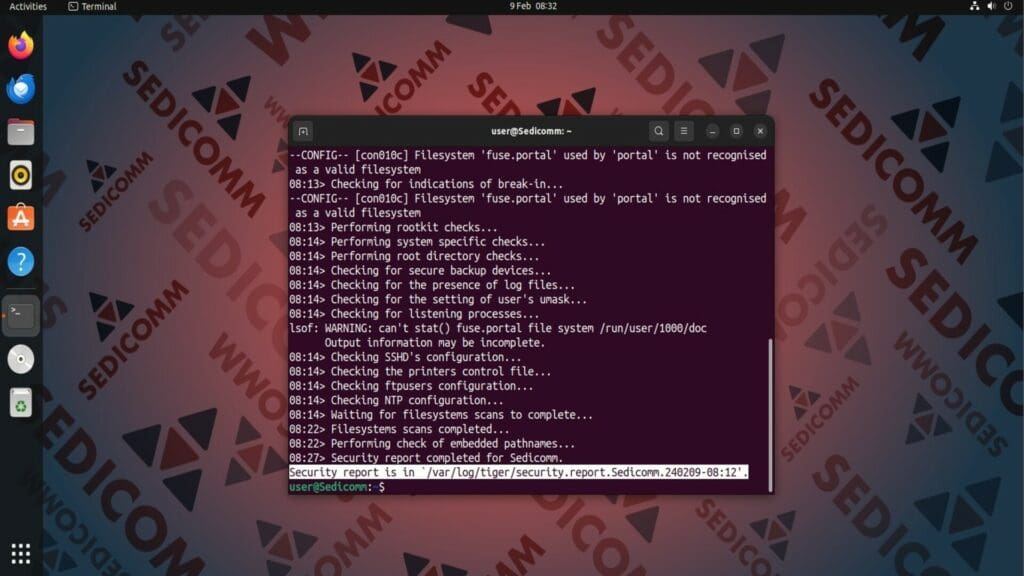

После завершения работы утилита Tiger формирует файл с отчетом и выводит на экран абсолютный путь к нему.

Анализ файла с отчетом по аудиту ОС

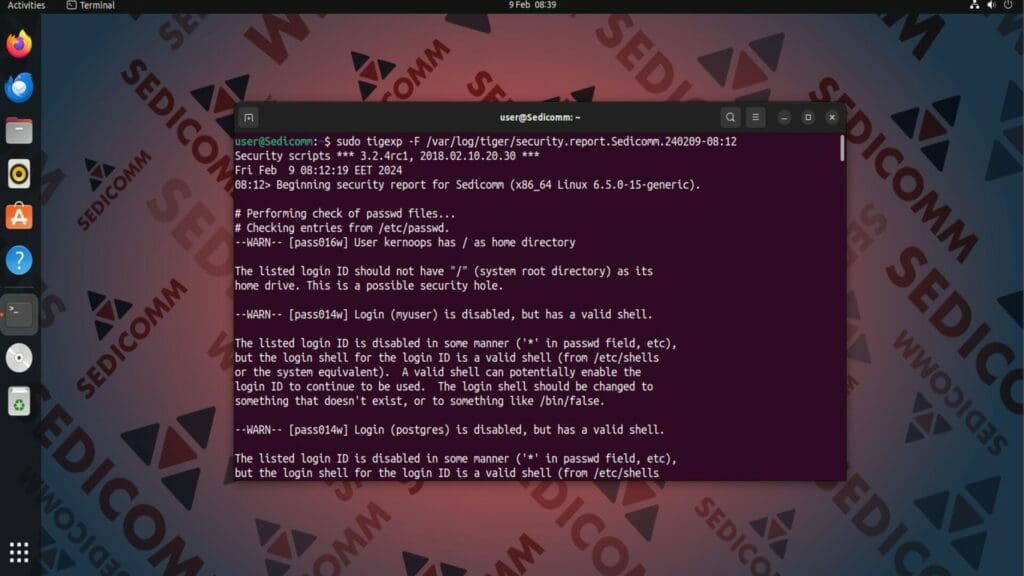

Вы можете посмотреть содержимое файла отчета с помощью команды cat или любого текстового редактора. Например:

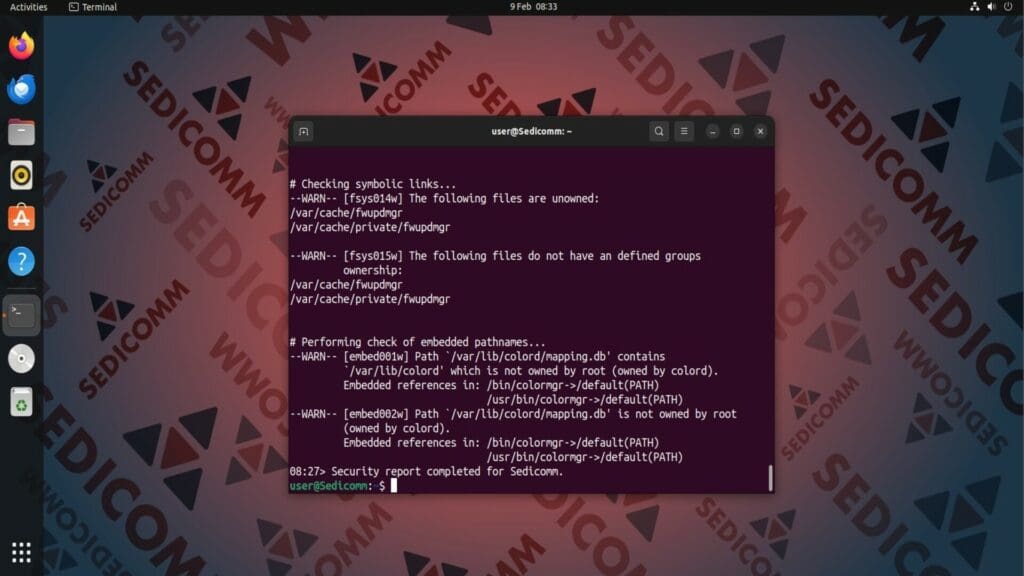

В этот файл инструмент Tiger записал все уязвимости, которые он смог обнаружить в процессе аудита. Каждая уязвимость обозначена специальным ключевым словом --WARN-- и имеет свой идентификатор, который записан в квадратных скобках (например, [fsys013w]).

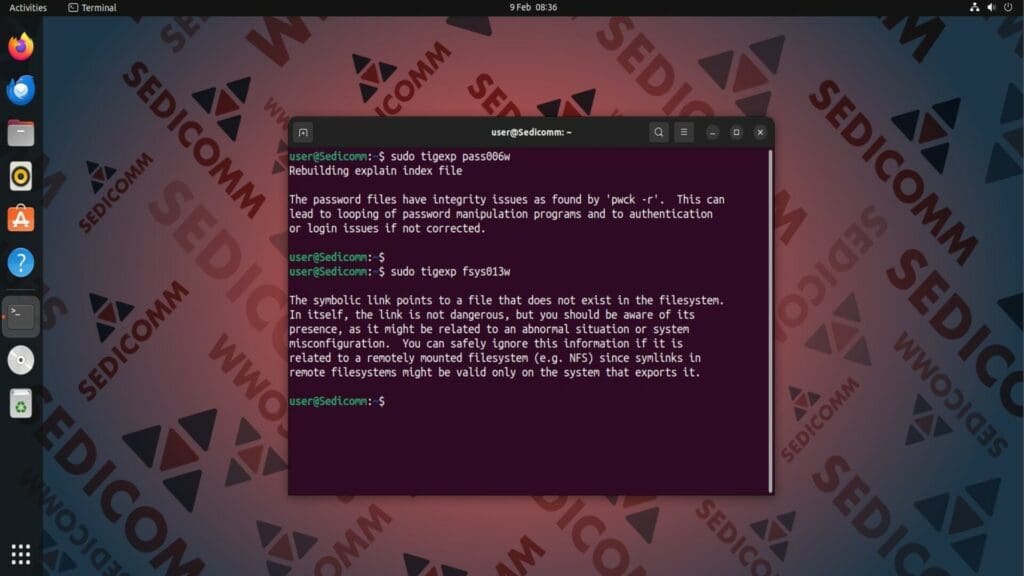

Для отображения подробного описания потенциальных последствий эксплуатации уязвимости, Вы можете указать ее идентификатор в качестве аргумента при запуске команды tigexp. Например:

Читайте также: Как легко запустить свой сервер VPN используя WireGuard.

По умолчанию инструмент Tiger не записывает объяснения уязвимостей при создании отчета. Однако, Вы можете указать ему вставить описания проблем в отчет, запустив команду tiger с опцией -E:

Если у Вас уже есть сформированный отчет, Вы можете добавить в него описание уязвимостей. Чтобы это сделать, используйте команду tigexp с опцией -F и абсолютным путем к отчету. Например:

Выводы

Мы рассказали, как установить и использовать инструмент аудита безопасности Tiger. С помощью этой утилиты Вы в любой момент сможете обнаружить уязвимости в операционной системе и немедленно устранить их. Надеемся, что этот материал был полезным для Вас!

Спасибо за время, уделенное прочтению статьи!

Если возникли вопросы — задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности, курсы DevNet / DevOps (программируемые системы) от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.