Сегодня вы узнаете, как проводится установка и настройка ConfigServer Security & Firewall (CSF) в Linux. Если вы поищете вакансии, связанные с ИТ, вы заметите преобладающий спрос на профессионалов в области безопасности. Это означает, что кибербезопасность является не только интересной областью изучения, но еще и очень прибыльной, как ИТшнику стать специалистом по кибербезопасности и начать зарабатывать больше $ 2 000 всего за 4 месяца.

В этой статье мы расскажем, как установить и настроить ConfigServer Security & Firewall (также известный как CSF), полнофункциональный пакет безопасности для Linux. Также мы поделимся с вами несколькими типичными примерами использования ConfigServer Security.

Давайте скорее начнём!

Установка и настройка CSF в Linux

Для начала обратите внимание, что Perl и libwww являются предварительным условием для установки CSF в любом из поддерживаемых дистрибутивов (RHEL и CentOS, openSUSE, Debian и Ubuntu). Поскольку ConfigServer Security доступен по умолчанию, с вашей стороны не требуется никаких действий, если один из следующих шагов не приведет к фатальной ошибке (в этом случае используйте систему управления пакетами для установки отсутствующих зависимостей).

Шаг 1 — Загрузка CSF

Шаг 2 — Извлечение архива CSF

Шаг 3 — Запуск сценария установки CSF

Эта часть процесса проверяет, установлены ли все зависимости, создаются необходимые структуры каталогов и файлы для веб-интерфейса, обнаруживаются открытые порты и вам напоминается о необходимости перезапустить демоны csf и lfd после того, как вы закончите с начальной конфигурацией.

Ожидаемый вывод вышеприведенной команды выглядит следующим образом:

Шаг 4: Отключение брандмауэра и настройка CSF

Отключите firewalld при запуске и настройке ConfigServer Security:

Измените TESTING = «1» на TESTING = «0» (в противном случае демон lfd не запустится) а параметр list разрешает входящие и исходящие порты в виде списка с разделителями-запятыми (TCP_IN и TCP_OUT соответственно) в /etc/csf/csf.conf, как показано в следующем выводе:

Когда вы будете довольны полученной конфигурацией, сохраните изменения и вернитесь в командную строку.

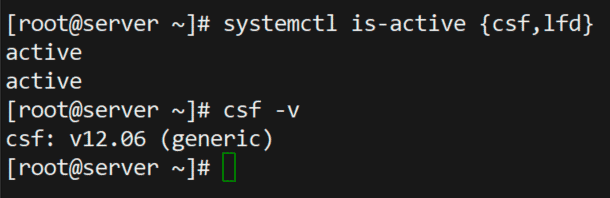

Шаг 5 — Перезапустите и протестируйте CSF

На этом этапе мы готовы начать настройку правил брандмауэра и обнаружения угроз извне.

Настройка CSF и правил обнаружения вторжений

Прежде всего, вам необходимо проверить текущие правила брандмауэра:

Вы также можете остановить или перезагрузить их, соответственно:

Обязательно запомните эти параметры — вам они еще не раз понадобятся. В частности, чтобы проверить полученную конфигурацию после внесения изменений и перезапуска csf и lfd.

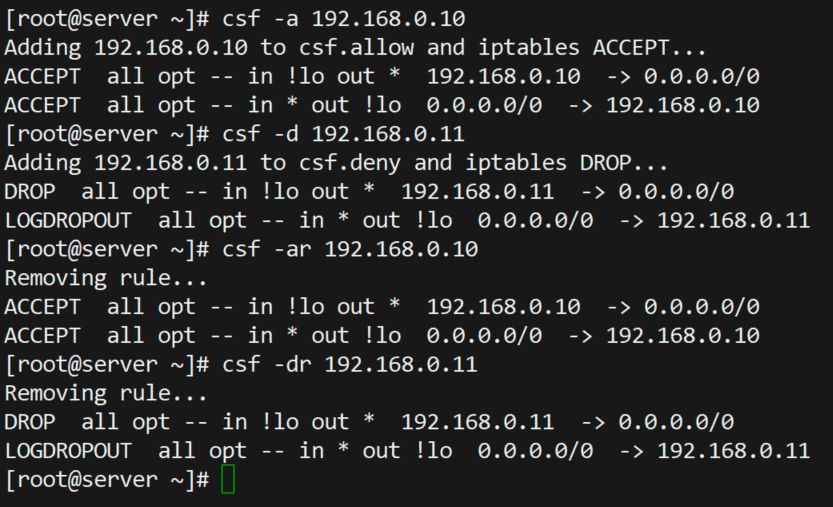

Пример 1 — Разрешение и запрет IP-адресов

Чтобы включить входящие соединения с 192.168.0.10:

Аналогично, вы можете запретить исходящие соединения из 192.168.0.11:

Вы можете удалить каждое из вышеуказанных правил, если только захотите:

Обратите внимание, как используются -ar и -dr. В выводе выше они удаляют существующие правила allow и deny, связанные с данным IP-адресом.

Пример 2 — Ограничение входящих соединений по источнику

В зависимости от предполагаемого использования вашего сервера вы можете ограничить входящие соединения безопасным номером порта. Для этого откройте /etc/csf/csf.conf и выполните поиск CONNLIMIT. Вы можете указать несколько портов; пары соединений, разделенные запятыми. Например:

Будет разрешены только 2 и 10 входящих соединений от одного и того же источника к портам TCP: 22 и 80 соответственно.

Пример 3 — Отправка оповещений по электронной почте

Существует несколько типов предупреждений, которые вы можете выбрать. Найдите настройки EMAIL_ALERT в /etc/csf/csf.conf и убедитесь, что они установлены в «1», чтобы получить соответствующее оповещение в случае внешнего вмешательства. Например:

В случае нарушений. данная конфигурация приведет к отправке предупреждения на адрес, указанный в LF_ALERT_TO, в том числе каждый раз, когда кто-то успешно войдет в систему через SSH или переключится на другую учетную запись, используя команду su.

Параметры конфигурации CSF и их использование

Следующие параметры используются для изменения и управления конфигурацией csf. Все файлы конфигурации csf находятся в каталоге /etc/csf. Если вы измените любой из следующих файлов, вам нужно будет перезапустить демон csf, чтобы внести изменения:

- csf.conf: основной файл конфигурации для управления CSF.

- csf.allow: список разрешенных IP-адресов и CIDR-адресов на брандмауэре.

- csf.deny: список запрещенных IP-адресов и CIDR-адресов на брандмауэре.

- csf.ignore: список игнорируемых адресов IP и адресов CIDR на брандмауэре.

- csf.*ignore: список различных игнорируемых файлов пользователей, список игнорируемых IP.

Удаление CSF-брандмауэра

Если вы хотите полностью удалить брандмауэр CSF, просто запустите следующий скрипт, расположенный в каталоге /etc/csf/uninstall.sh:

Вышеупомянутая команда полностью удалит брандмауэр CSF со всеми файлами и папками.

Итог

В этой статье мы объяснили, как устанавливать, настраивать и использовать CSF в качестве брандмауэра и системы обнаружения вторжений. Обратите внимание, что в csf.conf указано больше функций.

Например, если вы работаете в веб-хостинге, вы можете интегрировать CSF с решениями заточенными под панель управление (Cpanel, WHM или широко известный Webmin).

Спасибо за уделенное время на прочтение статьи!

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.