Само понятие «убийственная цепочка» появилось вследствие попыток компании Lockheed Martin наладить свою систему безопасности. Прежде всего. компания назвала так систему обнаружения инцидентов и реагирования на них. Однако, в рамках учебной программы каждые курсы повышения квалификации информационная безопасность предполагают ее изучение.

Основные правила кибербезопасности, курсы повышения квалификации информационная безопасность

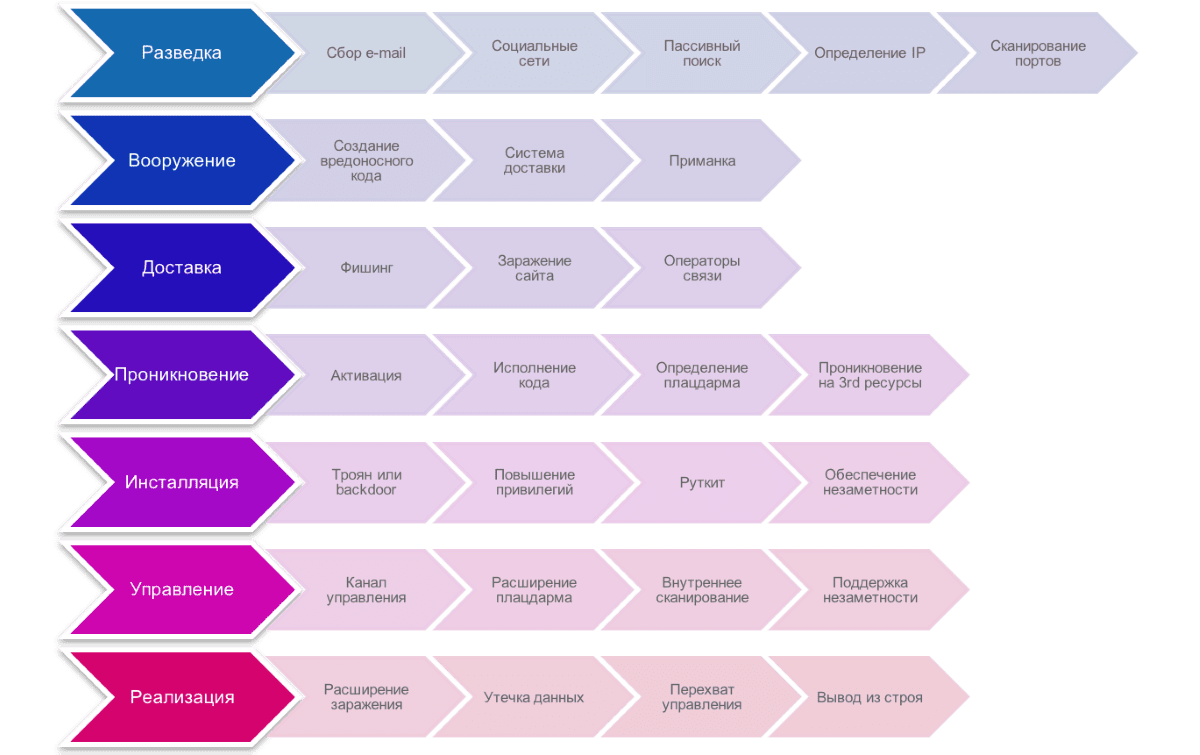

Сама по себе «убийственная цепочка» состоит из семи звеньев, а именно:

- Разведка. В ходе этого процесса злоумышленник собирает информацию о цели будущего нападения.

- Вооружение. Во время этого этапа хакер создает эксплойт и вредоносное программное обеспечение, которое собирается отправить на вычислительное устройство будущей жертвы.

- Доставка. В процессе доставки злоумышленник отправляет вредоносное ПО и эксплойт по электронной почте, создав для жертвы целевое письмо, или же другим способом.

- Реализация. Жертва скачивает на свой компьютер вредоносное программное обеспечение.

- Установка. Происходить установка и выполнение эксплойта и вирусной программы.

- Управление и контроль. В ходе этого этапа злоумышленник управляет вредоносной программой для получения контроля над вычислительной техникой жертвы.

- Действие. На заключительном этапе злоумышленник осуществляет задуманное. Он шифрует информацию жертвы, внедряет вирус или подчиняет устройство себе, делая из него ботнет.

Помимо того, любые курсы информационная безопасность Челябинск предполагают помощь в защите от конечного этапа «убийственной цепочки». Однако, чтобы с ней справиться, необходимо заметить вредоносное действие еще на 1-3 этапе. Только тогда можно уберечь компьютер от опасности.

Если сотрудники компании прошли курсы по кибербезопасности Челябинск, то они знают, что не стоит открывать письма и ссылки с других источников. Самое опасное, что хакер может сделать с компьютером — это превратить его в ботнет.

Как избежать попадания в ботнет и его разновидности

Ботнет представляет собой группу объединенных сетью компьютеров, которой управляет злоумышленник. Помимо того, ботнеты чаще всего используются для осуществления DDoS-атак. Стать ботом хакера можно даже при посещении нелегитимного сайта, поэтому стоит с осторожностью проводить время в сети.

Каждый полный курс по кибербезопасности заверяет, что сам ботнет может состоять из огромного количества ботов, то есть из сотен и тысяч компьютеров. В итоге зараженные компьютеры могут заражать другие вычислительные устройства, распространять спам или проводить атаки путем подбора пароля. Управление ботнетом ведется с контрольного сервера хакера.