Приветствую, коллеги! Сегодня у нас задача настроить https с использованием бесплатного сертификата от Let’s Encrypt с виртуальным ssl-хостингом на веб-сервере Apache. Итак, приступим.

Содержание:

- Настройка виртуального хостинга

- Получение бесплатного сертификата Let’s Encrypt

- Автоматическое обновление сертификата

- Выводы

Настройка виртуального хостинга

Для начала нам необходимо настроить обычный виртуальный хостинг. Для этого предлагаю Вам воспользоваться инструкцией из этой статьи: Установка Ubuntu 16.04 LAMP Server с Apache 2.4, PHP 7 и MariaDB (вместо MySQL).

Получение бесплатного сертификата Let’s Encrypt

При получении бесплатного сертификата от Let’s Encrypt нам необходимо подтвердить владение доменом. Для этого будет осуществлен запрос на наш домен. Если он будет успешным, то домен будет подтвержден, следовательно, мы получим свой сертификат.

Установим Certbot — официальный клиент от Let’s Encrypt.

Для Ubuntu 14.04 / 16.04 / 18.04:

Приведем файл ssl.conf к следующему виду:

Приводим файл конфигурации sedicomm.com.conf к следующему виду:

Если на сервере Apache все хорошо, то приводим ssl-файл конфигурации sedicomm.com-ssl.conf к следующему виду:

После внесения изменений в конфигурацию, необходимо перезапустить службу:

Теперь запрашиваем сертификат от Let’s Encrypt:

Скрипт спросит адрес электронной почты для управления сертификатом — его необходимо аккуратно ввести, далее нужно согласиться с лицензионным соглашением. В противном случае настройка на сервере Apache не получится.

Проверяем — сертификаты есть:

Необходимо перезапустить службу на веб-сервере Apache:

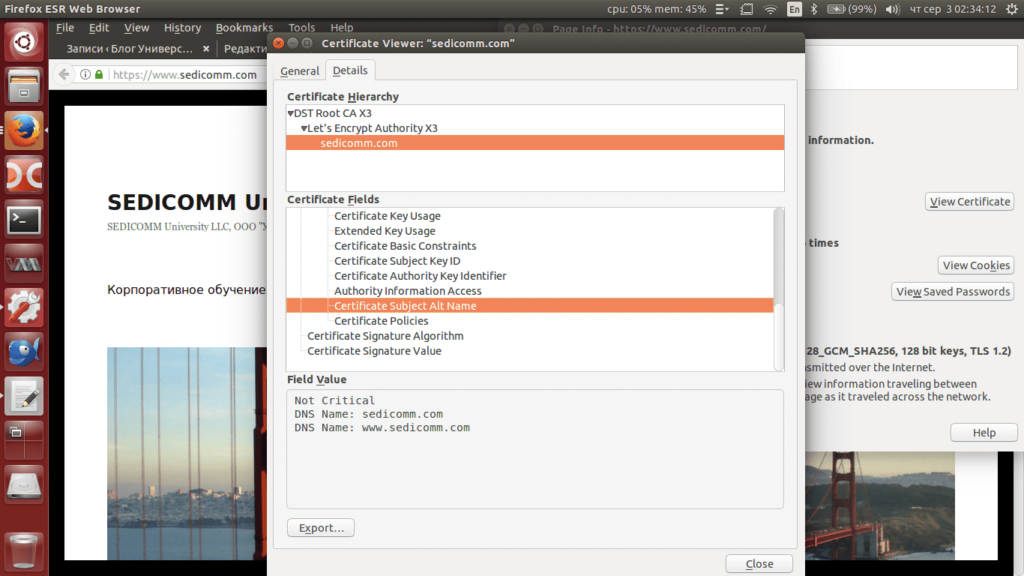

Заходим на сайт, проверяем сертификаты:

Автоматическое обновление сертификата

Настроим автоматическое обновление сертификата с помощью планировщика заданий cron:

Добавим задания: каждый понедельник в 4:15 утра обновляем сертификат, через две минуты перезапускаем службу на веб-сервере Apache. Сертификат обновится, если срок действия истекает менее чем за 30 дней:

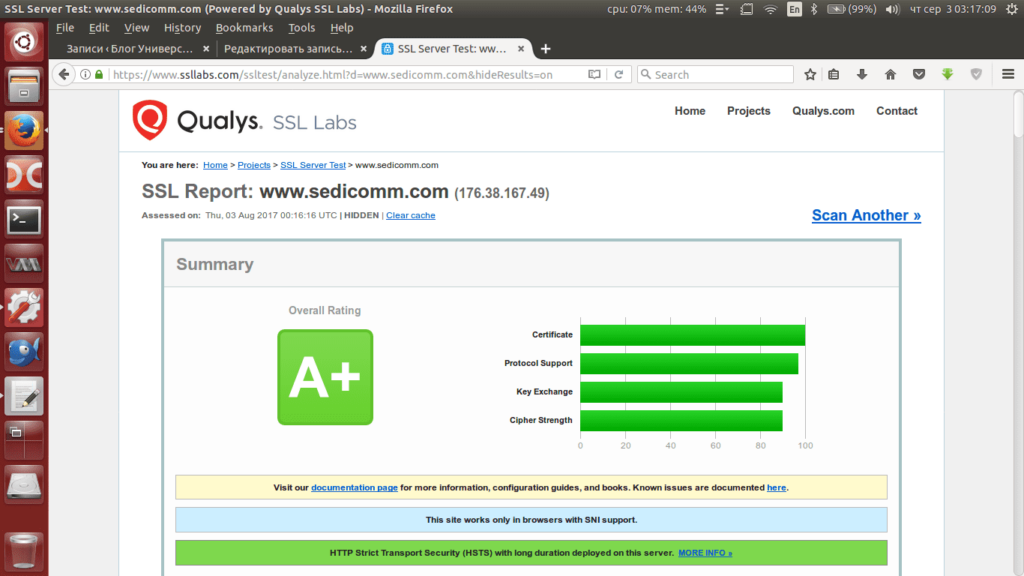

Для проверки работы ssl и правильности установки сертификата воспользуемся сайтом Qualys SSL Labs https://www.ssllabs.com/ssltest/

Читайте также: Настройка планировщика cron в Linux / UNIX

Выводы

Спасибо за время, уделенное на прочтение статьи! Теперь Вы научились настраивать https с использованием бесплатного сертификата от Let’s Encrypt с виртуальным ssl-хостингом на веб-сервере Apache. Надеюсь, эти знания помогут Вам решать рабочие задачи и повысить квалификацию.

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности, курсы DevNet / DevOps (программируемые системы) от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.

2 комментария. Оставить новый

Спасибо, очень информативно и полезно!

Обходились как-то несколько лет назад без всяких сертификатов, сейчас приходится бегать по всяким хострадарам с выпученными глазами, разыскивать хостинговую компанию с дешёвым SSl.