Журналы аутентификации содержат информацию о том, какой пользователь и когда пытался войти в операционную систему. В этих файлах также могут храниться данные об успешности входа или ошибках, которые при этом возникли. Мониторинг журналов аутентификации позволяет выявлять потенциальные угрозы безопасности ОС.

В этой статье мы расскажем о трех способах отслеживания журналов аутентификации в ОС Ubuntu Linux.

Содержание:

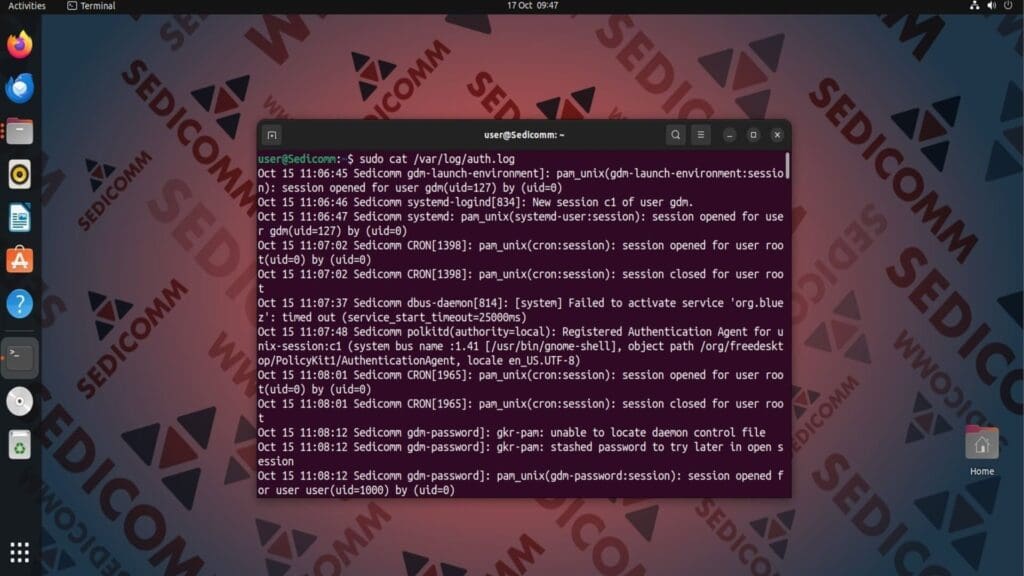

Просмотр файла /var/log/auth.log

В Linux есть несколько системных файлов, в которые записывается информация о входах пользователей в ОС. Одним из них является /var/log/auth.log. В этом документе находится следующая информация о каждом входе:

- дата и время;

- имя хоста и IP-адрес;

- имя пользователя;

- метод аутентификации;

- индикаторы успешности (или неуспешности) входа;

- различные типы событий, произошедших при входе;

- сообщения PAM (Pluggable Authentication Module);

- информация о демоне SSH (при подключении к ОС по SSH).

Чтобы просмотреть содержимое этого файла, можно использовать различные текстовые редакторы (nano, vim) и утилиты (cat, less, more):

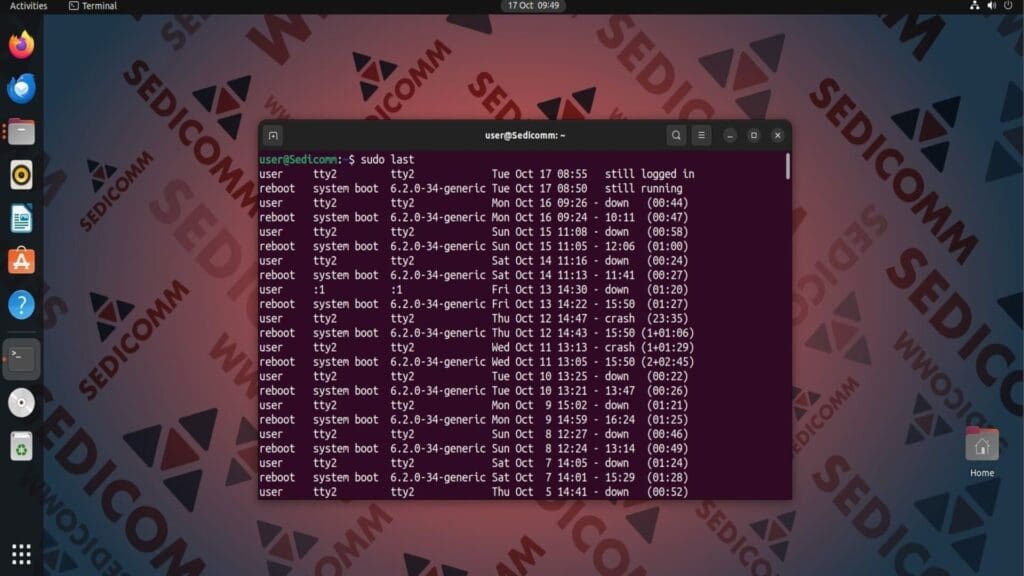

Использование утилиты last

Утилита last отображает список пользователей, вошедших и вышедших из ОС за все время ее использования. Кроме этого, инструмент также выводит информацию о терминале, дате и времени входа, продолжительности сеанса работы ОС. Чтобы использовать эту утилиту, просто выполните в терминале одноименную команду last:

Читайте также: 30 команд Linux для системных администраторов.

Важно: эта утилита берет информацию из системного файла /var/log/wtmp.

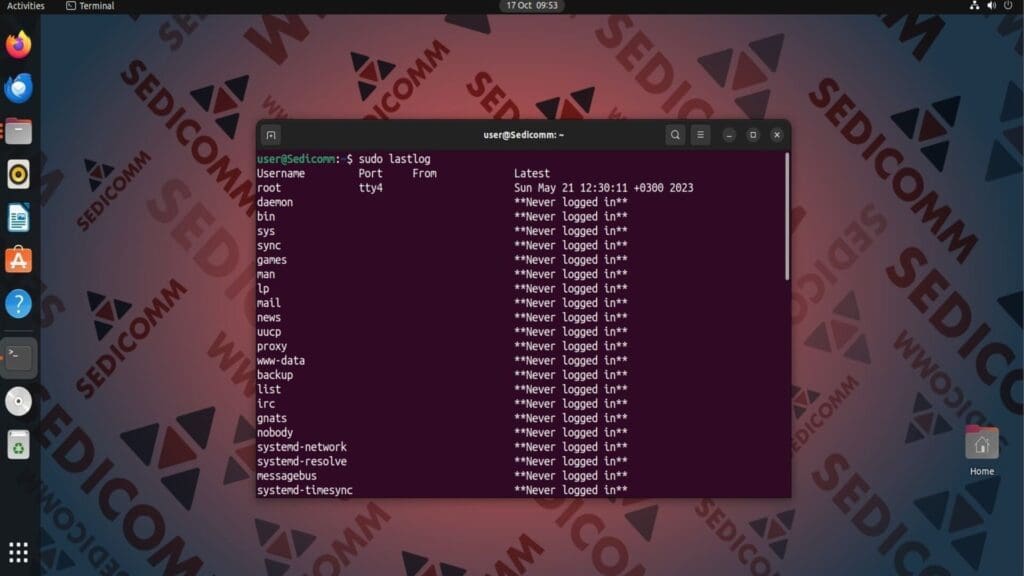

Использование утилиты lastlog

Утилита lastlog используется для отображения информации о времени последнего входа каждого зарегистрированного пользователя в ОС Linux. При выполнении она выводит на экран таблицу со следующими столбцами:

Username— имя пользователя.PortиFrom— терминал и порт входа.Latest— дата и время последнего входа.

Важно: если пользователь никогда не входил в ОС, в колонке Latest будет отображено сообщение **Never logged in**.

Для запуска утилиты выполните в терминале следующую команду:

Выводы

Утилиты last, lastlog и содержимое файла /var/log/auth.log помогают узнать, кто и когда входил в операционную систему. Регулярные проверки журналов аутентификации позволяют выявлять любые необычные или несанкционированные действия для обеспечения безопасности и надежности ОС Ubuntu Linux.

Спасибо за время, уделенное прочтению статьи!

Если возникли вопросы — задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности, курсы DevNet / DevOps (программируемые системы) от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.