Сегодня поговорим о том, как добавить Linux-хост на сервер мониторинга Nagios с помощью NRPE-плагина. В предыдущих статьях мы объяснили, как установить и настроить последнюю версию Nagios Core 4.2.0 на сервере CentOS 7.2. В этой статье мы покажем вам, как добавить удаленную Linux-машину и её функционал хосту Nagios Monitoring с помощью агента NRPE.

Мы надеемся, что у вас уже установлен и работает Nagios. Если нет, пожалуйста, используйте следующее руководство по установке, чтобы решить данную проблему:

- Как установить Nagios 4.3.4 на RHEL, CentOS и Fedora?

- Как добавить Windows Host на сервер мониторинга Nagios?

После установки вы можете продолжить установку агента NRPE на хост Linux. Прежде чем продолжить, давайте коротко разберёмся что же такое NRPE.

Что такое NRPE?

Плагин NRPE (Nagios Remote Plugin Executor) позволяет отслеживать любые удаленные службы Linux/Unix или сетевые устройства. Это дополнение NRPE позволяет Nagios отслеживать любые локальные ресурсы, такие как загрузка процессора, swap, использование памяти, пользователей онлайн и т.д. на удаленных машинах Linux.

Примечание. Для добавления NRPE необходимо, чтобы плагины Nagios были установлены на удаленном компьютере Linux. Без них демон NRPE не будет работать и ничего не будет отслеживать.

Установка плагина NRPE

Чтобы использовать NRPE, вам нужно будет выполнить некоторые настройки как на узле Nagios Monitoring, так и на удаленном Linux-хосте, на котором установлен NRPE. Мы покажем каждую часть установки отдельно.

Мы предполагаем, что вы устанавливаете NRPE на хост, который поддерживает TCP-wrappers и демон Xinted, установленные на нём. Сегодня в большинстве современных дистрибутивов Linux эти два демона предустановленные по умолчанию. Если нет, мы будем устанавливать их позже во время установки, когда это потребуется.

Установка на удаленном Linux-хост

Пожалуйста, используйте приведенные ниже инструкции для установки плагинов Nagios и демона NRPE на удаленном хосте Linux.

Шаг 1: Установка необходимых зависимостей

Перед установкой нам необходимо установить необходимые библиотеки, такие как gcc, glibc, glibc-common и GD, а также библиотеки разработчика:

Шаг 2. Создание пользователя Nagios

Создайте новую учетную запись пользователя nagios и установите пароль:

[root][root@tecmint]# useradd nagios[root@tecmint]# passwd nagios[/root]

Шаг 3: Установка плагина Nagios

Создайте каталог для установки и его будущих загрузок:

Теперь загрузите последний пакет Nagios Plugins 2.1.2 с помощью команды wget:

Шаг 4: Извлеките плагины Nagios

Выполните следующую команду tar, чтобы извлечь исходный код tarball:

После этого в этой папке появится извлеченная новая папка:

Шаг 5: Скомпилируйте и установите плагины Nagios

Затем скомпилируйте и установите плагины, используя следующие команды:

Установите разрешения для каталога плагинов:

Шаг 6: Установите Xinetd

В большинстве систем, демон Xinetd установлен по умолчанию. Если по каким-то причинам он у вас не установлен, установите пакет xinetd, используя следующую команду yum:

Шаг 7: Установите плагин NRPE

Загрузите последние пакеты NRPE Plugin 3.2 с помощью команды wget:

Распакуйте архив с исходным кодом NRPE:

Скомпилируйте и установите аддон NRPE:

Затем установите демон NRPE-плагина и пример файла конфигурации демона:

Установите демон NRPE в качестве службы для xinetd:

Или же:

Теперь откройте файл /etc/xinetd.d/nrpe и добавьте локальный хост и IP-адрес сервера мониторинга Nagios:

Перезагрузите службу xinetd:

Шаг 8: Проверьте локальный демоном NRPE

Выполните следующую команду, чтобы убедиться, что демон NRPE правильно работает в xinetd:

Если вы получаете результат, аналогичный приведенному выше, значит, он работает правильно. Если нет, обязательно проверьте следующее:

- Убедитесь, что вы правильно добавили запись nrpe в файл /etc/services.

- Проверьте, чтобы only_from содержал запись для «nagios_ip_address» в файле /etc/xinetd.d/nrpe.

- Проверьте, что Xinetd установлен и запущен.

- Проверьте наличие ошибок в файлах системного журнала примерно xinetd или nrpe, если проблемы найдены — необходимо их устранить.

Теперь проверьте, правильно ли работает демон NRPE. Запустите команду «check_nrpe»:

Вы получите следующую строку на экране, она покажет вам, какая версия NRPE установлена:

Шаг 9: Настройка правил брандмауэра

Убедитесь, что брандмауэр на локальном компьютере позволит доступ к демону NRPE с удаленных серверов. Для этого запустите следующую команду iptables:

Выполните следующую команду, чтобы сохранить новое правило iptables (чтобы оно сохранилось при перезагрузке системы):

Шаг 10. Настройте команды NRPE.

Установленный по умолчанию файл конфигурации NRPE имеет несколько определений команд, которые будут использоваться для мониторинга машины на которой он установлен.

Ниже приведены определения команд по умолчанию, которые расположены в нижней части файла конфигурации. Пока мы предполагаем, что вы используете эти команды. Вы можете проверить их, используя следующие команды:

Вы можете редактировать и добавлять новые определения команд, редактируя файл конфигурации NRPE.

Наконец-то, вы успешно установили и настроили агент NRPE на удаленном Linux-хост. Теперь пришло время установить компоненты NRPE и добавить некоторые службы на ваш сервер мониторинга Nagios…

Устновка NRPE на сервере мониторинга Nagios

Теперь войдите в свой сервер мониторинга Nagios. Здесь вам понадобятся выполнить следующие шаги:

- Установить плагин check_nrpe.

- Создать определение команды Nagios с помощью плагина check_nrpe.

- Создать узел Nagios и добавить определения служб для мониторинга удаленного хоста Linux.

Шаг 1: Установка плагина NRPE

Перейдите в каталог загрузки nagios и загрузите последний плагин NRPE с помощью команды wget:

Распакуйте архив с исходным кодом NRPE:

Скомпилируйте и установите аддон NRPE:

Шаг 2: Проверка удаленного демона NRPE

Убедитесь, что плагин check_nrpe может взаимодействовать с демоном NRPE на удаленном Linux-хост. Добавьте IP-адрес в приведенную ниже команду с IP-адресом удаленного хоста Linux:

В ответ вы получите строку, которая покажет вам, какая версия NRPE установлена на удаленном хосте, например:

Если вы получили ошибку тайм-аута плагина, проверьте следующее:

- Убедитесь, что ваш брандмауэр не блокирует связь между удаленным хостом и хостом мониторинга.

- Убедитесь, что демон NRPE правильно установлен в xinetd.

- Убедитесь, что правила брандмауэра удаленного Linux-хоста не блокируют доступ сервера мониторинга для связи с демоном NRPE.

Добавление удаленного Linux-хост к серверу мониторинга Nagios

Чтобы добавить удаленный хост, вам нужно создать два новых файла «hosts.cfg» и «services.cfg» в разделе «/usr/local/nagios/etc/».

Теперь добавьте эти два файла в главный файл конфигурации Nagios. Откройте файл nagios.cfg с помощью любого текстового редактора:

Теперь добавьте два только что созданных файла, как показано ниже:

Затем откройте файл hostss.cfg и добавьте имя шаблона хоста по умолчанию, укажите удаленные хосты, как показано ниже.

Обязательно замените имя хоста, псевдоним и адрес, данными вашего удаленного хост-сервера.

Следующий файл services.cfg добавляет следующие службы для мониторинга:

Теперь необходимо создать определение команд NRPE в файле commands.cfg:

[bahs][root@tecmint]# vi /usr/local/nagios/etc/objects/commands.cfg[/bash]

Добавьте нижеприведённые определения команд NRPE в нижней части файла:

Наконец, проверьте файлы конфигурации Nagios на наличие ошибок:

Перезагрузите Nagios:

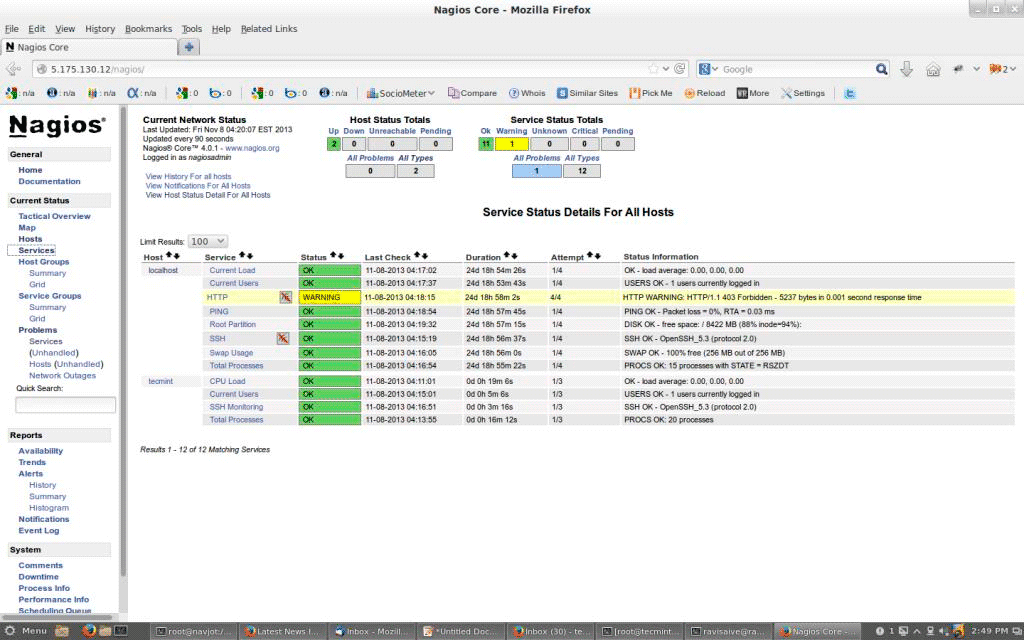

Теперь перейдите в веб-интерфейс Nagios Monitoring через «http://Your-server-IP-address/nagios» или «http://FQDN/nagios» и укажите имя пользователя «nagiosadmin» и пароль. Убедитесь, что удаленный Linux-хост действительно добавлен и его можно контролировать.

Теперь вы знаете, как добавить Linux-хост на сервер мониторинга Nagios с помощью NRPE-плагина.

Пока на этом всё! В одной из следующих статьей я покажу вам, как добавить Windows Host на сервер мониторинга Nagios.

Спасибо за уделенное время на прочтение статьи!

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности, курсы DevNet (программируемые сети) от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.

1 комментарий. Оставить новый

Как добавить IP адреса каналов связи тоесть адреса модемов, маршрутизаторов и т.д чтобы мониторить? Буду благодарен если на эту почту [email protected] скинете мануалчик в кратце, если есть видео вообщу гууд было бы:)