Хотите узнать, как заблокировать запросы ICMP Ping? Некоторые системные администраторы часто блокируют сообщения ICMP на своих серверах, чтобы предотвратить некоторые IP и DDOS атаки.

Самый простой способ блокировать команду ping в системах Linux — это добавить правило в iptables, как будет показано в приведенном ниже примере. Iptables является частью ядра Linux netfilter и, как правило, устанавливается по умолчанию в большинстве Linux-сред.

Другим общепринятым методом блокировки ICMP-сообщений в системе Linux является добавление ниже приведенной переменной ядра, которая «выведет из строя» все пакеты ping.

Чтобы сделать это правило постоянным, добавьте следующую строку в файл /etc/sysctl.conf и затем примените правило с помощью команды sysctl.

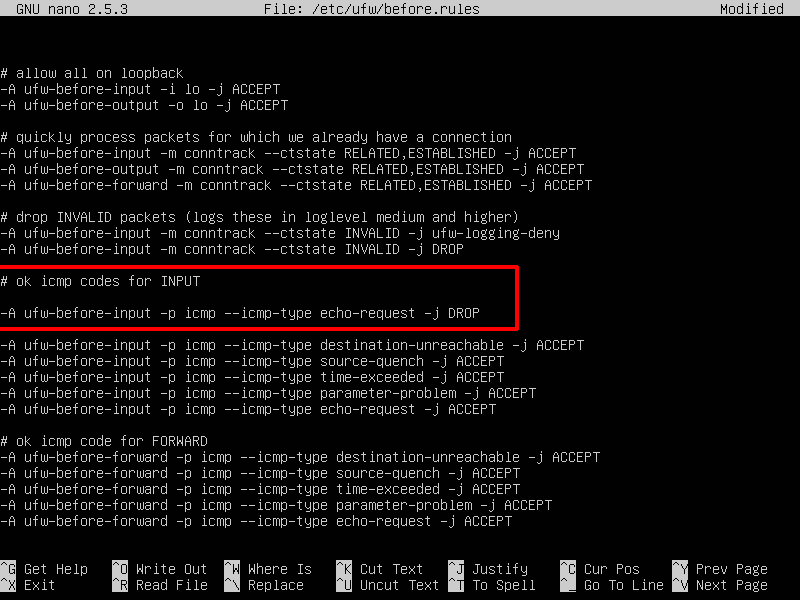

В дистрибутивах Linux на базе Debian, которые поставляются с брандмауэром приложений UFW, вы можете блокировать сообщения ICMP, добавив следующее правило в файл /etc/ufw/before.rules, как показано в приведенном ниже отрывке кода.

Перезапустите брандмауэр UFW, чтобы применить правило, выполнив следующую команду:

В дистрибутиве CentOS или Red Hat Enterprise Linux, использующем интерфейс Firewalld для управления правилами iptables, добавьте нижеприведенное правило для удаления сообщений ping.

Чтобы проверить, были ли применены правила брандмауэра, попробуйте выполнить ping вашего IP-адреса компьютера Linux с удаленной системы. Если ICMP-сообщения заблокированы, то вы должны получить сообщения «Request timed out» или «Destination Host unreachable» на удаленном компьютере.

Спасибо за уделенное время на прочтение статьи!

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе интересных новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University.

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.

4 комментария. Оставить новый

Имеет место быть ошибка. Приведенная команда как бы удаляет правило:

firewall-cmd —zone=public —remove-icmp-block={echo-request,echo-reply,timestamp-reply,timestamp-request} —permanent

должно быть —add-icmp-block

Тут зависит от того что у вас по умолчанию в файерволе, обычно в конце стоит неявный запрет. Поэтому remove-icmp-block удалит разрешение, а так как у умолчанию все запрещено то пинга не будет.

Если у вас по умолчанию все разрешено всем, тогда я согласен нужно ставить правило add-icmp-block. Но лучше все запрещать по умолчанию, а то фиг его знает какой там трафик бегает, а так то что разрешил — то и бегает.

Странно, но после добавления правила -A ufw-before-input -p icmp —icmp-type echo-request -j DROP доступ к серверу по ssh пропадет(

добавьте пожалуйста как включить потом PING, если вдруг понадобится