SSH (от англ. Secure Shell) — криптографический сетевой протокол, используемый для безопасного доступа к удаленным хостам. SSH шифрует все данные, передаваемые по сети, включая имена пользователей, пароли, команды и так далее. Когда пользователь пытается установить SSH-соединение, клиентское программное обеспечение по умолчанию подключается к удаленному серверу через порт 22. Многие системные администраторы изменяют стандартный SSH-порт на другой, чтобы затруднить злоумышленникам проведение автоматических атак.

В этой статье мы расскажем, как изменить стандартный порт SSH в ОС Linux.

Содержание:

Изменение порта SSH по умолчанию в Ubuntu Linux

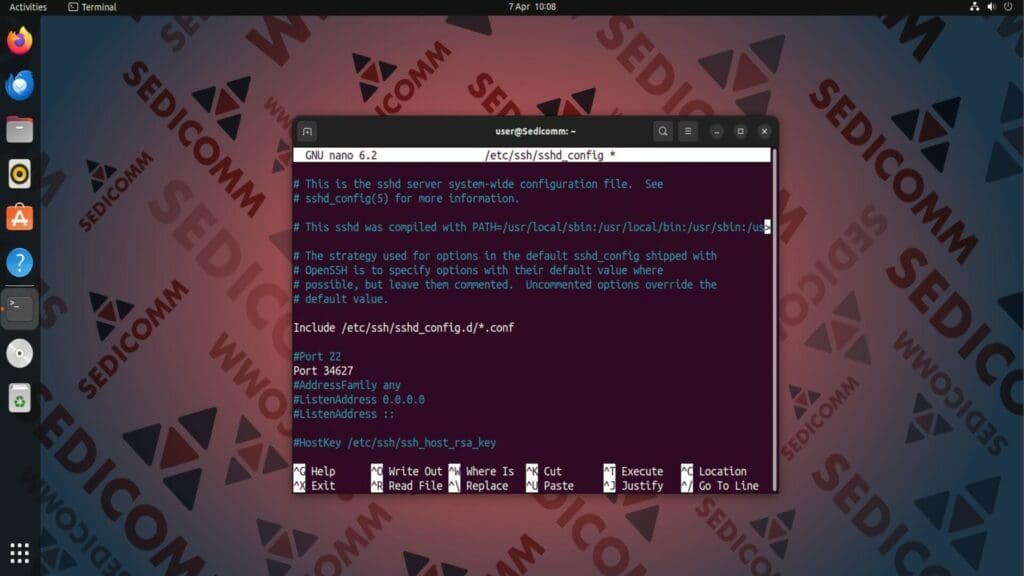

В операционной системе Linux у службы sshd, отвечающей за подключение по SSH, есть свой файл настроек — /etc/ssh/sshd_config. Этот документ содержит различные параметры, которые определяют работу SSH-сервера. Чтобы изменить порт прослушивания SSH, откройте файл настроек с помощью любого текстового редактора, например, nano:

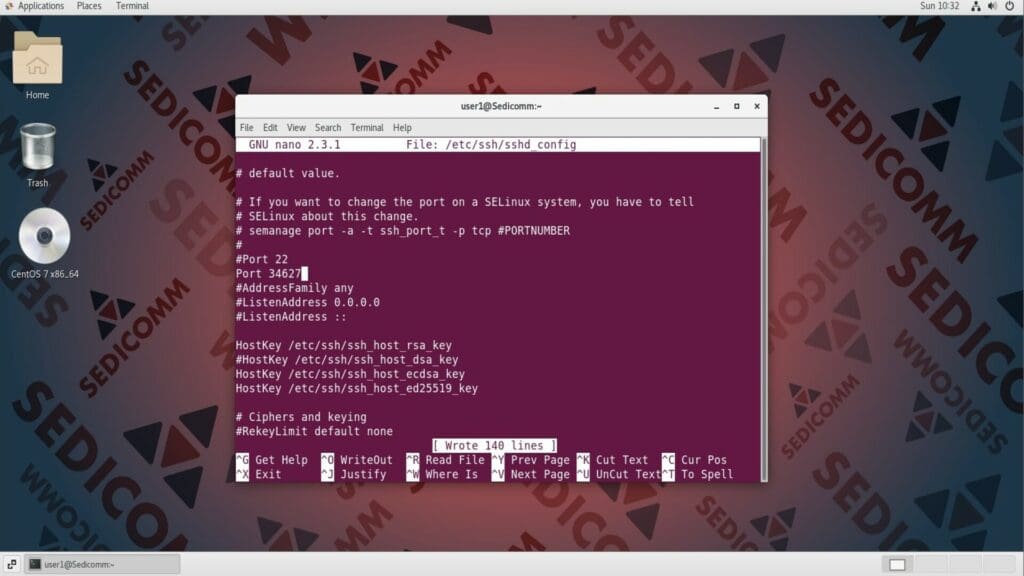

Найдите в файле /etc/ssh/sshd_config строку Port 22. Если она не закомментирована, закомментируйте ее. Затем добавьте параметр Port, указав желаемый порт. Например:

Читайте также: 10 примеров команды scp для передачи файлов по SSH в Linux.

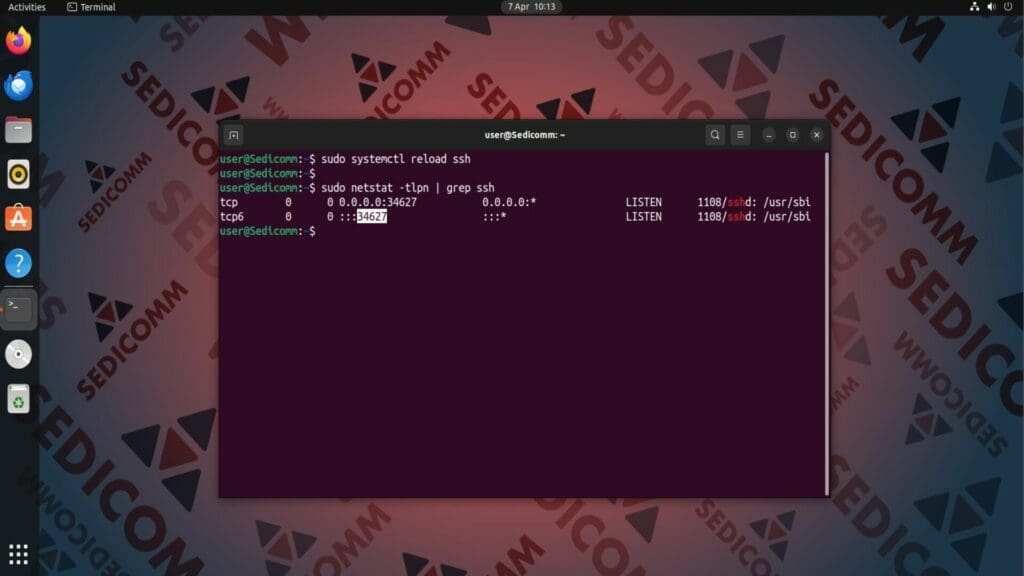

Сохраните изменения и закройте файл. После этого, перезапустите демон sshd с помощью следующей команды:

Затем используйте утилиту netstat, чтобы убедиться, что служба sshd прослушивает новый порт:

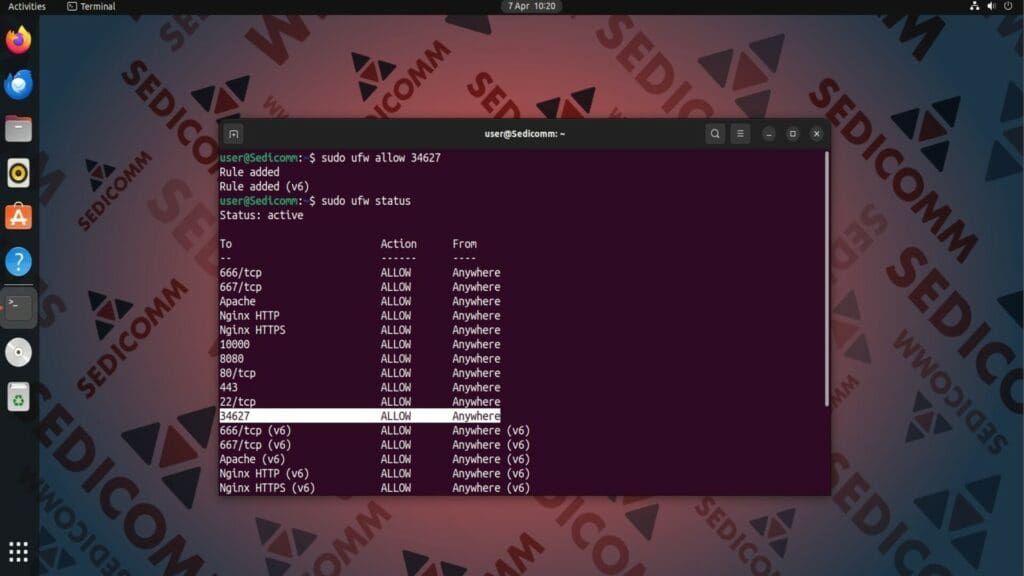

Наконец, обновите правила брандмауэра UFW, чтобы удаленные пользователи могли получить доступ к ПК через новый порт. Для этого последовательно выполните в терминале:

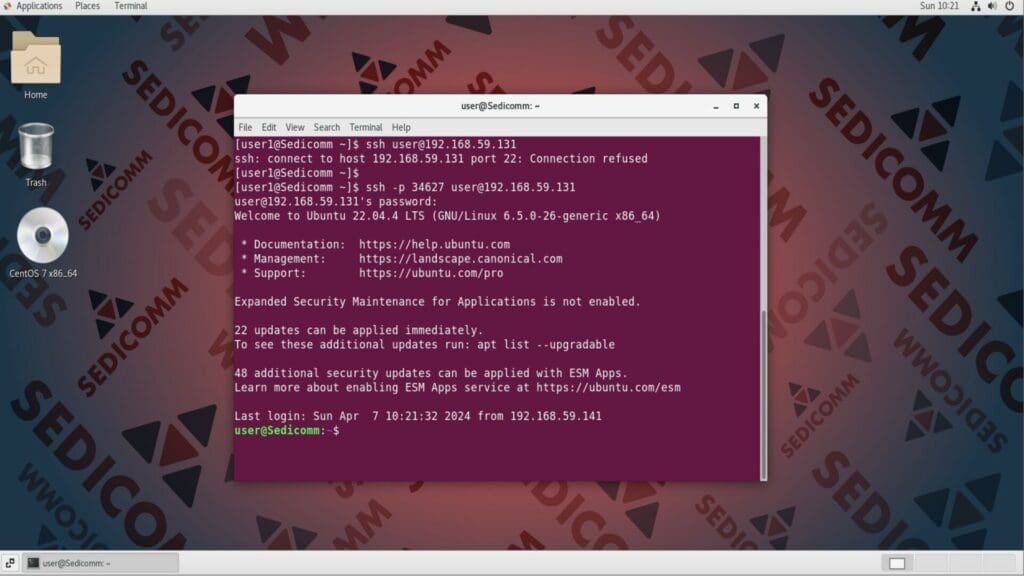

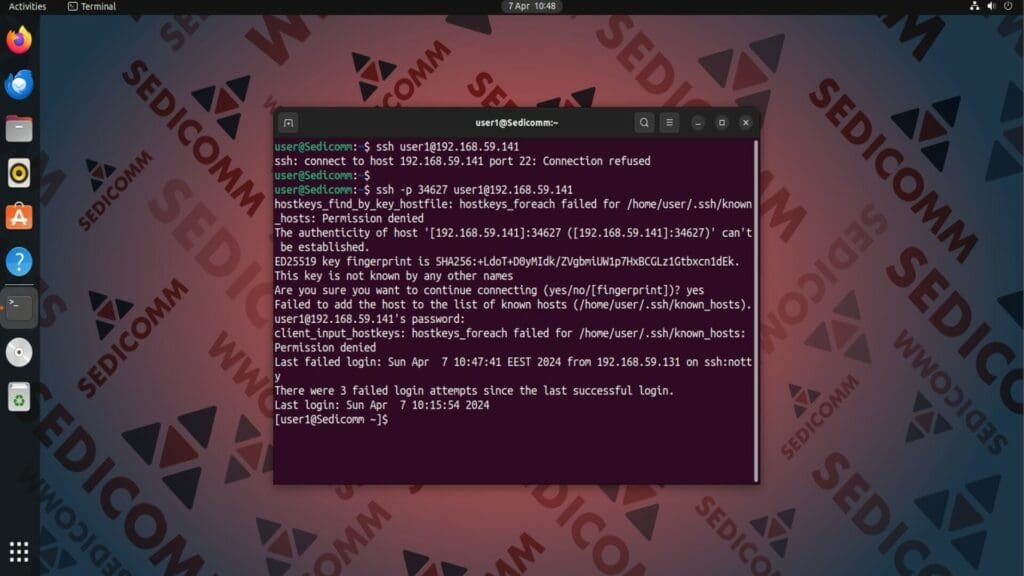

Давайте попробуем подключиться к нашему ПК по SSH с указанием порта и без:

Читайте также: Блокировка атак на SSH-сервер с помощью DenyHosts.

На скриншоте выше видно, что без указания порта удаленный пользователь пытается подключиться к нашему ПК через стандартный порт 22, и ему это сделать не удается. Чтобы установить соединение с нашей ОС, теперь обязательно нужно указывать номер нового SSH-порта.

Установка нового порта SSH в CentOS Linux

Процесс изменения порта SSH в CentOS Linux проходит немного иначе, чем в Ubuntu. Сначала Вам все так же нужно отредактировать значение параметра Port в файле /etc/ssh/sshd_config.

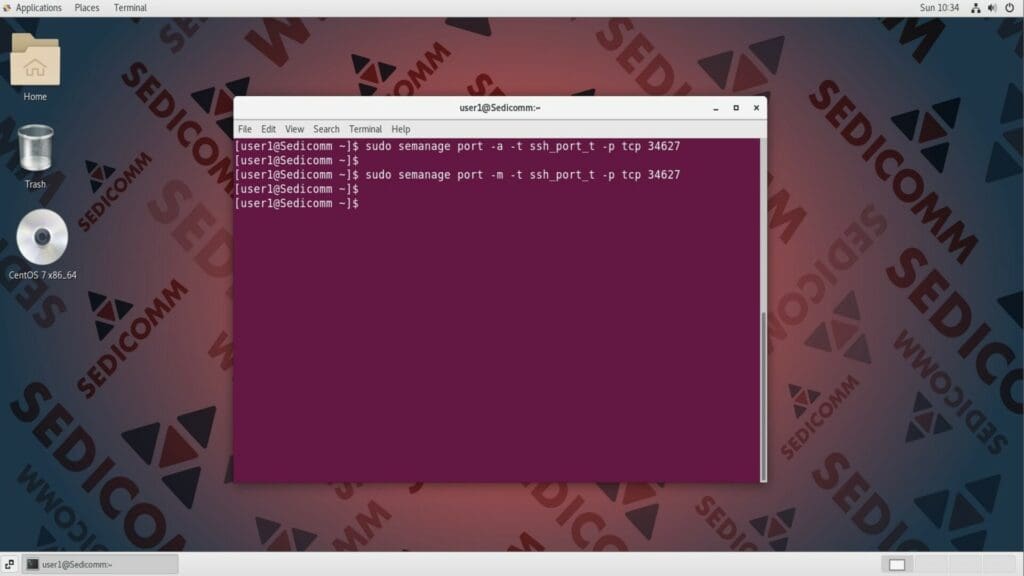

Затем выполните следующие две команды, чтобы ослабить политику безопасности SELinux, которая действует по умолчанию в CentOS / RHEL Linux:

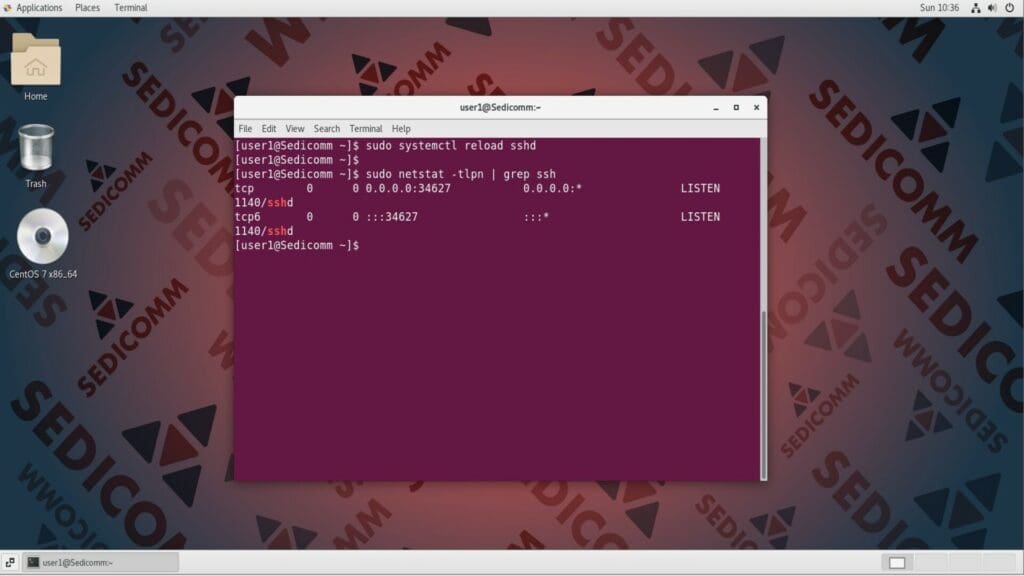

Далее перезагрузите демон sshd с помощью инструмента systemctl. После чего убедитесь, что эта служба прослушивает новый порт, используя утилиту netstat:

Читайте также: Как увеличить время таймаута SSH-соединения в Linux.

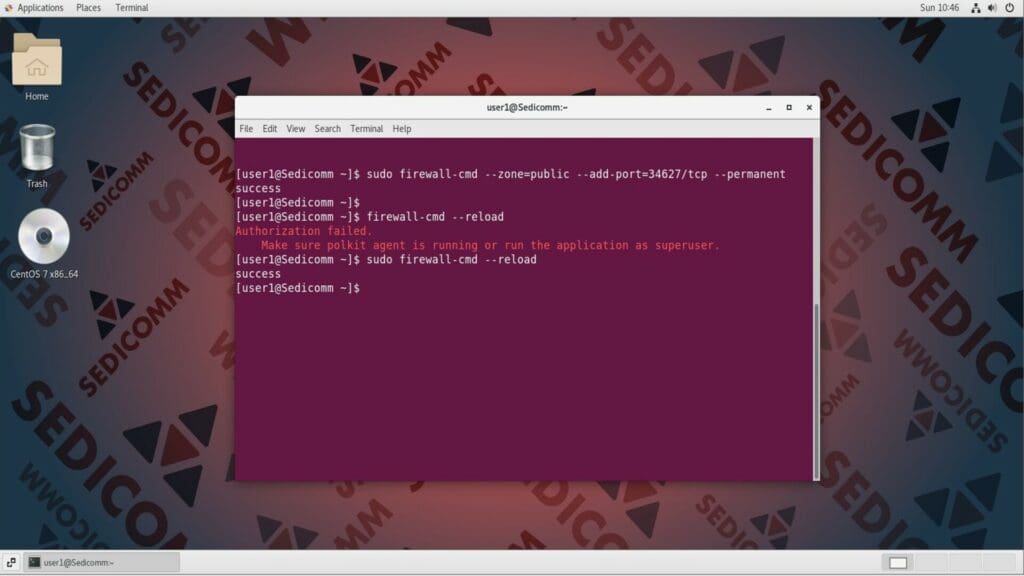

Напоследок разрешите удаленным пользователям устанавливать связь с Вашей ОС через новый порт, обновив правила брандмауэра firewalld:

Давайте попробуем подключиться к нашей ОС по SSH с указанием порта и без:

Выводы

Мы рассказали Вам, как изменить стандартный порт SSH в популярных дистрибутивах Linux. Надеемся, что эта статья была полезной для Вас!

Спасибо за время, уделенное прочтению статьи!

Если возникли вопросы — задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности, курсы DevNet / DevOps (программируемые системы) от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco, Linux, кибербезопасность, DevOps / DevNet, Python с трудоустройством!

- Поможем стать экспертом по сетевой инженерии, кибербезопасности, программируемым сетям и системам и получить международные сертификаты Cisco, Linux LPI, Python Institute.

- Предлагаем проверенную программу с лучшими учебниками от экспертов из Cisco Networking Academy, Linux Professional Institute и Python Institute, помощь сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и стартом карьеры в сфере IT — 100% наших выпускников трудоустраиваются.

- Проведем вечерние онлайн-лекции на нашей платформе.

- Согласуем с вами удобное время для практик.

- Если хотите индивидуальный график — обсудим и реализуем.

- Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

- Всем, кто боится потерять мотивацию и не закончить обучение, предложим общение с профессиональным коучем.

- отредактировать или создать с нуля резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроиться на работу в Cisco по специальной программе. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.